3.8.2 Технология формирования резюме сообщения

3.8.2 Технология формирования резюме сообщения

Простой, но эффективный способ технологии аутентификации основан на резюме сообщения (message digest). Как показано на рис. 3.8, такое резюме вычисляется по содержимому сообщения с помощью секретного ключа. В настоящее время наиболее распространен алгоритм Message Digest 5 (MD5), который был разработан Рональдом Ривестом (см. RFC 1321).

Рис. 3.8. Использование резюме сообщения.

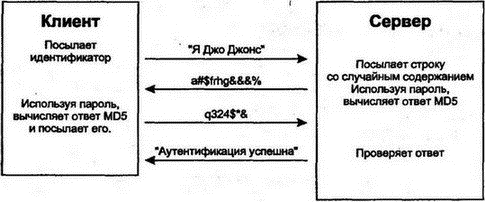

Взаимное исследование (challenge handshake) иллюстрирует один из способов применения резюме сообщения. Как и при обычной аутентификации, пользователю присваивается пароль, регистрируемый на хосте. Однако этот пароль уже не пересылается по сети. Вместо этого настольная система выполняет вычисление по алгоритму MD5, используя пароль и секретный ключ (ключ шифрования. — Прим. пер.). Как показано на рис. 3.9:

1. Пользователь посылает на хост свой идентификатор.

2. Хост посылает пользователю сообщение со случайным содержимым.

3. Хост и настольная система пользователя выполняют вычисления по алгоритму MD5 для сообщения от хоста и секретного пароля пользователя.

4. Система пользователя отсылает ответ хосту.

5. Хост сравнивает ответ. Если ответ верен, пользователь аутентифицируется.

Рис. 3.9. Использование MD5 при взаимном исследовании

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Технология ССК

Технология ССК Технология кодирования с использованием комплементарных кодов (Complementary Code Keying, ССК) применяется для кодирования битов данных с целью их сжатия, что позволяет достичь повышения скорости передачи данных.Изначально данная технология начала использоваться в

15.14.1 Источник формирования модели NFS

15.14.1 Источник формирования модели NFS Отдельные части системы каталогов Unix могут размещаться на различных жестких дисках. Например, файлы и каталоги /etc могут находиться на одном физическом диске, а каталог /var и его подкаталоги — на другом. Команда mount операционной системы

6.4.1. Технология Bluetooth

6.4.1. Технология Bluetooth Название технологии Bluetooth переводится немного смешно - "голубой зуб". Но это так, к слову. А вообще данная технология используется для передачи данных через радиоканал на час-тюте 2,45 ГГц. Разработчиками данной технологии являются компании Ericsson, IBM, Intel,

Технология допродаж

Технология допродаж В чем суть? Начните предлагать клиентам к основной покупке что-нибудь еще из своих товаров (услуг). В идеале, если вы будете делать это с дополнительными скидками и бонусами, немалый процент людей обязательно купят предложенное.Есть два основных

7.3.6. Технология и CMM

7.3.6. Технология и CMM Ключевые практики не ограничивают и не требуют применения конкретных технологий разработки ПО, таких как создание прототипов, объектно-ориентированное проектирование, или повторное использование требований к ПО, его архитектуры, кода или других

2.2.5.1 На чем основана технология PDQ

2.2.5.1 На чем основана технология PDQ Реализация запроса состоит из отдельных действий - сканирования, сортировки, группирования и др. Эти действия называются итераторами. Итераторы образуют дерево реализации запроса в том смысле, что результаты выполнения одних

2.3.2 Технология и компоненты EDA/SQL

2.3.2 Технология и компоненты EDA/SQL Технология EDA/SQL фирмы Information Builders, Inc. позволяет осуществлять доступ средствами SQL не только к реляционным, но и к нереляционным источникам данных, таким как иерархические базы данных и файлы с определенной структурой записей (record-oriented files),

Технология Bluetooth

Технология Bluetooth Несмотря на свою дешевизну и простоту, инфракрасное соединение имеет несколько существенных недостатков. К ним относятся маленький радиус действия и возможность связи в пределах прямой видимости. Этих недостатков лишено Bluetooth-соединение.Но и тут не

9.1. Технология OLE

9.1. Технология OLE В Windows 3.1 и более ранних версиях основным средством обмена данными между программами была технология DDE – Dynamic Data Exchange (динамический обмен данными). На этой технологии основывалась технология OLE – Object Linking and Embedding (связывание и внедрение объектов). OLE

9.2. Технология СОМ

9.2. Технология СОМ Модель СОМ построена по принципу архитектуры «клиент – сервер». Сервер предоставляет список возможных действий (функций), которые могут использоваться клиентским процессом. Таким образом, серверный процесс позволяет обрабатывать запросы клиента,

Разные режимы формирования запроса SQL

Разные режимы формирования запроса SQL В Access 2002 запросы SQL можно создавать в одном из двух режимов запроса ANSI SQL [16] :• ANSI-89 описывает традиционный синтаксис SQL. Этот режим близок к спецификации ANSI-89 уровня 1, но не является совместимым с ANSI-89 уровня 1. Некоторые средства ANSI-89 SQL

25.1 Быстрый метод формирования файла

25.1 Быстрый метод формирования файла Ниже рассматривается быстрый метод формирования файла, содержащего некоторый текст:$ cat >> myfile << NEWFILEВведите какой?нибудь текст, а по завершении ввода в новой строке просто укажите слово NEWFILE. В результате образуется файл myfile,

Технология

Технология Joomla! до версии 1.5.0 все еще использует разметку в виде XHTML таблиц. Однако, при построении сайта со «свободной» конфигурацией элементов использование тегов таблиц недопустимо. Таким образом, программный код Joomla!, отвечающий за вывод информации необходимо

Технология Wiki

Технология Wiki Чтобы создать веб-сайт (хранилище информации) с легко обновляемыми страницами, воспользуйтесь технологией Wiki. Строго говоря, Wiki — это концепция, а не конкретный программный пакет. Есть много программных пакетов, предлагающих пользователю функциональность