Шпионаж промышленных масштабов: как, кому и для чего АНБ рассылает вирусы? Евгений Золотов

Шпионаж промышленных масштабов: как, кому и для чего АНБ рассылает вирусы?

Евгений Золотов

Опубликовано 17 марта 2014

Когда основатель крупнейшей социальной сети звонит своему президенту — в смысле, президенту не компании, а страны, гражданином которой имеет несчастье являться, — чтобы выразить недовольство, вы точно знаете, что где-то что-то пошло сильно не так. У Марка Цукерберга, сделавшего именно такой звонок в минувшую пятницу, повод был достойный: он звонил после того, как прочёл обнародованную журналистами очередную порцию материалов из архива Эдварда Сноудена. Речь там идёт уже не о пассивном сборе метаинформации американскими спецслужбами и даже не о прослушке ни в чём не повинных сетян (вроде подглядывания в видеочаты), а об агрессивной тактике шпионажа в «промышленных масштабах» с подменой лицевых страниц популярных сайтов (в том числе Facebook) и рассылкой спама, внедрением шпионских программ на миллионы персоналок одновременно.

Несколько обобщая, если верить свежей подборке документов, преданных огласке на днях уже знакомым по сноуденовской эпопее Гленном Гринвальдом, АНБ практиковало, в частности, подмену заглавной страницы facebook.com. Пользователь «Фейсбука» вбивает адрес в браузер, видит обычное предложение ввести логин и пароль, но и не подозревает, что страничку, один в один похожую на настоящую заглавную страницу Facebook, сгенерировал сервер АНБ — с целью инсталляции на его компьютер шпионского софта.

Конкретный механизм заражения не разглашается, но можно предположить, что эксплуатируются известные и неизвестные публике уязвимости в браузерах, а также банальный обман. Та же малварь распространяется Агентством и через электронную почту, и сети мгновенных сообщений, хоть этот канал в последние годы и потерял в эффективности: сетяне стали осторожней.

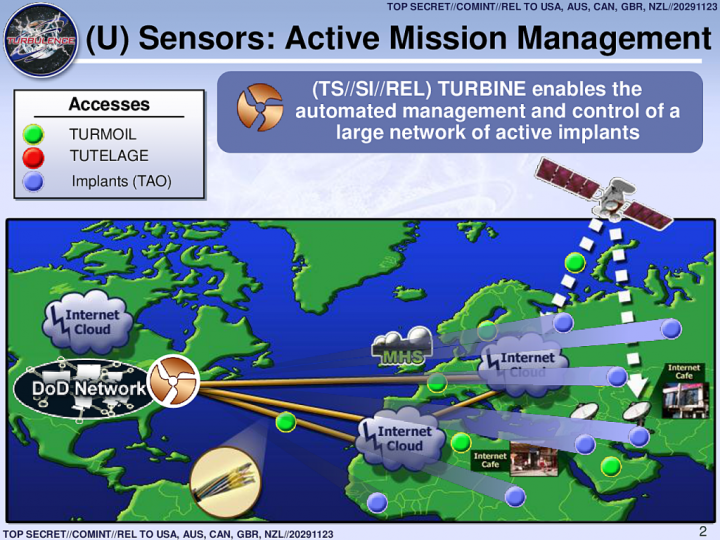

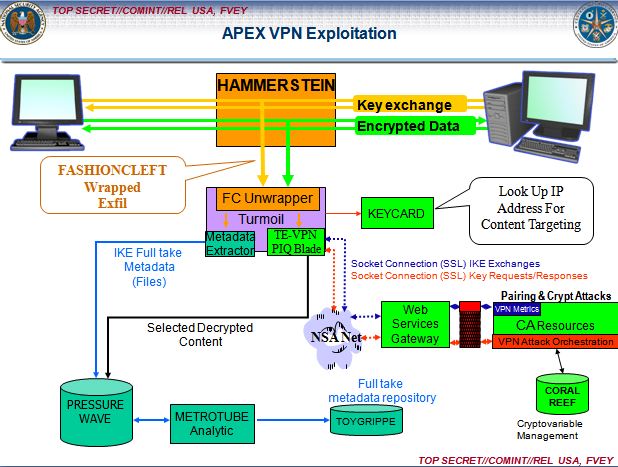

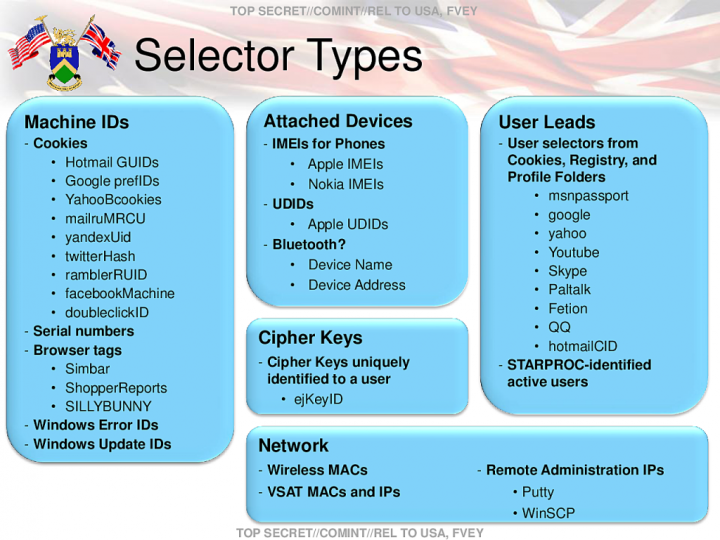

Функционал вирусов АНБ (ключевые слова: UNITEDRAKE, QUANTUM) — стандартный для шпионского софта, с полным перечнем операций дистанционного управления и мониторинга. Подслушивание и подглядывание (путём несанкционированного включения соответственно микрофона и веб-камеры), перехват паролей, передирание данных с подключаемых внешних накопителей, вторжение в телефонные вызовы, базы данных, VPN-соединения, и прочее, и прочее. Важнее тут не сама малварь, а то, как её контролируют. Для этого у АНБ есть автоматизированная система управления «имплантами» (как они сами называют внедрённый на компьютер вирус) под названием TURBINE. Автоматизация процессов заражения и сбора информации не просто экономит время сотрудников, но и позволяет манипулировать огромным числом инфицированных персоналок. Десять лет назад АНБ освоило управление десятками тысяч имплантов, а с 2010 года потенциально в состоянии управляться с миллионами штук!

Статья у Гринвальда получилась огромная, с массой технических подробностей, кодовых имён, стратегических нюансов. К сожалению, в ней нет ответа на вопрос, как много персоналок в действительности заразило AНБ. Впрочем, и самого по себе факта наличия техники и методов «активного наблюдения» оказалось достаточно для резонанса.

АНБ отреагировало немедленно — назвав утверждение, будто бы оно подменяло страницы Facebook или других сайтов, «неточным». Мол, имеющиеся технические возможности используются только для поддержки санкционированных иностранных разведопераций. Что ж, оправдание знакомое: Агентство говорит о том, что сайты американских компаний не трогало, а иностранных — если и подменяло, то только с разрешения уполномоченных лиц. Однако мог ли Сноуден соврать? Ведь сам он ничего не писал, а только извлёк и предоставил СМИ секретные документы из недр Агентства.

Так кому верить? Лично я верю Эдварду — и чем дальше, тем моя уверенность крепче. Раз за разом ловя оппонентов на неточностях и лжи, он демонстрирует, что знает о внутренней механике американских спецслужб больше, чем любой из дослужившихся до начальственных должностей оперативников, и тем более любой политик. Последний такой эпизод имел место как раз на прошлой неделе, когда Сноуден, давая интернет-показания для Европарламента, пояснил, что многажды пытался привлечь внимание официальных лиц к творимому АНБ беспределу. И никто не предпринял никаких действий! В лучшем случае не обратили внимания, в худшем посоветовали «не раскачивать лодку, дабы не пострадать самому».

Так что хоть уже упоминавшийся Барак Обама и считает, что у Эдварда были законные и безопасные способы повлиять на ситуацию, действительности это, увы, не соответствует. В США законом защищены только осведомители, находящиеся на государственной службе, Эдвард же работал на частную компанию, а потому, столкнувшись с пассивностью непосредственного начальства, был вынужден собранные материалы обнародовать.

Но если верить Сноудену, будет глупо не продолжить обозначенную сейчас тенденцию дальше, не распространить её на спецслужбы других стран. То, чем балуется АНБ, доступно и (или) интересно и российским, израильским, китайским, индийским спецслужбам. Следовательно, есть свои программы «активного наблюдения» и у них, как наверняка есть и средства автоматизированного управления. И даже если каждый из членов этого списка закрывает глаза на своих сограждан, всё равно получается, что мы с вами находимся под перекрёстным огнём спецслужб сразу нескольких стран (а может быть, ещё и криминальных структур) — которые подменяют заглавные страницы крупных сайтов, шлют спам, внедряются в соединения для заражения своими вирусами тысяч и тысяч персоналок, а возможно, и мобильных устройств.

Как противостоять этой «узаконенной незаконной» активности? Обычные меры — вроде регулярной установки патчей, настройки файерволов, соблюдения цифровой гигиены и прочего — тут не помогут: закроете одни дыры, так найдутся другие (да и никто не знает доподлинно, как много неизвестных публике уязвимостей нулевого дня есть в распоряжении тех же АНБ или ФСБ). Одна из самых интересных идей, какое-то время уже витающих в воздухе, но так пока и не сформулированных внятно, заключается в дауншифтинге, переходе к лоутеху, низкотехнологическим приёмам.

Смысл простой. Среднестатистический пользователь уже не в силах контролировать свои — ставшие слишком сложными — цифровые устройства. Следовательно, пора обратиться к грубым, «низкотехнологическим» методам. Не удаётся гарантированно отключить микрофон и веб-камеру? Заклейте то и другое изолентой! Выбираете новый смартфон или персоналку? Отдайте предпочтение более простой и предсказуемой модели (вспомните про модульный конструктор Ara, позволяющий контролировать сложность). Тот же принцип справедлив и для приложений, операционных систем (кто сказал «Linux»?), веб-сервисов.

Спору нет, рецепт туманный, да и поможет явно не всегда. Но по крайней мере так мы рубим проблему на корню: снижая сложность, уменьшаем число возможных лазеек.

К оглавлению

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Живое спутниковое: кому нужна видеосъёмка Земли из космоса? Евгений Золотов

Живое спутниковое: кому нужна видеосъёмка Земли из космоса? Евгений Золотов Опубликовано 14 марта 2014 Поиски пропавшего над Малаккой «Боинга 777» неприлично затягиваются: с момента исчезновения минула уже почти неделя, но и по сей день не

Радио с приставкой i: для чего Apple своя интернет-радиостанция? Евгений Золотов

Радио с приставкой i: для чего Apple своя интернет-радиостанция? Евгений Золотов Опубликовано 11 июня 2013 Стартовавшая сегодня ночью в Сан-Франциско девелоперская конференция Apple WWDC — традиционно используемая для анонсов нового софта, железа и

RSA и её тридцать сребреников: кому теперь верить, на что полагаться? Евгений Золотов

RSA и её тридцать сребреников: кому теперь верить, на что полагаться? Евгений Золотов Опубликовано 24 декабря 2013 Писать про Эдварда Сноудена доводится всё реже, но и всё меньше хочется. Если позволите такое сравнение, извлекаемые из его архива

Нейроэлектронный интерфейс как ступенька к бессмертию: кто этим занимается и чего добились? Евгений Золотов

Нейроэлектронный интерфейс как ступенька к бессмертию: кто этим занимается и чего добились? Евгений Золотов Опубликовано 04 июня 2013 Согласитесь, при всей щедрости, с какой последние тридцать лет судьба преподносит технологические сюрпризы, нам

Фальшивые «соты», неправильный «мёд»: кто и для чего ломает сети сотовой связи? Евгений Золотов

Фальшивые «соты», неправильный «мёд»: кто и для чего ломает сети сотовой связи? Евгений Золотов Опубликовано 01 апреля 2014 Что ни говори, а спамеры — народец полезный. Род занятий вынуждает их пребывать в непрерывном поиске новых лазеек — в сетях и

Счёт на сантиметры: как и для чего строят «высокоточную GPS»? Евгений Золотов

Счёт на сантиметры: как и для чего строят «высокоточную GPS»? Евгений Золотов Опубликовано 30 апреля 2014 Часто ли вам недостаёт точности во время работы с приложениями цифровой навигации? Десять лет назад, когда приёмник сигналов систем глобального позиционирования ещё не

От гаража к городку: для чего Facebook собственный город? Евгений Золотов

От гаража к городку: для чего Facebook собственный город? Евгений Золотов Опубликовано 11 октября 2013 На свете не много найдётся работодателей, пекущихся о своих сотрудниках столь же трепетно, как Facebook. Пусть пресса полощет компанию и её основателя, для

На шаг впереди: так для чего Apple понадобился 64-разрядный мобильный процессор? Евгений Золотов

На шаг впереди: так для чего Apple понадобился 64-разрядный мобильный процессор? Евгений Золотов Опубликовано 17 сентября 2013 Микропроцессор A7 стал одной из главных изюминок обделённого новизной iPhone 5S. Но при всём техническом превосходстве «первый в

Пользовались почтой от Yahoo? Проверьте, кому отдали ваш ящик! Евгений Золотов

Пользовались почтой от Yahoo? Проверьте, кому отдали ваш ящик! Евгений Золотов Опубликовано 25 июня 2013 Поразительно, насколько неуклюжие решения порой принимают даже опытные руководители. Мариссу Мейер, вот уже год возглавляющую корпорацию Yahoo!,

В глаза смотреть! Как и для чего рекламный щит научили видеть Евгений Золотов

В глаза смотреть! Как и для чего рекламный щит научили видеть Евгений Золотов Опубликовано 12 июля 2013 Рекламная индустрия не даёт нам скучать — и это, пожалуй, единственный её плюс: со всем остальным справится и просто молва. Вместе с тем последние

На биржу с черного хода: как и для чего наши ломали NASDAQ? Евгений Золотов

На биржу с черного хода: как и для чего наши ломали NASDAQ? Евгений Золотов Опубликовано 29 июля 2013 Всякий раз, когда в очередном фантастическом произведении герой попадает в прошлое, я поражаюсь тому, какой ерундой он занимается, чтобы улучшить своё

Последнее дело Балмера: для чего Microsoft купила Nokia? Евгений Золотов

Последнее дело Балмера: для чего Microsoft купила Nokia? Евгений Золотов Опубликовано 04 сентября 2013 Сегодня об этом никто и не помнит, а ведь у Microsoft однажды был собственный мобильный телефон! Во второй половине «нулевых» софтверный гигант купил

Ура мобильному машиностроению! Чего ждать от Mobile World Congress 2013 Евгений Золотов

Ура мобильному машиностроению! Чего ждать от Mobile World Congress 2013 Евгений Золотов Опубликовано 25 февраля 2013 Остаются считанные часы до момента, когда распахнёт свои двери Mobile World Congress 2013 — крупнейшая в Старом свете выставка мобильной электроники.

Доктор Лайтман против персоналки: как измеряют эмоции по лицу и кому это может пригодиться? Евгений Золотов

Доктор Лайтман против персоналки: как измеряют эмоции по лицу и кому это может пригодиться? Евгений Золотов Опубликовано 27 марта 2013 Честно сказать, я не поклонник сериалов. И когда супруга попыталась «подсадить» меня на доктора Лайтмана (помните «Обмани меня»?), поначалу