RSA и её тридцать сребреников: кому теперь верить, на что полагаться? Евгений Золотов

RSA и её тридцать сребреников: кому теперь верить, на что полагаться?

Евгений Золотов

Опубликовано 24 декабря 2013

Писать про Эдварда Сноудена доводится всё реже, но и всё меньше хочется. Если позволите такое сравнение, извлекаемые из его архива сведения выбивают почву из под ног в тот самый момент, когда ты, казалось бы, нащупал дно: то ещё удовольствие. Прошлая неделя выдалась особенно щедрой на такого рода открытия — и, скажу честно, выливать очередную порцию мрачного, почти безысходного негатива не было никакого желания. И всё-таки сделать это необходимо, хотя бы вот по какой причине: если после случившегося в последние дни не задаться вопросом, вынесенным в заголовок, то когда же его ещё задавать? О всём перечисленном ниже вы наверняка уже слышали, я только уточню детали, чтобы картинка предстала в самом выгодном (уж простите за цинизм) свете. Ну и отвечу на вопрос, конечно.

Так что же случилось за последние дни? Во-первых, попала в заголовки IBM — и на сей раз не по своему желанию. Ровно неделю назад в США от имени одного пенсионного фонда был вообще-топодан судебный иск против IBM и лично её высших руководителей. Причина — сокрытие информации о сотрудничестве «Голубого гиганта» с АНБ. Какое может быть дело инвесторам до патриотизма корпорации-ветерана? Цепочка рассуждений тут не бог весть какая сложная. С одной стороны, IBM весьма успешно ведёт дела, в частности в Китае. С другой — компания очевидно сотрудничает с американскими спецслужбами: это было понятно уже по её поддержке скандального законопроекта CISPA (дававшего правительству легальную возможность массово мониторить интернет-активность граждан), а после летних откровений Сноудена (PRISM и пр.), где имя IBM прямо не упоминалось, только самый отъявленный оптимист не заподозрил бы «Голубого гиганта» в причастности к программам массового тайного наблюдения АНБ.

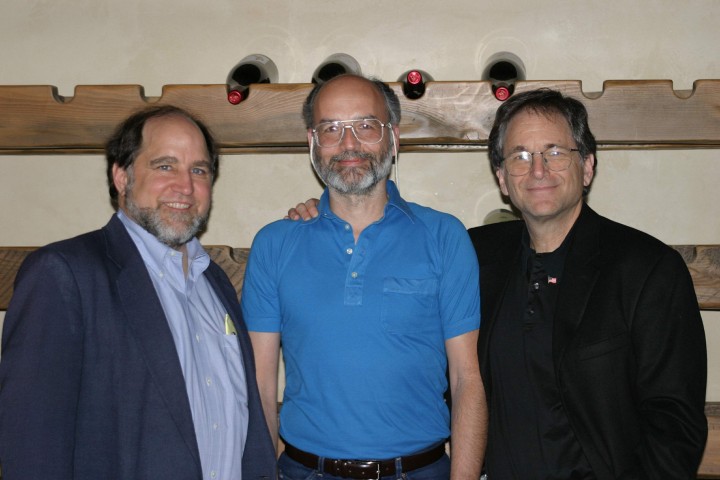

Забегая вперёд: это основатели RSA, гордые своим детищем. Ирония судьбы! Совсем недавно, ещё при Клинтоне, RSA Security ратовала против внедрения в цифровое железо шпионских закладок (помните чип Clipper?): иностранцы перестанут покупать американские технологии, если они будут спроектированы с прицелом на шпионаж!

Таких оптимистов явно много внутри самой IBM, которая отвергает связь с АНБ: мол, всё это «конспирология». Однако Коммунистическая партия Китая оптимизма не разделяет, а потому ещё в августе инициировала расследование (под него попала не только IBM, но и Oracle, и другие американские ИТ-гиганты). И сейчас мы пожинаем плоды: китайские продажи IBM в третьем квартале ссохлись (в частности, только продажи «железа» упали почти наполовину к тому же периоду прошлого года), акции потеряли одну пятую стоимости. Естественно, IBM всё может объяснить: плохой результат в Китае — следствие проводимой там реорганизации национальной экономики. Но и истцов понять можно: связь с АНБ означает реальные риски для бизнеса — а значит, для инвесторов; а значит, компания должна была их предупредить!

Не успел затихнуть скандал вокруг IBM, как героями новостей стали Брюс Шнайер (тот самый, авторитет по кибербезопасности) и его работодатель British Telecom. BT — одна из первых телефонных компаний вообще, а сегодня — один из крупнейших телекомов Европы и мира. Шнайер последние семь лет занимал в ней должность футуролога по безопасности, что бы это ни значило. И вот в конце декабря намерен её покинуть. С его слов — по собственному желанию, ибо считает, что «пришло время двигаться дальше». Но, как и в случае с IBM, только слепой не свяжет воедино двух фактов. Факт первый: все последние месяцы Шнайер не вылезал из сноуденовских бумаг, помогая журналистам (в частности The Guardian) оценивать и анализировать их. Факт второй: согласно тем же бумагам, BT оказалась ключевым партнёром британской спецслужбы GCHQ и её американского наставника АНБ — в частности без проволочек предоставила службистам доступ к обширной системе своих оптоволоконных магистралей.

В отличие от IBM, BT не отпирается, а уточняет только, что, мол, «обязана исполнять требования британских и европейских законов». В трудовом законодательстве ЕС, правда, вряд ли прописана возможность увольнения сотрудника за участие в мероприятиях по восстановлению гражданской справедливости. Но Шнайер в конце концов может просто испортить ей репутацию (утёкшее из недр BT письмо это подтверждает: Шнайера возненавидели за правдоискательство), да и самому ему не с руки продолжать трудиться на империю зла. Так что, вероятно, решение об отставке было обоюдным: Брюсу предложили, а он не отказался.

Ну а точку поставила в пятницу компания RSA Security LLC. Если вы интересуетесь криптографией, то представлять её вам не нужно. Если же нет, попробуйте вообразить себе господа бога, который сотворил мир: RSA и есть этот самый творец для мира стойкого крипто. Её имя образовано по первым буквам имён основателей — легендарных Рона Ривеста, Ади Шамира и Леонарда Адлемана (все трое удостоены премии Тьюринга), оно же присвоено и фундаментальному криптографическому алгоритму, разработанному ими в 1977 году и используемому по сей день (с вариациями, конечно) в самых важных, самых популярных криптопродуктах. Короче, RSA стояла у истоков криптографии с открытым ключом, на которой сегодня, в частности, зиждется вся электронная коммерция, и зарабатывает сопутствующими продуктами по сей день (софт, токены и т. п.). И вот эта контора, одно имя которой стоит больше всех её продуктов вместе взятых — аббревиатура RSA, натурально, стала синонимом защищённости, справедливости, надёжности, — за скромное вознаграждение согласилась содействовать АНБ.

О том, что RSA использует генератор случайных чисел Dual_EC_DRBG от АНБ в своих программах и программных библиотеках (в частности BSAFE), было известно и раньше: компания внедрила его ещё в 2004-м. О том, что этот генератор, вероятно, является «троянским конём», построенным специалистами АНБ для облегчения шпионажа за пользователями программ стойкого крипто, тоже известно (с 2007 года): если вкратце, зная секретные константы, определяющие работу алгоритма, его разработчики легко могут предсказать выдаваемую генератором последовательность чисел (подробнее см. сентябрьскую колонку «Сноуден и эллиптическое крипто»). Но вот чего никто не знал до пятничной статьи Reuters (основанной на рассказе двух осведомлённых лиц из RSA или АНБ, пожелавших остаться неизвестными), так это того, что RSA за деньги согласилась сделать аэнбэшный генератор случайных чисел генератором, выбираемым по умолчанию. То есть пользователи программ RSA, конечно, могут выбрать другой генератор, но если поленятся или ошибутся, случайные числа им будет выдавать Dual_EC_DRBG. А потом... Вспомните «Случайности третьего сорта».

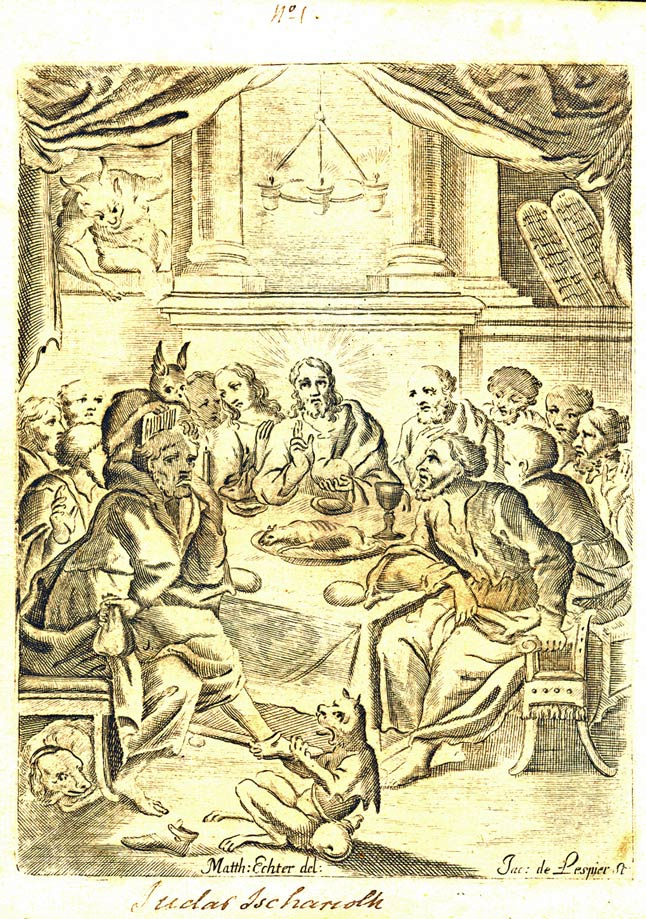

И во сколько же компания оценила свои услуги? Всего-то в десять миллионов американских долларов. Словом, Иисус вдруг оказался Иудой, да только не ждите, что он пойдёт теперь и удавится со стыда.

Оправдания, которые даёт RSA, частью просто смешны: мол, в 2004-м, когда мы начали использовать генератор от АНБ, Агентство было ещё «хорошим»! А теперь поди разберись, в какие продукты RSA и третьих компаний просочился «токсичный» код. Вот в этих электронных токенах — используется ли Dual_EC_DRBG, кто может сказать?

Само собой разумеется, и здесь, как и у IBM с BT, есть правдоподобное добропорядочное делать-тообъяснение: RSA якобы была введена в заблуждение! АНБ, предлагая сделку, не объяснила, что алгоритм, оказывается, с гнильцой! Что ж, хотите — верьте. Лично я не верю, как не верит, кажется, никто из авторов тысяч публикаций, появившихся за эти дни в Сети. И — вот он, момент истины! — если не верить RSA, IBM, BT (хоть она и кажется затесавшейся в эту компанию по ошибке), не верить Intel, Oracle, Cisco, Microsoft, Google, Yahoo!, Facebook, то кому тогда верить? Если даже титаны, построившие здание ИТ таким, каким мы его знаем, более не заслуживают доверия, что ? Сжечь компьютер и податься в леса?

Решение, конечно, есть, и вы о нём как минимум слышали: свободный софт. Любой программно-аппаратный комплекс — длинная цепь, и в ваших собственных интересах сделать так, чтобы все звенья этой цепи были истинно свободными, то есть с открытыми исходными текстами, допускающими изучение, модификацию, редистрибуцию. В противном случае шансы, что одно звено или несколько окажутся слабыми — и опустят до своего уровня информационную защищённость всего комплекса, — стремятся, как видите, к ста процентам.

Кто-то скажет: нечего скрывать от правоохранительных органов — нечего и бояться. Простите за прямоту: господа, вы или тупы, или ленивы. Используя ИТ-комплекс с искусственно ослабленными элементами, вы сами засовываете голову в петлю, потому что не знаете, когда, кто и как воспользуется вашей слабостью. С чего вы взяли, что нападут на вас непременно спецслужбы? Если уязвимость есть, может быть уверены: рано или поздно её нащупают и злоумышленники. И если нюансы Dual_EC_DRBG, вероятно, способна задействовать только АНБ, другие слабые места может оказаться по силам «проткнуть» и безусым скрипт-кидди. И тогда в один прекрасный день вы найдет обнулённым ваш электронный кошелёк, вскрытой — защиту корпоративного VPN, украденными, проданными или запатентованными — ценные наработки со своего жёсткого диска или локера.

Какого чёрта играть с судьбой в лотерею, если есть возможность не участвовать в розыгрыше вовсе? Почему ваша рабочая машина всё ещё не под Linux?

В статье использованы иллюстрации Edwin Sarmiento, Skara Kommun.

К оглавлению

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Живое спутниковое: кому нужна видеосъёмка Земли из космоса? Евгений Золотов

Живое спутниковое: кому нужна видеосъёмка Земли из космоса? Евгений Золотов Опубликовано 14 марта 2014 Поиски пропавшего над Малаккой «Боинга 777» неприлично затягиваются: с момента исчезновения минула уже почти неделя, но и по сей день не

4K? Всё ещё слишком рано! Евгений Золотов

4K? Всё ещё слишком рано! Евгений Золотов Опубликовано 06 декабря 2013 Если только вы не обретаетесь на забытом богом острове в Тихом океане (как там «Инмарсат», не тормозит?), то готов ручаться, уже задумывались над тем, как защитить близких от страшной

Google купил Motorola: кому и чего теперь бояться? Андрей Письменный

Google купил Motorola: кому и чего теперь бояться? Андрей Письменный Опубликовано 16 августа 2011 года Сегодня руководство Samsung, HTC, Sony и других компаний, делающих смартфоны на Google Android, наверняка содрогнулось в предвкушении недоброго: если раньше

Кому нужна почта в социальной сети? Евгений Крестников

Кому нужна почта в социальной сети? Евгений Крестников Опубликовано 17 ноября 2010 года Новый сервис Facebook станет частью системы обмена сообщениями, действующей в социальной сети, а главной его особенностью, если верить Цукербергу, будет возможность

BlackBerry всё Евгений Золотов

BlackBerry всё Евгений Золотов Опубликовано 24 сентября 2013 «Когда умирают тираны, в первый момент наступает замешательство: возможно ли это, неужто и они состоят из смертных молекул?»Это сказано про человека, не про компанию. Но именно эти слова

Apple и её «чудеса» Евгений Золотов

Apple и её «чудеса» Евгений Золотов Опубликовано 25 марта 2014 После возвращения Стива Джобса в Apple, у этой компании появилось странное свойство «особого качества». Попросту говоря, её продукции приписывали (и продолжают по сей день) чудесные свойства,

XP: обратный отсчёт Евгений Золотов

XP: обратный отсчёт Евгений Золотов Опубликовано 24 марта 2014 Две недели остаётся до «официальной отставки» Windows XP — и по мере того, как утекают последние часы и сутки, ситуация обретает ощутимый драматический оттенок. 8 апреля 2014 года Microsoft

Ода красивому коду Евгений Золотов

Ода красивому коду Евгений Золотов Опубликовано 04 апреля 2014 0 Какой красивый код!10 Пусть тот, кто устал от этой фразы, первым бросит в меня камень. Это редкая и наверное самая ценная похвала, какой только может удостоиться программист. Деньги?

Шпионаж промышленных масштабов: как, кому и для чего АНБ рассылает вирусы? Евгений Золотов

Шпионаж промышленных масштабов: как, кому и для чего АНБ рассылает вирусы? Евгений Золотов Опубликовано 17 марта 2014 Когда основатель крупнейшей социальной сети звонит своему президенту — в смысле, президенту не компании, а страны, гражданином

Что нашли в могильнике Atari, или Тридцать лет Великому краху видеоигр Евгений Золотов

Что нашли в могильнике Atari, или Тридцать лет Великому краху видеоигр Евгений Золотов Опубликовано 28 апреля 2014 Начиная неделю, всегда стараешься отыскать тему яркую, резонансную. Но в этот раз такая тема была — буквально! — найдена на помойке. В минувшие выходные группа

Смартфон за $20: а что хорошего? Евгений Золотов

Смартфон за $20: а что хорошего? Евгений Золотов Опубликовано 08 мая 2014 Смартфон шагает по планете. Пусть из каждых шести землян, пользующихся мобильной связью, пока лишь двое (по самым смелым оценкам — больше трёх) делают это с помощью смартфонов — с

Пользовались почтой от Yahoo? Проверьте, кому отдали ваш ящик! Евгений Золотов

Пользовались почтой от Yahoo? Проверьте, кому отдали ваш ящик! Евгений Золотов Опубликовано 25 июня 2013 Поразительно, насколько неуклюжие решения порой принимают даже опытные руководители. Мариссу Мейер, вот уже год возглавляющую корпорацию Yahoo!,

Тоска по аналОгу Евгений Золотов

Тоска по аналОгу Евгений Золотов Опубликовано 11 апреля 2014 Признаться, до этой весны я не думал, что однажды снова возьму в руки «винил». Последние грампластинки домашней коллекции отправились на помойку где-то во второй половине 90-х, но прошло

Балмер всё Евгений Золотов

Балмер всё Евгений Золотов Опубликовано 26 августа 2013 Стив Балмер уходит из Microsoft. Честно, думали ли вы дожить до этого дня? Стив оставит пост CEO и компанию в течение следующих двенадцати месяцев, как только для него будет подобран достойный

Робот за тридцать минут Евгений Крестников

Робот за тридцать минут Евгений Крестников Опубликовано 31 августа 2012 года Edumandriva и ряд других свободных проектов. Сейчас он работает над версией робоплатформы для вузов и предприятий. Об открытом железе мы пишем нечасто. Не так давно появился

Доктор Лайтман против персоналки: как измеряют эмоции по лицу и кому это может пригодиться? Евгений Золотов

Доктор Лайтман против персоналки: как измеряют эмоции по лицу и кому это может пригодиться? Евгений Золотов Опубликовано 27 марта 2013 Честно сказать, я не поклонник сериалов. И когда супруга попыталась «подсадить» меня на доктора Лайтмана (помните «Обмани меня»?), поначалу