Trend Micro – за безопасность «конечных точек»

Trend Micro – за безопасность «конечных точек»

В современной корпоративной сети находятся не только стационарные ПК. Ноутбуки (в том числе и под управлением Mac OS X), КПК, смартфоны – все устройства, которые способны подключаться к локальной сети по проводному или беспроводному интерфейсу, объединяются в категорию, получившую название «конечных точек». Для нормальной работы необходимо, чтобы они были надежно защищены от информационных угроз извне. Уровень защиты корпоративных сетей в среднем намного выше, чем домашних. Тем не менее статистика свидетельствует, что каждые две из трех конечных точек в корпоративных сетях подвергаются хотя бы одной атаке в год. Значит, угроза реальна.

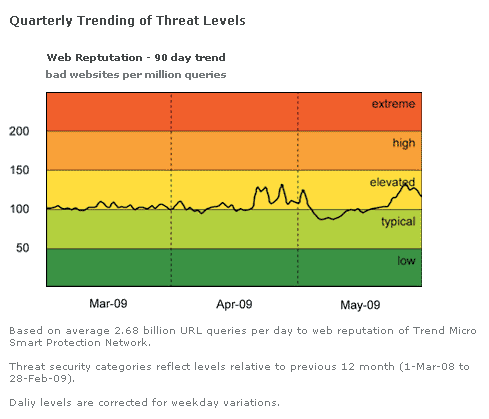

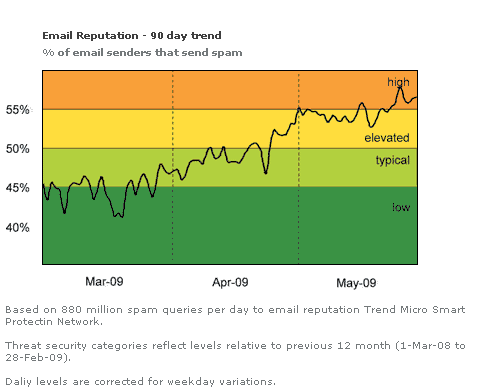

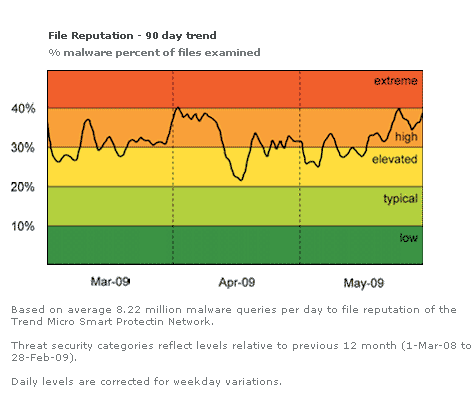

В этих условиях необходима единая, централизованная, максимально простая в развертывании и эксплуатации система безопасности для конечных точек. Именно к таким системам относится новая разработка Trend Micro – OfficeScan Client-Server Suite. Она создана для защиты всех типов конечных точек (настольных ПК, ноутбуков, серверов, смартфонов и устройств хранения данных). Централизованное управление и сбор отчетности производится посредством Trend Micro Control. Основной компонент этой системы, OfficeScan 10, работает на базе известного решения Trend Micro Smart Protection Network. Более масштабная платформа Trend Micro Endpoint Security Platform работает с крупными и географически рассредоточенными группами конечных точек; она позволяет обрабатывать и контролировать потоки данных в масштабе до 250 000 пользователей на один сервер управления.

В составе инфраструктуры Trend Micro Smart Protection Network используется технология оценки репутации файлов, заметно снижающая затраты времени и расход аппаратных ресурсов для контроля файловой безопасности. С ее помощью можно в режиме реального времени оценить надежность файла до того, как пользователь откроет документ или санкционирует исполнение программного модуля. Для оценки надежности файла уже нет необходимости прогонять весь трафик через сервер безопасности. Достаточно оперативно отсылать на этот сервер сигнатуры новых файлов; размер этих сигнатур – десятки и сотни байт. Технология оценки репутации файлов не требует частых обновлений и позволяет прогнозировать нагрузку на ресурсы конечных точек, несмотря на возрастающее число угроз.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Установка и удаление точек прерывания

Установка и удаление точек прерывания Для того чтобы установить точку прерывания в определенной строке сценария, нужно поместить курсор в эту строку и нажать <F9> или выбрать пункт меню Debug|Toggle Breakpoint. Строки с точками прерывания будут отмечены красными точками около

1.8. Перспективы и перемена точек наблюдений

1.8. Перспективы и перемена точек наблюдений «Умственные способности, необходимые для координации перспективных изображений, оказываются полностью сформированными у ребенка обычно к 8-9 годам и проявляются в следующих довольно независимых друг от друга формах.

Анализ данных и инструментарий конечных пользователе й

Анализ данных и инструментарий конечных пользователей Термином «интеллектуальный бизнес» (business intelligence) обозначают методы обработки информации, применяемые для принятия решений в бизнесе. Средства интеллектуального ведения бизнеса — это программные пакеты,

Определение координат точек

Определение координат точек Команда ID вычисляет координаты точек. Вызывается из падающего меню Tools ? Inquiry ? ID Point или щелчком на пиктограмме Locate Point на панели инструментов Inquiry.В командной строке выводятся координаты точки в текущей пользовательской системе координат,

1.3.4.1. Получение координат точек прямой

1.3.4.1. Получение координат точек прямой Рисование нестандартных линий выполняется следующим образом: вычисляются координаты всех пикселов, составляющих данную прямую, а потом каждый из них (а при необходимости — и какая-либо его окрестность) раскрашиваются нужным

Размещение точек останова в программе

Размещение точек останова в программе Если есть подозрение, что ошибка содержится в каком-то конкретном сегменте программного кода, поместите точку останова как раз перед этим сегментом. На рис. 9.3 видно, как редактор Visual Basic представляет точку останова на экране - в виде

Удаление точек останова

Удаление точек останова Исправив ошибки в программном коде или отказавшись на время от попыток их исправления, вы захотите удалить ненужные точки останова. Удаление точек останова даст возможность VBA при следующем запуске выполнять программу без лишних задержек.

Определение координат точек

Определение координат точек Команда ID вычисляет координаты точек. Вызывается из падающего меню Tools ? Inquiry ? ID Point или щелчком на пиктограмме Locate Point на панели инструментов Inquiry.В командной строке выводятся координаты точки в текущей пользовательской системе координат,

Определение координат точек

Определение координат точек Команда ID вычисляет координаты точек. Вызывается из падающего меню Tools ? Inquiry ? ID Point или щелчком на пиктограмме Locate Point на панели инструментов Inquiry.В командной строке выводятся координаты точки в текущей пользовательской системе координат,

Выбор точек вершины и угла

Выбор точек вершины и угла Чтобы задать вершину и угловые крайние точки, нажмите клавишу Enter в ответ на запрос: Select arc, circle, line, or <specify vertex> Программа попросит задать точку вершины и затем две крайние точки. Примечание Если вы выберете две параллельные линии, появится

Обучение конечных пользователей

Обучение конечных пользователей Эта задача состоит в том, чтобы обеспечить адекватное обучение всех конечных пользователей перед запуском системы, причем обучение должно проходить в соответствии с планом и расписанием проекта, подготовленными на этапе реализации

2. Типы точек восстановления

2. Типы точек восстановления Существуют следующие типы точек восстановления:? начальные точки — такие точки создаются при первом запуске Windows. С их помощью можно вернуть все настройки в исходное состояние и получить «чистую» Windows — как сразу после установки;? контрольные

Прозрачность для конечных пользователей

Прозрачность для конечных пользователей Жизненно важным свойством всеобъемлющей инфраструктуры является ее почти полная прозрачность для пользователей. Такой прозрачностью обладает, например, инфраструктура сетевых коммуникаций, большинству пользователей

Сертификаты конечных субъектов

Сертификаты конечных субъектов Эти сертификаты выпускаются для субъектов, не являющихся удостоверяющими центрами, и содержат открытые ключи, при помощи которых пользователи сертификатов могут верифицировать цифровые подписи и управлять ключами. Сертификаты должны

Дополнения точек входа в САС

Дополнения точек входа в САС Международный Союз по телекоммуникациям ввел несколько дополнений точек входа в САС X.509 v2 [78]. Они связывают с точками входа в САС некоторые дополнительные атрибуты. Каждое дополнение может быть помечено как критичное или некритичное.