Кивино гнездо: Такова природа наша? Берд Киви

Кивино гнездо: Такова природа наша?

Берд Киви

Опубликовано 09 февраля 2011 года

Лет десять-пятнадцать тому назад на небосводе легального хакинга блистали несколько имён, которые можно встретить в новостях и сегодня — но только уже в куда более респектабельном и нейтральном контексте. То есть люди и поныне продолжают заниматься примерно тем же самым – разнообразными аспектами защиты информации – вот только результаты у них теперь не то чтобы не блестящие, а какие-то тоскливо предсказуемые. Даже если и удаётся сказать действительно что-то новое.

Вот, скажем, в конце 1990-х громко прославился молодой американский умелец Пол Кочер, придумавший тайминг-атаки и «дифференциальный анализ питания» – на редкость эффективные способы взлома защиты смарткарт, криптоконтроллеров и прочих «чёрных ящиков» по внешним признакам их жизнедеятельности. Созданная Кочером фирма «Cryptography Research», благодаря компетентности и славе её основателя, сумела обеспечить для себя весьма серьёзные и прибыльные контракты в сфере безопасности ИТ. Одной же из самых знаменитых, наверное, разработок этой компании стала технология BD+ для «радикально и революционно» укреплённой защиты видеодисков BluRay от нелегального копирования. Но как в очередной раз показала жизнь (и неиссякающее обилие свежих BD-рипов в интернете), сколь бы талантливые люди не брались за защиту файлов от копирования, ничего путного у них всё равно не получится.

Или вот другой знаменитый некогда хакер, Маркус Кун. В юности Кун слыл одним из ведущих в Германии специалистов по взлому защиты спутникового ТВ, а затем стал видным сотрудником Лаборатории защиты информации в Кембриджском университете. Там он прославился как автор целого ряда заметных исследований по тематике TEMPEST, то есть о побочных каналах утечки информации в электронной аппаратуре. Защитив в свое время на эту тему диссертацию, ныне Маркус Кун уже сам растит в Кембридже молодые кадры. Об одной из новых его работ, проделанных совместно с юным коллегой Эндрю Льюисом, собственно, и пойдёт речь.

Суть исследования, в двух словах, выглядит примерно так.

Как известно, многие веб-сайты, специализирующиеся сейчас на массовом хранении и распространении фотографий, занимаются декомпрессией и повторным сжатием загружаемых пользователями снимков, чтобы обеспечить фотографиям конкретные параметры JPEG-формата. Подобного рода перекомпрессия понижает качество изображения, нередко вызывая недовольство щепетильных авторов снимков. Кроме того, примерно похожими вещами (пережатием изображений и видеоматериалов) также могут заниматься некоторые прокси-серверы в Сети, дабы создавать у пользователей впечатление быстрого интернет-соединения.

Авторы же кембриджской исследовательской работы [PDF], получившей название «К JPEG-изображениям, самосвидетельствующим о копировании», предоставляют владельцам фотографий своеобразный механизм контроля над качеством их снимков. Разработанный Куном и Льюисом алгоритм обеспечивает незаметную для простого глаза обработку картинки JPEG, в результате чего повторно сжатые копии этого изображения демонстрируют отчетливо видимое предупреждение автора (типа фона из больших букв, складывающихся в виде фразы «КОПИЯ» или «НЕДЕЙСТВИТЕЛЬНО»).

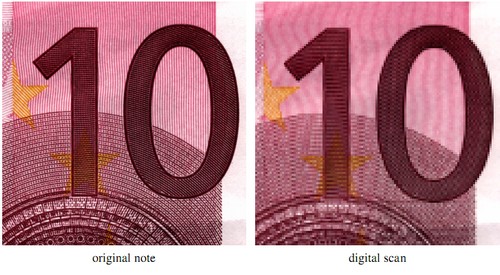

Эта новая технология «авторской пометки» снимков, как сообщают авторы алгоритма, была вдохновлена специальной техникой защиты традиционной бумажной печати, используемой при изготовлении таких критичных к подделке документов, как современные денежные банкноты, чеки или билеты. При попытке фотокопирования таких документов на их копиях появляется предупреждающая надпись (типа VOID – недействительно) или же возникают очевидные искажения картинки. Происходит это благодаря тому, что процедура дублирования переводит невидимые высокочастотные паттерны (структуры картинки) в более заметные низкочастотные сигналы. На иллюстрации эта техника поясняется примером фрагмента банкноты в 10 евро, у которой верхний правый угол оснащён специальной «скан-ловушкой»: когда с помощью цифрового сканера делается копия банкноты, то в этом месте появляются волнистые вертикальные линии, отсутствующие в оригинале.

По своему итоговому эффекту алгоритм Льюиса и Куна работает примерно так же. В уже имеющееся изображение, подлежащее защите, алгоритм подмешивает особый высокочастотный паттерн с амплитудой блоков, тщательно подобранной таким образом, чтобы вызывать максимальные ошибки квантования в процессе перекомпрессии JPEG. Проще всего это пояснить на примере равномерного серого фона, в который добавляется защитный «шахматный» паттерн.

Если внимательно приглядеться к уже помеченному изображению перед перекомпрессией, то все блоки картинки имеют одну и ту же среднюю интенсивность, но амплитуда клеток шахматного паттерна слегка варьируется. Трюк алгоритма заключается в том, чтобы подобрать такую пару амплитуд, которые лежат по разные стороны границы квантования, так что при перекомпрессии блоки основной картинки и подложки испытывают максимальную ошибку квантования в противоположных направлениях.

То есть искусственно делается так, чтобы одна из амплитуд наверняка вызывала клиппинг, или дефект компрессии, который понижает воспринимаемую яркость своих блоков, вызывая заметные низкочастотные расхождения с оригиналом. Осталось напомнить, что амплитуда шахматных клеток была промодулирована скрытым предупреждающим сообщением, невидимом на помеченном исходном изображении. В пережатой же копии надпись становится отчётливо видимой из-за эффектов клиппинга, сопровождающих процесс перекомпрессии.

(Наглядную онлайновую демонстрацию с картинками «до и после» можно посмотреть на веб-странице Льюиса.)

Как только работа о новой технологии защиты изображений была опубликована авторами в Сети, на соответствующих дискуссионных площадках тут же зазвучали естественные вопросы типа «а кому и зачем все это, собственно, нужно?». Такой вопрос возникает потому, что в явном виде в статье вроде бы нигде не говорится, что наиболее очевидная область применения алгоритма – это защита изображений от нелегального копирования. Но, с другой стороны, и сами авторы в общем-то не скрывают, что в перспективе подразумевают для своего детища именно такого рода область применения. В их комментариях об этом говорится прямо: «Непростой задачей остается распространить данный подход на пометку видеоданных, где контроль за степенью сжатия и адаптивное квантование делают свойства скопированного документа менее предсказуемыми. Результатом же таких усилий стало бы цифровое видео, где картинка из-за пережатия к низкому качеству становится сильно искажённой, что сделало бы алгоритм полезным для цифровой защиты контента».

Иначе говоря, и люди вот явно умные и талантливые, и технологию придумали вроде бы любопытную. Однако же в итоге получается из неё всего лишь очередная попытка добиться недостижимого и помешать-таки пользователям копировать информацию. То есть то, что по самой природе своей создавалось для наиболее эффективного размножения и копирования… Грустная какая-то цель – и унылая в своей безнадёжности.

По этому поводу невольно вспоминаются рефлексии одного очень информированного в делах шпионажа человека. При обсуждении истории TEMPEST он глубокомысленно заметил, что спецслужбам почему-то всегда удавалось намного остроумнее, эффективнее и дешевле воровать чужие секреты, чем защищать свои собственные тайны от компрометирующих утечек. Вероятно, заметил он, такова уж природа человеческая.

К оглавлению

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Кивино гнездо: Непроизносимо Берд Киви

Кивино гнездо: Непроизносимо Берд Киви Опубликовано 27 июля 2010 года Каждый год, когда дело доходит до летней хакерской конференции Black Hat в Лас-Вегасе, одна из самых волнующих тем — это какие из докладов оказались сняты на этот раз. Ибо так уж устроен

Кивино гнездо: Что-то происходит... Киви Берд

Кивино гнездо: Что-то происходит... Киви Берд Опубликовано 22 августа 2011 годаПримерно через месяц, с 30 сентября по 2 октября 2011, в городе Орландо (штат Флорида, США) будет проходить в высшей степени неординарное мероприятие под названием 100 Year Starship Study Public Symposium («Общественный

Кивино гнездо: Нечестное меньшинство Киви Берд

Кивино гнездо: Нечестное меньшинство Киви Берд Опубликовано 11 апреля 2011 года Практически всем, кто слышал о знаменитом гуру криптографии по имени Брюс Шнайер, наверняка известно, что он пишет очень интересные книги по проблемам безопасности.

Кивино гнездо: SSL – иллюзия безопасности Киви Берд

Кивино гнездо: SSL – иллюзия безопасности Киви Берд Опубликовано 18 апреля 2011 года Протокол SSL, применяемый для защиты информации в интернете, на сегодняшний день является, по сути дела, главной технологией безопасности, заложенной в основу всей

Кивино гнездо: Тряхнём стариной Киви Берд

Кивино гнездо: Тряхнём стариной Киви Берд Опубликовано 05 декабря 2011 года Бурно обсуждавшийся с середины ноября сенсационный сюжет «первого в истории США» нападения хакеров на критически важные инфраструктуры страны теперь считается полностью

Кивино гнездо: Имито-не-стойкость Киви Берд

Кивино гнездо: Имито-не-стойкость Киви Берд Опубликовано 06 мая 2011 года Когда по миру разнеслась весть об убийстве «главного террориста планеты», то очень скоро в интернете стала мелькать одна и та же фотография — окровавленный Бен Ладен с

Кивино гнездо: О чём скандал? Берд Киви

Кивино гнездо: О чём скандал? Берд Киви Начиная с первого мая сего года в Китае вступили в силу интересные правила, обязывающие поставщиков компьютерно-сетевого обеспечения предоставлять властям всю информацию об имеющихся в их продуктах технологиях

Кивино гнездо: На звон БитМонет Киви Берд

Кивино гнездо: На звон БитМонет Киви Берд Опубликовано 01 июня 2011 года Люди задумались о замечательных потенциальных возможностях технологий электронных взаимных расчётов практически одновременно с появлением интернета. Ранние системы

Кивино гнездо: Кто, где, когда Киви Берд

Кивино гнездо: Кто, где, когда Киви Берд Опубликовано 19 июля 2011 года На проходившей недавно в США конференции MobiSys 2011 (Девятая международная конференция по мобильным системам, приложениям и сервисам, 28 июня — 1 июля 2011, Вашингтон) несложно было

Кивино гнездо: Межвидовое общение Берд Киви

Кивино гнездо: Межвидовое общение Берд Киви Опубликовано 30 июня 2010 года В июле этого года группа исследователей-дельфинологов SpeekDolphin.com из г. Майами, Флорида, начинает большой цикл экспериментов с целью установления устойчивой двусторонней формы

Кивино гнездо: Беззаконие роботехники Киви Берд

Кивино гнездо: Беззаконие роботехники Киви Берд Опубликовано 26 декабря 2011 годаВ декабрьском номере американского журнала The Atlantic опубликована большая аналитическая статья под названием «Доклад об этике для дронов: что рассказал ЦРУ ведущий эксперт по роботам» ("Drone-Ethics

Кивино гнездо: Холодная война 2.0 Берд Киви

Кивино гнездо: Холодная война 2.0 Берд Киви ОпубликованоБерд Киви В сетевых средствах массовой информации на прошлой неделе обильно вспоминали довольно давнюю — от осени 2008 года – историю про большие проблемы в военных компьютерных сетях США. В

Кивино гнездо: Ещё раз про Stuxnet Берд Киви

Кивино гнездо: Ещё раз про Stuxnet Берд Киви Опубликовано 27 января 2011 года За несколько первых недель 2011 года череда независимых друг от друга событий сложилась таким образом, что общая картина вокруг загадочного компьютерного червя Stuxnet стала

Кивино гнездо: Псевдоархеология Берд Киви

Кивино гнездо: Псевдоархеология Берд Киви Опубликовано 26 мая 2010 года В одном из недавних выпусков газеты The New York Times была опубликована довольно большая статья об интересном и весьма плодотворном приложении современных технологий лазерного

Кивино гнездо: За что боролись БЕРД КИВИ

Кивино гнездо: За что боролись БЕРД КИВИ В середине февраля этого года на сайте полиции г. Дубаи, Объединенные Арабские Эмираты, в его англоязычном разделе появилась примерно такая вот информация об объявленных в международный розыск преступниках — с их фотографиями и