Mobile

Mobile

Google не может закрыть уязвимость на 70% мобильных устройств с ОС Android

Андрей Васильков

Опубликовано 18 февраля 2014

Джо Венникс (Joe Vennix) — специалист компании Rapid7, занимающейся вопросами информационной безопасности, — обнаружил уязвимость во встроенном браузере ОС Android. Она затрагивает свыше 70% смартфонов, позволяя запустить вредоносный код через модифицированную веб-страницу, QR-код или злонамеренно изменённое приложение.

Подобную уязвимость в браузере Apple Safari Венникс нашёл год назад. Её долго не устраняли, но в итоге Apple всё же выпустила патч, применение которого для пользователей в целом прошло незаметно.

Для компании Google закрыть дыру в любом встроенном программном компоненте будет сейчас значительно сложнее. Основная проблема в том, что до сих пор отсутствует механизм быстрой доставки критических обновлений для компонентов прошивки непосредственно на мобильные устройства во всём их многообразии.

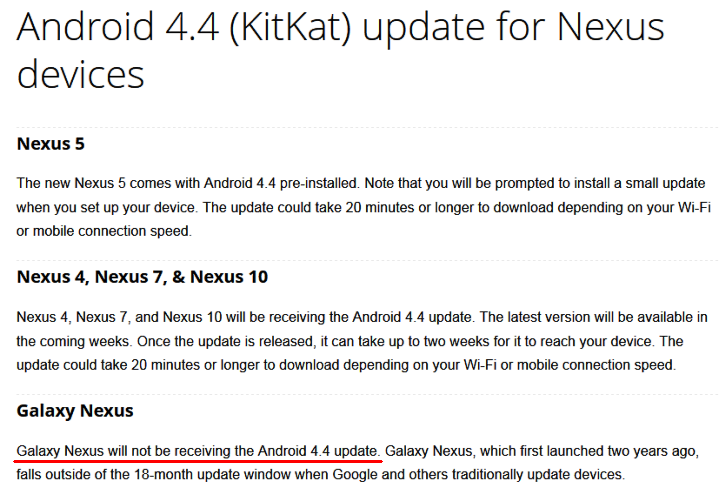

Инициатива Android Upgrade Alliance, призванная сократить срок типичного ожидания обновлений, не нашла поддержки у производителей смартфонов и в итоге провалилась. Теперь даже не все смартфоны собственной серии Nexus получают последние апдейты.

К примеру, бремя поддержки Samsung GT-I9250 Galaxy Nexus было разделено между Google и Samsung. На сегодня автоматическое обновление «по воздуху» получили только те аппараты, у которых был прошит идентификатор Google (yakju). Абсолютно идентичные смартфоны, поддержкой которых по жребию должна заниматься Samsung, застряли на версии 4.2.1 уже больше полугода. Апдейт до версии 4.4 для них не предусмотрен вовсе.

Galaxy Nexus не получит последнее обновление по чисто формальной причине (скриншот сайта support.google.com).

С моделями других производителей всё ещё хуже. Многие из них никогда не получат официального обновления даже до версии 4.x, хотя их аппаратная часть не накладывает на это серьёзных ограничений.

По этим причинам любой эксплойт в ОС Android сейчас куда более опасен, чем в других мобильных операционных системах. Выходов из данной ситуации я вижу два:

использовать альтернативные приложения вместо встроенных;

Первый метод редко будет результативным. Многие сторонние приложения реально работают лишь как интерфейсная надстройка над предустановленными компонентами. Следовательно, их часто будут касаться те же проблемы безопасности.

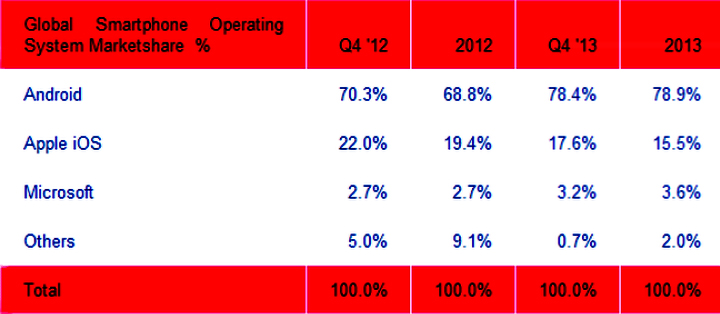

По данным агентства Strategy Analytics, доля операционной системы Android на рынке мобильных ОС составляет сейчас почти 79%.

Рыночная доля Android и других мобильных ОС (изображение: strategyanalytics.com).

Только за последний год было реализовано свыше 780 млн смартфонов с Android. Последняя версия 4.4 (KitKat) установлена лишь на 1,8% из них, а предыдущая 4.3 — на 8,9%.

Связано это с политикой распространения ОС. В отличие от Microsoft и Apple, Google предоставляет производителям смартфонов и операторам сотовой связи широкие возможности по модификации своей операционной системы. Обычно они касаются интерфейса или установки различных дополнений и не затрагивают системных компонентов. Однако отсутствие жёстких требований в итоге приводит к появлению несовместимых версий и снижает безопасность. Как разработчик ОС Google оказывается не в состоянии выпустить одно универсальное обновление для мобильных устройств всех производителей, а сами они мало заинтересованы в этом.

Поэтому с каждой версией Google старается выделять всё больше сервисов как пользовательские приложения с возможностью их автоматического обновления через магазин Google Play. Так уже случилось с почтой Gmail и службой поиска, которые раньше обновлялись только вместе с прошивкой.

Данные о распространённости уязвимости пока уточняются. Сам Венникс предполагает, что она затрагивает все версии до Ice Cream Sandwich включительно. По отдельным сообщениям, эксплойт работал и на Jelly Bean 4.1.x.

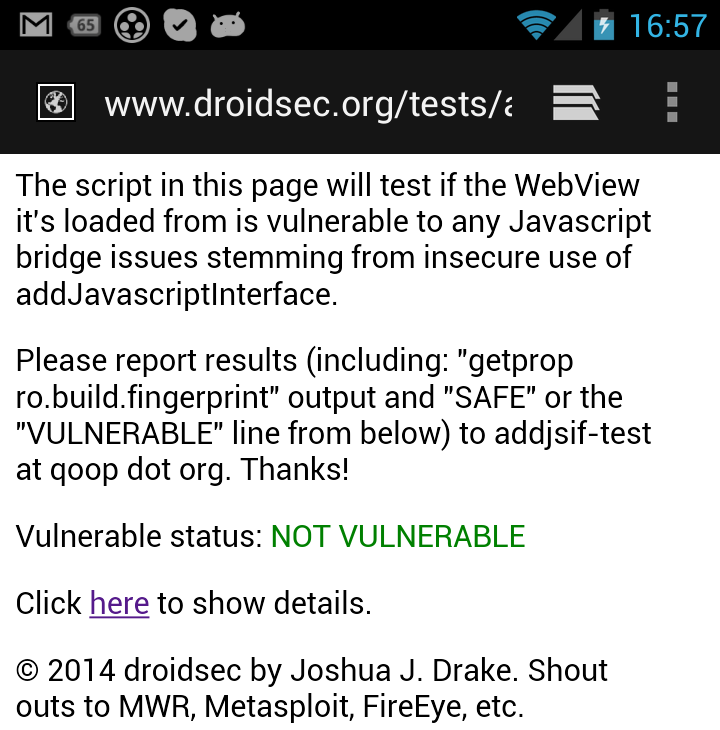

Другой исследователь, Джошуа Дрейк (Joshua J. Drake), недавно подтвердил, что проблема актуальна и для Google Glass версии XE12. Соответствующий эксплойт был опробован им независимо в рамках эксперимента. Используют ли его злоумышленники на практике — пока трудно сказать.

Проверка наличия уязвимости во встроенном браузере ОС Android на сайте droidsec.org (скриншот).

Касается ли найденная уязвимость непосредственно ваших устройств с ОС Android? Это можно узнать, зайдя встроенным браузером на страницу проверки.

К оглавлению

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Mobile

Mobile Это приложение превратит смартфон в телохранителя Андрей Васильков Опубликовано 26 февраля 2014 Многочисленным датчикам смартфона и даже простому микрофону находится всё больше неожиданных применений. Молодая американская компания One Llama

Mobile

Mobile Facebook делает «домашний экран» для смартфонов, HTC представил новый «социальный» смартфон Юрий Ильин Опубликовано 04 апреля 2013Facebook представил новый клиент под Android — Facebook Home, а HTC представили новый смартфон HTC First с поддержкой Facebook Home. Следите за обновлениями!На сцене

Mobile

Mobile Обнаружен крупнейший ботнет из мобильных устройств с ОС Android Андрей Васильков Опубликовано 24 сентября 2013 Российский разработчик антивирусных программ ООО «Доктор Веб», сообщает о выявлении специалистами компании самой крупной среди всех

Mobile

Mobile Первые смартфоны Samsung c OC Tizen — начало великой интеграции Андрей Васильков Опубликовано 13 февраля 2014 Samsung готовится представить в конце февраля на конференции MWC 2014 в Барселоне первый смартфон с новой версией мобильной ОС Tizen. Станет ли она

Mobile

Mobile NEX: индивидуальность и апгрейд носимой электроники Андрей Васильков Опубликовано 17 марта 2014 Гибкая электроника и носимые компьютеры стали активно развивающимся направлением. Уже доступны десятки умных часов, электронных браслетов для

Mobile

Mobile Google не может закрыть уязвимость на 70% мобильных устройств с ОС Android Андрей Васильков Опубликовано 18 февраля 2014 Джо Венникс (Joe Vennix) — специалист компании Rapid7, занимающейся вопросами информационной безопасности, — обнаружил уязвимость во

Mobile

Mobile Фотофон: мобильный гибрид от Samsung Андрей Васильков Опубликовано 29 апреля 2014 Вслед за Nikon, выпустившей фотоаппарат под управлением ОС Android, компания Samsung анонсировала новый вариант гибридного смартфона. Модель серии Galaxy под названием «K zoom» оснастили объективом с

Mobile

Mobile Ransomware: как вымогатели блокируют смартфоны и что с этим делать Андрей Васильков Опубликовано 07 мая 2014 Если какой-то алгоритм оказывается удачным, то рано или поздно его реализуют на других платформах. Именно это и произошло недавно со схемой

Mobile

Mobile В магазине Google Play появились смартфоны Samsung Galaxy S4 и HTC One в версии Google Edition Николай Маслухин Опубликовано 27 июня 2013 Сегодня ночью в американском Google Play стали доступны два наиболее интересных и мощных Android-cмартфона: HTC One и Samsung Galaxy S4. Оба телефона

Mobile

Mobile Почему Google не показала новый Android и другие разочарования Google I/O 2013 Николай Маслухин Опубликовано 21 мая 2013 В прошлом году на конференции Google I/O 2012 было жарко. Среди новинок, о которых говорили со сцены, были Nexus7, Project Glass, Android 4.1, Google Now и

Mobile

Mobile «Сумму» ничего не ждёт, а LTE-конкурс не отменят Максим Букин Опубликовано 14 февраля 2013Внимательно наблюдая за рынком российских операторов связи, могу совершенно точно сказать: «поле возможностей» для работы с LTE закрылось в июле прошлого года. Плохой был конкурс на

Mobile

Mobile Тестирование приложений для Android как инструмент выхода в ТОП на Google Play Дмитрий Куриленко, компания Promwad Опубликовано 13 марта 2013По итогам 2012 года операционная система Android стала лидером среди мобильных платформ: её доля на мировом рынке превысила 53 процента. Для

Mobile

Mobile Деанонимизация Рунету не грозит, или Какие правила использовать для улучшения вашей анонимности? Максим Букин Опубликовано 18 февраля 2013Даже десяток принятых в РФ законов, посвящённых тому, чтобы устанавливать личность того или иного пользователя в Сети, не

Mobile

Mobile Samsung Gear Glass — пополнение в семействе «умных» очков Андрей Васильков Опубликовано 16 мая 2014 На этой неделе были отменены ограничения на продажу Google Glass, и многие ринулись покупать версию очков 2.0 по цене, более чем в десять раз превышающей их

Mobile

Mobile В Германии политикам купят защищённую связь. Аналогичные проекты есть в России и США Максим Букин Опубликовано 05 марта 2013 Невозможно представить себе современного бизнесмена или чиновника без мобильного телефона. Однако секреты не должны

Mobile

Mobile Лаборатория Касперского напугала пользователей смартфонов. И немедленно пообещала всех защитить Максим Букин Опубликовано 27 февраля 2013Практическая смерть сегмента «обычных» телефонов всё чаще приводит к тому, что новым мобильным устройством «для связи» у