Удалённая деэлектрификация: как погасить огни большого города с ноутбука Андрей Васильков

Удалённая деэлектрификация: как погасить огни большого города с ноутбука

Андрей Васильков

Опубликовано 17 октября 2013

Двое исследователей — Адам Крейн (Adam Crain) и Крис Систранк (Chris Sistrunk) — обнаружили более двух десятков уязвимостей в системах управления критически важными узлами городской инфраструктуры. Они позволяют злоумышленникам удалённо вмешаться в работу серверов электрических подстанций и систем водоснабжения.

Операторская комната успешно атакованной в ноябре 2011 года подстанции Спрингфилда (фото: wired.com).

Систранк работает инженером-электриком в одной крупной американской компании. Он проводил аудит безопасности без санкций работодателя, поэтому в статье фигурирует под вымышленным именем.

Крейн действует официально. В прошлом году он основал консалтинговую фирму Automatak, занимающуюся проверкой промышленных систем управления. Практически одновременно с Крисом он начал изучать их безопасность в апреле прошлого года. Резюме исследования, данное им в комментариях изданию Wired, звучит неутешительно:

«Мы обнаружили уязвимости практически во всех реализациях используемых программных продуктов и протоколов».

Среди найденных брешей в системе безопасности есть такие, которые дают возможность перевести управляющие серверы в режим бесконечного цикла, мешая операторам контролировать ключевые операции. Другие позволяют запустить на удалённом сервере произвольный код — вплоть до команд отключения подачи электроэнергии на отдельные узлы. Систранк поясняет, что современные промышленные объекты слишком сложны, чтобы управляться вручную. Операторы только контролируют работу автоматики:

«Каждая подстанция находится под контролем сервера, который управляется операторами. Имея контроль над сервером, вы контролируете всю систему. Вы можете включать и выключать питание любых узлов по своему желанию».

Уязвимости были найдены в программном обеспечении сетевых устройств, использующихся для связи между серверами и подстанциями. Эти продукты не подвергались серьёзным проверкам надёжности, потому что риски безопасности энергосистем всегда оценивались на более высоких уровнях IP-коммуникации. Они просто не воспринимались как возможная цель для реальной атаки.

До сих пор считалось, что злоумышленник может использовать уязвимости такого рода только в том случае, если получит физический доступ к оборудованию объекта. На них строгий пропускной режим и хорошая охрана – заборы с колючей проволокой, видеонаблюдение, датчики движения и служебные собаки. Вдобавок контролируется целостность кабелей, по которым происходит связь с сервером.

Однако это касается только крупных объектов. На маломощных и удалённых от центра города подстанциях, которые тоже входят в состав общей энергосистемы, физическая защита гораздо слабее. К тому же атакующему вовсе не обязательно проникать непосредственно на их территорию. Достаточно быть поблизости и вооружиться приёмопередатчиком помощнее.

На последней конференции по вопросам безопасности Black Hat в очередной раз обсуждались новые методы взлома беспроводных сетей, которые подходят и для вторжения в системы управления объектами городской инфраструктуры.

Директор АНБ США генерал Кит Александер на Black Hat 2013 (фото: theverge.com).

Крис поясняет, что если кто-то попытается нарушить работу центра управления извне через интернет, то ничего из этого не выйдет. Злоумышленнику придётся найти способ обойти многочисленные брандмауэры и системы обнаружения вторжения, что практически невозможно. Использование найденных уязвимостей в программных продуктах коммуникационного оборудования через взлом беспроводных сетей малых подстанций — это новый вектор атаки:

«Есть довольно много реальных способов сделать это, и нам есть о чём беспокоиться».

Когда (а не «если») злоумышленник вскроет шифрование беспроводной сети, он сможет получить контроль над всей системой управления:

«Если отправить модифицированный пакет данных, то в норме он будет отфильтрован сетевым оборудованием. Среди обнаруженных нами уязвимостей самые опасные в этом сценарии вызовут ошибку “переполнение буфера”, и на сервере будет запущен вредоносный программный код».

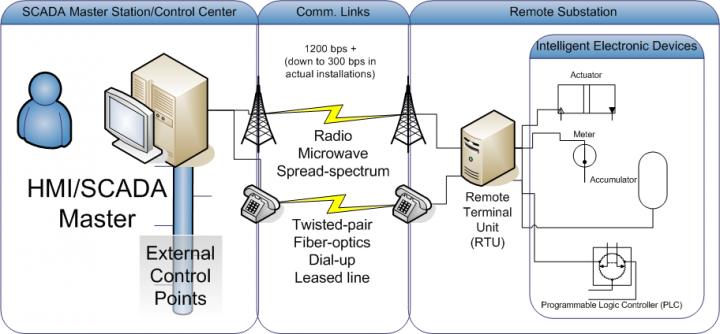

Почти во всей электроэнергетической промышленности США и Канады для передачи сообщений между серверами используется протокол последовательной связи DNP3. По нему также осуществляется соединение с программируемыми логическими контроллерами и дистанционными терминалами сбора данных о состоянии конкретных участков электросети. Существующая система позволяет операторам дистанционно отслеживать изменяющиеся режимы работы и следить за работой автоматики по балансировке нагрузки. При необходимости возможно принудительное увеличение или уменьшение напряжения, а также оперативное отключение отдельных узлов.

Центр управления электрическими сетями в Онтарио (фото: ieso.ca).

Если вмешаться в работу управляющего сервера, то пройдёт некоторое время, прежде чем операторы заметят сбой в системе. В зависимости от их квалификации и характера вмешательства это могут быть минуты или даже часы. Всё это время они будут руководствоваться в принятии решений неверными данными, которые отображает на мониторах сервер по воле злоумышленника. Чтобы отключить или вывести из строя отдельные объекты инфраструктуры, атакующей стороне потребуется меньше одной минуты.

Крейн поясняет, что найденные проблемы с безопасностью касаются не самого стандарта DNP3, а исключительно его некорректной реализации определёнными поставщиками конечных решений.

Хуже всего, когда проблемы с безопасностью обнаруживаются не в отдельной программе, а в популярном общем компоненте. Уязвимость в библиотеке компании Triangle Microworks затронула около семидесяти процентов всего программного обеспечения, используемого для управления ключевыми объектами городской инфраструктуры.

Свои выводы Крейн и Систранк представили в промышленное управление Министерства внутренней безопасности и в координационный центр CERT. Последний был создан двадцать пять лет назад, после того как сетевой червь Морриса был обнаружен на компьютерах DARPA.

В ответ на присланные материалы экспертная команда ICS-CERT опубликовала ряд рекомендаций об устранении уязвимостей, а разработчики программного обеспечения выпустили патчи, но только для девяти из них. Остальные критические уязвимости остаются актуальными до сих пор. Более того, на многих подстанциях никак не отреагировали на уведомление CERT и не установили выпущенные патчи, полагая характер обнаруженных проблем несерьёзным. Два года назад была анонсирована защищённая версия протокола Secure DNP3, но с его внедрением тоже не спешат.

Крейн и Систранк планируют вернуться к обсуждению найденных уязвимостей и представить результаты своих исследований на конференции по безопасности S4, которая будет проходить во Флориде в январе 2014 года.

К оглавлению

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Десять лет Facebook: всё только начинается! Андрей Васильков

Десять лет Facebook: всё только начинается! Андрей Васильков Опубликовано 04 февраля 2014 Сегодня крупнейшая в мире социальная сеть Facebook отмечает свой десятилетний юбилей. Она прошла сложный путь от локального сетевого сервиса для студентов

Гиперзвуковой SR-72: скорость как залог неуязвимости Андрей Васильков

Гиперзвуковой SR-72: скорость как залог неуязвимости Андрей Васильков Опубликовано 05 ноября 2013 После долгого периода разработок в атмосфере повышенной секретности в компании Lockheed Martin официально представили программу создания нового

Raspberry Pi отметил двухлетний юбилей Андрей Васильков

Raspberry Pi отметил двухлетний юбилей Андрей Васильков Опубликовано 03 марта 2014 Сотрудники Raspberry Pi Foundation и многочисленные поклонники проекта недавно отметили двухлетний юбилей с момента выхода версии B. Миниатюрный компьютер на одной плате был

Разработан компьютерный симулятор вкуса Андрей Васильков

Разработан компьютерный симулятор вкуса Андрей Васильков Опубликовано 26 ноября 2013 В Национальном университете Сингапура создан прототип системы компьютерного имитирования вкуса. Её автором стал Нимеша Ранасингх (Nimesha Ranasinghe), выполнявший на

Десять смартфонов с поддержкой USB-OTG Андрей Васильков

Десять смартфонов с поддержкой USB-OTG Андрей Васильков Опубликовано 08 мая 2013 По итогам апреля аналитики отмечают, что на фоне общего подъёма рынка мобильных устройств доля ноутбуков и нетбуков продолжает падать. Во многом это происходит потому, что

Onyx выпускает смартфон с E Ink дисплеем Андрей Васильков

Onyx выпускает смартфон с E Ink дисплеем Андрей Васильков Опубликовано 16 мая 2013 Фирма Onyx, известная своими читалками серии Boox, решила воплотить идею смартфона с E Ink дисплеем. На официальном сайте компании недавно появилось описание новой модели E43,

Dance Fiction: танцовщицы под напряжением Андрей Васильков

Dance Fiction: танцовщицы под напряжением Андрей Васильков Опубликовано 25 декабря 2013 Уроженец Сингапура и выпускник Королевской академии искусств в Лондоне Чой Ка Фай использует электрическую стимуляцию мышц, чтобы превратить нетренированных людей в

Восемь секретов Windows 8 Андрей Васильков

Восемь секретов Windows 8 Андрей Васильков Опубликовано 04 апреля 2013Президент подразделения по производству чипов памяти Samsung Чун Тон Су недавно выступил с резкой критикой Windows 8. В своём заявлении он утверждает, что в целом отмечается слабый интерес к новой ОС, а её судьба

Как Dropbox распознаёт пиратские файлы Андрей Васильков

Как Dropbox распознаёт пиратские файлы Андрей Васильков Опубликовано 01 апреля 2014 На прошедших выходных в интернете поднялся шум из-за того, что пользователь платной подписки на облачный сервис Dropbox не смог передать друзьям ссылку на фильм,

Гуманоидные роботы по гуманной цене Андрей Васильков

Гуманоидные роботы по гуманной цене Андрей Васильков Опубликовано 04 апреля 2014 Прошлый год завершился для Google покупкой семи компаний, занимающихся проектированием роботов. Главным приобретением стала фирма Boston Dynamics, об успехах которой

NEX: индивидуальность и апгрейд носимой электроники Андрей Васильков

NEX: индивидуальность и апгрейд носимой электроники Андрей Васильков Опубликовано 17 марта 2014 Гибкая электроника и носимые компьютеры стали активно развивающимся направлением. Уже доступны десятки умных часов, электронных браслетов для спорта,

Фотофон: мобильный гибрид от Samsung Андрей Васильков

Фотофон: мобильный гибрид от Samsung Андрей Васильков Опубликовано 29 апреля 2014 Вслед за Nikon, выпустившей фотоаппарат под управлением ОС Android, компания Samsung анонсировала новый вариант гибридного смартфона. Модель серии Galaxy под названием «K zoom» оснастили объективом с

Google Glass как спутник жизни Андрей Васильков

Google Glass как спутник жизни Андрей Васильков Опубликовано 19 августа 2013 Один из первых обладателей Google Glass — веб-дизайнер Гомер Гейнс (Homer Gaines) — поделился свежим опытом практического применения очков. Он утверждает, что сегодня это единственное

Тестовые приложения для смартфонов с ОС Android Андрей Васильков

Тестовые приложения для смартфонов с ОС Android Андрей Васильков Опубликовано 20 августа 2013 Среди множества бесплатных программ для смартфонов с ОС Android особое место занимают тестовые и диагностические утилиты. Помимо удобного способа проверки

Как выглядит пользователь для Microsoft Kinect 2.0 Андрей Васильков

Как выглядит пользователь для Microsoft Kinect 2.0 Андрей Васильков Опубликовано 04 октября 2013 Контроллер Kinect версии 2.0 появится в игровой приставке восьмого поколения Microsoft Xbox One, официальные продажи которой начнутся в конце ноября. Как выглядит мир

IBM представила первые серверы OpenPOWER Андрей Васильков

IBM представила первые серверы OpenPOWER Андрей Васильков Опубликовано 24 апреля 2014 На этой неделе IBM представила первые серверы OpenPOWER, созданные по инициативе одноимённого отраслевого альянса. Кроме самой IBM, в него вошли Google, Nvidia и другие компании,