Вопросы защиты при использовании VPN

Вопросы защиты при использовании VPN

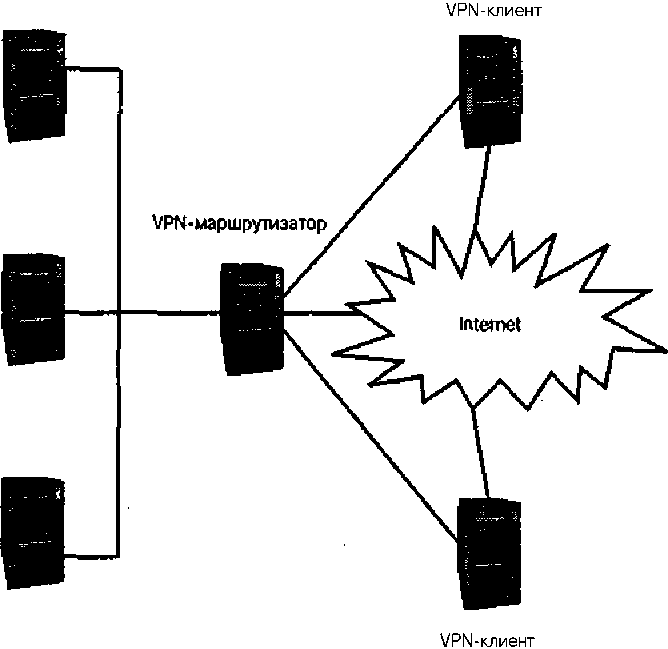

Система VPN призвана повысить безопасность при обмене по сети. Однако она же может открыть злоумышленнику доступ к сетевым ресурсам. Взаимодействие компьютеров и сетей посредством VPN условно показано на рис. 26.1, 26.2 и 26.6. Однако из этих рисунков неочевиден тот факт, что многие из соединений по сути представляют собой два соединения. В качестве примера рассмотрим VPN на базе PPTP, в которой сеть использует VPN-маршрутизатор для взаимодействия с компьютерами под управлением Windows. Реально компьютер Windows имеет два интерфейса: один предназначен для обмена средствами VPN, другой представляет собой обычное Internet-соединение. Логическая структура такой системы представлена на рис. 26.7.

Рис. 26.7. Несмотря на то что VPN-соединение обеспечивает защиту передаваемых данных, взаимодействующие системы поддерживают обычные Internet-соединения, которые могут быть использованы для организации атаки

Обычно клиенты VPN считаются клиентами, пользующимися доверием, и при работе с ними не принимают меры предосторожности, как при обмене с обычными Internet-узлами (по сути, мерами предосторожности являются сами VPN-соединения). В результате, если в защите клиентов Windows имеются недостатки, они могут использоваться для организации атаки. Несмотря на то что сеть защищена брандмауэром, VPN-клиенты рассматриваются как локальные компьютеры, поэтому данные, передаваемые ими, не обрабатываются брандмауэром. Если на компьютере, выполняющем роль VPN-клиента, появился вирус, не исключено, что он сможет найти путь на узлы локальной сети, несмотря на наличие брандмауэра.

Повысить уровень безопасности при использовании VPN можно следующими способами.

• Обеспечить защиту на обеих сторонах VPN. Если обе стороны VPN-соединения одинаково хорошо защищены, то в безопасности будет и вся виртуальная сеть. Такой подход эффективен, когда VPN-соединение устанавливается между локальными сетями: VPN-маршрутизаторы и брандмауэры обеспечивают достаточный уровень защиты. Если же VPN-соединение устанавливается с отдельными компьютерами, реализовать этот способ сложнее, поскольку удаленных VPN-узлов может быть много, кроме того, системный администратор не имеет возможности контролировать их работу. Если пользователь решит установить на своем домашнем компьютере программу, неидеальную с точки зрения безопасности, помешать ему невозможно.

• Контроль обмена с VPN-клиентами. Определив правила брандмауэра, ограничивающие доступ к сетевым ресурсам для удаленных VPN-клиентов, вы тем самым исключите их из числа узлов, пользующихся доверием. На первый взгляд кажется, что при таком подходе теряются все преимущества VPN, но вы можете задать для VPN-клиентов лишь часть тех ограничений, которые устанавливаются для обычных Internet-узлов. Если пользователь VPN не работает со средствами X Window, вы можете блокировать для его компьютера X-протоколы, в то время как при работе в локальной сети применение этих протоколов разрешено. Этим вы сократите возможности организации атаки с использованием VPN-узла.

Хорошие результаты дает сочетание этих подходов. Вы можете потребовать от сотрудников, использующих PPTP-клиенты, установить на своих компьютерах брандмауэры и одновременно ограничить их доступ, предоставив им возможность обращаться только к отдельным узлам сети и использовать лишь определенные протоколы. Для создания правил, ограничивающих доступ, можно использовать программу iptables, которая рассматривалась в главе 25. Если вы имеете возможность контролировать обе стороны VPN-соединения, вы сможете больше внимания уделить реализации первого подхода и принять одинаковые меры безопасности для обеих систем.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Проблемы при использовании

Проблемы при использовании Даже если положиться на то, что спрайты поддерживаются (почти) всеми браузерами на данный момент, все равно остается достаточно много вопросов, которые они не только не решают, а скорее сами создают. Во-первых, это проблемы при использовании

Отчет об использовании дискового пространства

Отчет об использовании дискового пространства Напишем сценарий DrivesReport.js, который будет создавать таблицу использования дискового пространства для дисков всех типов (съемных, жестких и сетевых), имеющихся на компьютере, в следующем формате: Диск: буква_диска Метка

20.4. Функция dg_cli при использовании широковещательной передачи

20.4. Функция dg_cli при использовании широковещательной передачи Мы еще раз изменим нашу функцию dg_cli, на этот раз дав ей возможность отправлять широковещательные сообщения стандартному серверу времени и даты UDP (см. табл. 2.1) и выводить все ответы. Единственное изменение,

Повышение уровня защиты при использовании CGI-сценариев

Повышение уровня защиты при использовании CGI-сценариев Если на Web-узле присутствуют CGI-сценарии, любой пользователь, работающий с Web-броузером, имеет возможность запустить на стороне сервера программу. Это может стать источником проблем, связанных с безопасностью

Условия обслуживания при использовании платных услуг

Условия обслуживания при использовании платных услуг Так как заказ дополнительных услуг является платным, то необходимо быть внимательными при вводе личных данных, номеров карт и другой информации. Что касается совершения финансовых операций и взаиморасчетов, а также

Простота в использовании

Простота в использовании После правильной установки и настройки пользоваться системой VoIP-телефонии не сложнее, чем обычным телефоном. Принцип все тот же: вы снимаете трубку, ждете гудка, набираете номер, а когда собеседник отвечает, начинаете разговор. Конечно, если

3.5 Проблемы доступа при использовании нескольких протоколов

3.5 Проблемы доступа при использовании нескольких протоколов Несколько компаний стали предлагать системы, в которых одновременно реализована поддержка CIFS, NFS и других клиентов сетевых файловых систем. Поставщики проделали немалую работу, пытаясь преодолеть технические

2.1.9. Передача данных при использовании UDP

2.1.9. Передача данных при использовании UDP Мы наконец-то добрались до изучения того, ради чего сокеты и создавались: как передавать и получать с их помощью данные. По традиции начнем рассмотрение с более простого протокола UDP. Функции, которые рассматриваются в этом разделе,

2.1.11. Передача данных при использовании TCP

2.1.11. Передача данных при использовании TCP При программировании TCP и UDP применяются одни и те же функции, но их поведение при этом различно. Для передачи данных с помощью TCP необходимо сначала установить соединение, и после этого возможен обмен данными только с тем адресом, с

3.4.5. Ошибка EReadError при использовании вещественных свойств

3.4.5. Ошибка EReadError при использовании вещественных свойств Если в секции published компонента имеются свойства вещественного типа (Single, Double или Extended), то попытка присвоить в режиме проектирования формы этим свойствам некоторые вполне корректные значения приводит к ошибке

Советы об использовании текстовых полей

Советы об использовании текстовых полей Как основные элементы для отображения и ввода данных, текстовые поля заслуживают особого внимания, поэтому я рассматриваю их в настоящем разделе.Как и надписи, текстовые поля могут содержать сообщения, которые вы адресуете

Отсутствие поддержки ограничений при использовании операций

Отсутствие поддержки ограничений при использовании операций При создании обобщенных методов для вас может оказаться сюрпризом появление ошибок компилятора, когда с параметрами типа используются операции C# (+, -, *, == и т.д.). Например, я уверен, вы сочли бы полезными классы

Ошибка "объект находится в использовании"

Ошибка "объект находится в использовании" Исключение "object is in use" (объект находится в использовании) заслуживает внимания в контексте применения ограничений ссылочной целостности, поскольку является постоянным источником огорчений для новичков. Firebird не позволяет