Глава 4 Защита информации в компьютерных системах

Глава 4

Защита информации в компьютерных системах

4.1. Основные положения теории информационной безопасности информационных систем

Одной из наиболее важных проблем является надежная защита в информационном пространстве информационного обеспечения и предупреждение искажения, уничтожения, несанкционированной модификации, злоумышленного получения и использования информации.

Информационное обеспечение деятельности предприятия, учреждения, организации – это создание, организация и обеспечение функционирования системы сбора, хранения, обработки и выдачи информации, которая обеспечивала бы предоставление всем подразделениям и должностным лицам организации всей необходимой им информации в требуемое время, требуемого качества и при соблюдении всех устанавливаемых правил обращения с информацией.

Информация разделяется на два вида:

1. Сведения об источниках, где могут быть необходимые данные (факты).

2. Собственно данные (факты), пригодные для непосредственного использования.

Первый вид информации называют документальным, второй – фактографическим. Документальной информацией является корреспонденция, которая делится на входящую и исходящую, техническая документация различного назначения, информация общего назначения (газеты, журналы, книги и т. п.). Фактографическая информация классифицируется по срочности, с которой она должна обрабатываться в соответствии с функциональным назначением организации, т. е. быстроменяющаяся (оперативная), медленноменяющаяся и постоянная (нормативно-справочная). В то же время информация может быть достоверной и недостоверной (непроверенной), полной и неполной. В зависимости от этого фактографическую информацию разделяют на исходную (неполную, непроверенную, непроанализированную) и регламентную, прошедшую все виды предварительной обработки и принятую в качестве официальной.

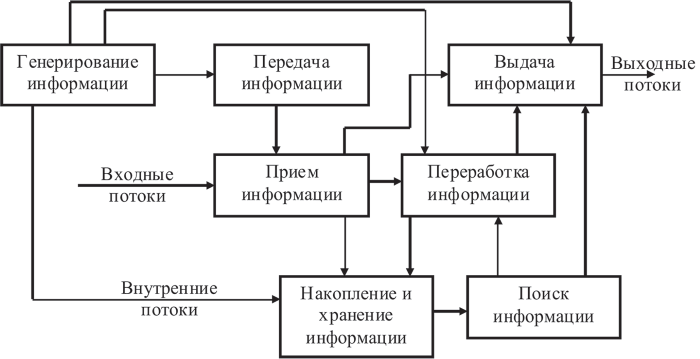

Основными процессами (Рис. 1), обеспечивающими движение информационных потоков, являются:

1. Генерирование (возникновение, порождение) информации.

2. Передача информации.

3. Прием информации.

4. Накопление и хранение информации.

5. Поиск информации.

6. Выдача информации.

Рис. 1. Общая схема движения информационных потоков

Современные технические, технологические и организационные системы, а также люди, коллективы людей и общество в целом сильно подвержены внешним информационным воздействиям. Все средства управления вооруженными силами и техническими комплексами обеспечиваются с помощью ЭВТ. Однако они сильно подвержены внешним информационным воздействиям – программы закладки, целенаправленное изменение констант в программах, вирусы. Целенаправленная подтасовка фактов и методическое преподнесение их СМИ можно сформировать достаточно устойчивое общественное мнение требуемого содержания. Психика и мышление человека сильно подвержены внешним информационным воздействиям, что при организованном воздействии можно запрограммировать поведение человека вплоть до изменения мировоззрения и веры.

Актуальной является не только проблема защиты информации, но и защиты от информации, которая приобретает международный и стратегический характер.

Существуют методы и средства компьютерного проникновения в подсознание человека, для оказания психологического воздействия и контроля сознания человека (шлем виртуальной реальности, компьютерный биопотенцер – электромагнитные колебания и поля, вызванные какими-либо нарушениями в функциях организма, гасятся или трансформируются в безвредные, а нормальные колебания усиливаются). Кроме того, компьютерная техника распространяется в массовом порядке и бесконтрольно, поэтому информационная безопасность в области компьютерной техники является основополагающей.

В электронном пространстве передачи информации используются следующие приемы достижения террористических целей:

1. Нанесение ущерба отдельным физическим элементам пространства, разрушение сетей электропитания, наведение помех, использование специальных программ, стимулирующих разрушение аппаратных средств, биологические и химические средства разрушения элементной базы и т. д.

2. Кража или уничтожение информационного, программного и технического ресурсов пространства, имеющих общественную значимость, путем преодоления систем защиты, внедрения вирусов, программных закладок и т. п.

3. Воздействие на программное обеспечение и информацию с целью их искажения или модификации в информационных системах управления.

4. Раскрытие и угроза опубликования или опубликование информации государственного значения о функционировании информационной инфраструктуры государства, общественно значимых и военных кодов шифрования, принципов работы систем шифрования, успешного опыта ведения информационного терроризма и др.

5. Ложная угроза террористического акта в пространстве, влекущая за собой экономические последствия.

6. Захват каналов СМИ с целью распространения дезинформации, слухов, демонстрации мощи террористической организации и объявления своих требований.

7. Уничтожение или подавление каналов связи, искажение адресации, искусственная перегрузка узлов коммутации и др.

8. Воздействие на операторов, разработчиков, эксплуатационников информационных и телекоммуникационных систем путем насилия или угрозы насилия, шантажа, подкупа, введения наркотических средств, использования нейролингвистического программирования, гипноза, средств создания иллюзий, мультимедийных средств для ввода информации в подсознание или ухудшение здоровья человека активными противоправными действиями.

Меры противодействия информационному терроризму: 1. Защита материально-технических объектов, составляющих физическую основу информационной инфраструктуры.

2. Обеспечение нормального и бесперебойного функционирования информационной инфраструктуры.

3. Защита информации от НСД, искажения или уничтожения.

4. Сохранение качества информации (своевременности, точности, полноты и необходимой доступности).

5. Создание технологий обнаружения воздействий на информацию, в том числе открытых сетях.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Глава 7. Оптимизация сайта и его продвижение в поисковых системах

Глава 7. Оптимизация сайта и его продвижение в поисковых системах О том, насколько важными для любого сайта являются такие факторы, как его реклама, продвижение и оптимизация, мы уже неоднократно говорили выше. Ведь сайт может считаться успешным только в том случае, если

Глава 2. Обработка сканированных изображений для использования в различных системах САПР и ГИС

Глава 2. Обработка сканированных изображений для использования в различных системах САПР и ГИС Векторизация есть процесс, требующий обязательного участия человека, поскольку только человек, глядя на черные и белые точки на экране (а результат сканирования — это черные и

ГЛАВА 34. Защита сервера.

ГЛАВА 34. Защита сервера. Инсталляция сервера включает базу данных идентификации пользователя для хранения описания всех пользователей, которые имеют доступ к серверу Firebird. Чувствительный к регистру пароль должен быть определен для каждого пользователя и должен быть

Глава VI Компьютерное видео в системах безопасности

Глава VI Компьютерное видео в системах безопасности • На что способны «интеллектуальные» видеосистемы безопасности • Современные видеосистемы безопасности Компьютерное видео сегодня не только средство развлечения. Оно используется в областях, весьма далеких от игр,

Защита информации

Защита информации Самая важная составляющая любого компьютера — информация. Основная задача пользователя — правильно хранить ее. Неавторизированный вход в систему, свободный доступ ко всем данным по локальной сети, отсутствие каких — либо средств зашиты (паролей или

Глава 11 Защита информации

Глава 11 Защита информации 11.1. Основы защиты информации и сведений, составляющих государственную тайну Понятие «информация» сегодня употребляется весьма широко и разносторонне. Трудно найти такую область знаний, где бы оно не использовалось. Огромные информационные

11.3. Методы и средства защиты информации в компьютерных системах

11.3. Методы и средства защиты информации в компьютерных системах Компьютерные преступления чрезвычайно многогранные и сложные явления. Объектами таких преступных посягательств могут быть сами технические средства (компьютеры и периферия) как материальные объекты или

Глава 4 Защита от вредоносного ПО

Глава 4 Защита от вредоносного ПО ? Краткая классификация вредоносного ПО? Выбираем лучший антивирус? Защищаем свой компьютер от троянских коней? Практический экзорцизм – изгоняем "зло-код" голыми рукамиНовейшие версии вредоносного ПО, которое не определяется

ЧТО ТАКОЕ ЗАЩИТА ИНФОРМАЦИИ И ЕЁ КЛАССИФИКАЦИЯ

ЧТО ТАКОЕ ЗАЩИТА ИНФОРМАЦИИ И ЕЁ КЛАССИФИКАЦИЯ He нужно пропускать этот раздел, презрительно фыркнув — мол, я и сам прекрасно знаю, что такое защита информации. Тоже мне, скажешь ты, бином Ньютона. Защита информации — это когда к ней имеют доступ только те, кому это

Глава 23 Защита коммерческой информации

Глава 23 Защита коммерческой информации В заключение необходимо сказать несколько слов о защите коммерческой информации.При передаче через Интернет важной информации часто прибегают к ее шифрованию. Для чего это нужно? Приведем простой пример. Допустим, некая компания

Глава 20 Защита от вирусов

Глава 20 Защита от вирусов • «Антивирус Касперского»• NOD32Врачи говорят: профилактика – лучшее лечение. Слова эти применимы не только к медицине. Несколько десятков лет назад компьютеры также стали заражаться. Компьютерные вирусы создал человек. Зачем? Достоверно это не

Урок 4.2. Защита от компьютерных вирусов

Урок 4.2. Защита от компьютерных вирусов Что такое компьютерный вирус и как с ним бороться Компьютерный вирус – это специально написанная небольшая программа, которая может присоединять себя к другим файлам (инфицировать их), умеет размножаться и способна нанести