11.3. Методы и средства защиты информации в компьютерных системах

11.3. Методы и средства защиты информации в компьютерных системах

Компьютерные преступления чрезвычайно многогранные и сложные явления. Объектами таких преступных посягательств могут быть сами технические средства (компьютеры и периферия) как материальные объекты или программное обеспечение и базы данных, для которых технические средства являются окружением; компьютер может выступать как предмет посягательств или как инструмент.

Виды компьютерных преступлений чрезвычайно многообразны. Это и несанкционированный доступ к информации, хранящейся в компьютере, и ввод в программное обеспечение «логических бомб», которые срабатывают при выполнении определенных условий и частично или полностью выводят из строя компьютерную систему, и разработка и распространение компьютерных вирусов, и хищение компьютерной информации. Компьютерное преступление может произойти также из-за небрежности в разработке, изготовлении и эксплуатации программно-вычислительных комплексов или из-за подделки компьютерной информации.

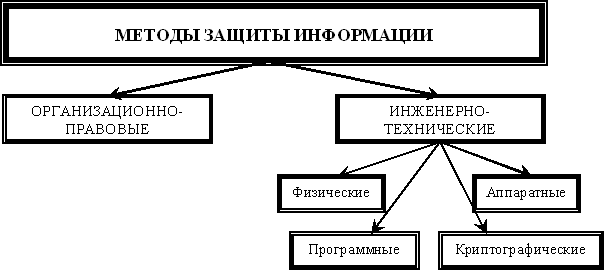

Среди всего набора методов защиты информации выделяют следующие:

Рисунок 11.1. Классификация методов защиты информации в компьютерных системах

Методы и средства организационно-правовой защиты информации

К методам и средствам организационной защиты информации относятся организационно-технические и организационно-правовые мероприятия, проводимые в процессе создания и эксплуатации КС для обеспечения защиты информации. Эти мероприятия должны проводиться при строительстве или ремонте помещений, в которых будут размещаться компьютеры; проектировании системы, монтаже и наладке ее технических и программных средств; испытаниях и проверке работоспособности компьютерной системы.

Основой проведения организационных мероприятий является использование и подготовка законодательных и нормативных документов в области информационной безопасности, которые на правовом уровне должны регулировать доступ к информации со стороны потребителей. В российском законодательстве позже, чем в законодательстве других развитых стран, появились необходимые правовые акты (хотя далеко не все).

Методы и средства инженерно-технической защиты информации

Инженерно-техническая защита (ИТЗ) – это совокупность специальных органов, технических средств и мероприятий по их использованию в интересах защиты конфиденциальной информации.

Многообразие целей, задач, объектов защиты и проводимых мероприятий предполагает рассмотрение некоторой системы классификации средств по виду, ориентации и другим характеристикам.

Например, средства инженерно-технической защиты можно рассматривать по объектам их воздействия. В этом плане они могут применяться для защиты людей, материальных средств, финансов, информации.

Многообразие классификационных характеристик позволяет рассматривать инженерно-технические средства по объектам воздействия, характеру мероприятий, способам реализации, масштабу охвата, классу средств злоумышленников, которым оказывается противодействие со стороны службы безопасности.

По функциональному назначению средства инженерно-технической защиты делятся на следующие группы:

1. физические средства, включающие различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты и к материальным носителям конфиденциальной информации (рис. 16) и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий;

2. аппаратные средства – приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. В практике деятельности предприятия находит широкое применение самая различная аппаратура, начиная с телефонного аппарата до совершенных автоматизированных систем, обеспечивающих производственную деятельность. Основная задача аппаратных средств – обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности;

3. программные средства, охватывающие специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки (сбор, накопление, хранение, обработка и передача) данных;

4. криптографические средства – это специальные математические и алгоритмические средства защиты информации, передаваемой по системам и сетям связи, хранимой и обрабатываемой на ЭВМ с использованием разнообразных методов шифрования.

Физические методы и средства защиты информации

Физические средства защиты – это разнообразные устройства, приспособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на пути движения злоумышленников.

К физическим средствам относятся механические, электромеханические, электронные, электронно-оптические, радио– и радиотехнические и другие устройства для воспрещения несанкционированного доступа (входа, выхода), проноса (выноса) средств и материалов и других возможных видов преступных действий.

Эти средства применяются для решения следующих задач:

1) охрана территории предприятия и наблюдение за ней;

2) охрана зданий, внутренних помещений и контроль за ними;

3) охрана оборудования, продукции, финансов и информации;

4) осуществление контролируемого доступа в здания и помещения.

Все физические средства защиты объектов можно разделить на три категории: средства предупреждения, средства обнаружения и системы ликвидации угроз. Охранная сигнализация и охранное телевидение, например, относятся к средствам обнаружения угроз; заборы вокруг объектов – это средства предупреждения несанкционированного проникновения на территорию, а усиленные двери, стены, потолки, решетки на окнах и другие меры служат защитой и от проникновения, и от других преступных действий (подслушивание, обстрел, бросание гранат и взрывпакетов и т. д.). Средства пожаротушения относятся к системам ликвидации угроз.

Аппаратные методы и средства защиты информации

К аппаратным средствам защиты информации относятся самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам конфиденциальной информации.

Аппаратные средства защиты информации применяются для решения следующих задач:

1) проведение специальных исследований технических средств обеспечения производственной деятельности на наличие возможных каналов утечки информации;

2) выявление каналов утечки информации на разных объектах и в помещениях;

3) локализация каналов утечки информации;

4) поиск и обнаружение средств промышленного шпионажа;

5) противодействие несанкционированному доступу к источникам конфиденциальной информации и другим действиям.

Программные методы и средства защиты информации

Системы защиты компьютера от чужого вторжения весьма разнообразны и классифицируются, как:

1) средства собственной защиты, предусмотренные общим программным обеспечением;

2) средства защиты в составе вычислительной системы;

3) средства защиты с запросом информации;

4) средства активной защиты;

5) средства пассивной защиты и другие.

Основные направления использования программной защиты информации

Можно выделить следующие направления использования программ для обеспечения безопасности конфиденциальной информации, в частности такие:

1) защита информации от несанкционированной доступа;

2) защита информации от копирования;

3) защита программ от копирования;

4) защита программ от вирусов;

5) защита информации от вирусов;

6) программная защита каналов связи.

По каждому из указанных направлений имеется достаточное количество качественных, разработанных профессиональными организациями и распространяемых на рынках программных продуктов.

Программные средства защиты имеют следующие разновидности специальных программ:

1) идентификации технических средств, файлов и аутентификации пользователей;

2) регистрации и контроля работы технических средств и пользователей;

3) обслуживания режимов обработки информации ограниченного пользования;

4) защиты операционных средств ЭВМ и прикладных программ пользователей;

5) уничтожения информации в защитные устройства после использования;

6) сигнализирующих нарушения использования ресурсов;

7) вспомогательных программ защиты различного назначения.

Защита информации от несанкционированного доступа

Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Основные функции, которые должны осуществляться программными средствами, это:

1) идентификация субъектов и объектов;

2) разграничение (иногда и полная изоляция) доступа к вычислительным ресурсам и информации;

3) контроль и регистрация действий с информацией и программами.

Наиболее распространенным методом идентификации является парольная идентификация. Однако практика показывает, что парольная защита данных является слабым звеном, так как пароль можно подслушать или подсмотреть, перехватить или просто разгадать.

Защита от копирования

Средства защиты от копирования предотвращают использование ворованных копий программного обеспечения и являются в настоящее время единственно надежным средством – как защищающим авторское право программистов-разработчиков, так и стимулирующих развитие рынка. Под средствами защиты от копирования понимаются средства, обеспечивающие выполнение программой своих функций только при опознании некоторого уникального некопируемого элемента. Таким элементом (называемым ключевым) может быть дискета, определенная часть компьютера или специальное устройство, подключаемое к персональному компьютеру. Защита от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

1. Идентификация среды, из которой будет запускаться программа (дискета или ПК);

2. Аутентификация среды, из которой запущена программа;

3. Реакция на запуск из несанкционированной среды;

4. Регистрация санкционированного копирования;

5. Противодействие изучению алгоритмов работы системы.

Защита программ и данных от компьютерных вирусов

Вредительские программы и, прежде всего, вирусы представляют очень серьезную опасность при хранении на ПЭВМ конфиденциальной информации. Недооценка этой опасности может иметь серьезные последствия для информации пользователей. Знание механизмов действия вирусов, методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и потерь от их воздействия.

«Компьютерные вирусы» – это небольшие исполняемые или интерпретируемые программы, обладающие свойством распространения и самовоспроизведения (репликации) в компьютерной системе. Вирусы могут выполнять изменение или уничтожение программного обеспечения или данных, хранящихся в ПЭВМ. В процессе распространения вирусы могут себя модифицировать.

Классификация компьютерных вирусов

В настоящее время в мире насчитывается более 40 тысяч только зарегистрированных компьютерных вирусов. Так как подавляющее большинство современных вредительских программ обладают способностью к саморазмножению, то часто их относят к компьютерным вирусам. Все компьютерные вирусы могут быть классифицированы по следующим признакам:

– по среде обитания вируса,

– по способу заражения среды обитания,

– по деструктивным возможностям,

– по особенностям алгоритма вируса.

Массовое распространение вирусов, серьезность последствий их воздействия на ресурсы компьютеров вызвали необходимость разработки и использования специальных антивирусных средств и методов их применения. Антивирусные средства применяются для решения следующих задач:

– обнаружение вирусов в КС,

– блокирование работы программ-вирусов,

– устранение последствий воздействия вирусов.

Обнаружение вирусов желательно осуществлять на стадии их внедрения или, по крайней мере, до начала осуществления деструктивных функций вирусов. Необходимо отметить, что не существует антивирусных средств, гарантирующих обнаружение всех возможных вирусов.

При обнаружении вируса необходимо сразу же прекратить работу программы-вируса, чтобы минимизировать ущерб от его воздействия на систему.

Устранение последствий воздействия вирусов ведется в двух направлениях:

– удаление вирусов,

– восстановление (при необходимости) файлов, областей памяти.

Для борьбы с вирусами используются программные и аппаратно-программные средства, которые применяются в определенной последовательности и комбинации, образуя методы борьбы с вирусами.

Самым надежным методом защиты от вирусов является использование аппаратно-программных антивирусных средств. В настоящее время для защиты ПЭВМ используются специальные контроллеры и их программное обеспечение. Контроллер устанавливается в разъем расширения и имеет доступ к общей шине. Это позволяет ему контролировать все обращения к дисковой системе. В программном обеспечении контроллера запоминаются области на дисках, изменение которых в обычных режимах работы не допускается. Таким образом, можно установить защиту на изменение главной загрузочной записи, загрузочных секторов, файлов конфигурации, исполняемых файлов и др.

При выполнении запретных действий любой программой контроллер выдает соответствующее сообщение пользователю и блокирует работу ПЭВМ.

Аппаратно-программные антивирусные средства обладают рядом достоинств перед программными:

– работают постоянно;

– обнаруживают все вирусы, независимо от механизма их действия;

– блокируют неразрешенные действия, являющиеся результатом работы вируса или неквалифицированного пользователя.

Недостаток у этих средств один – зависимость от аппаратных средств ПЭВМ. Изменение последних ведет к необходимости замены контроллера.

Современные программные антивирусные средства могут осуществлять комплексную проверку компьютера на предмет выявления компьютерных вирусов. Для этого используются такие антивирусные программы как – Kaspersky Anti-Virus (AVP), Norton Antivirus, Dr. Web, Symantec Antivirus. Все они имеют антивирусные базы, которые периодически обновляются.

Криптографические методы и средства защиты информации

Криптография как средство защиты (закрытия) информации приобретает все более важное значение в мире коммерческой деятельности.

Криптография имеет достаточно давнюю историю. Вначале она применялась главным образом в области военной и дипломатической связи. Теперь она необходима в производственной и коммерческой деятельности. Если учесть, что сегодня по каналам шифрованной связи только у нас в стране передаются сотни миллионов сообщений, телефонных переговоров, огромные объемы компьютерных и телеметрических данных, и все это не для чужих глаз и ушей, становится ясным: сохранение тайны этой здесь крайне необходимо.

Криптография включает в себя несколько разделов современной математики, а также специальные отрасли физики, радиоэлектроники, связи и некоторых других смежных отраслей. Ее задачей является преобразование математическими методами передаваемого по каналам связи секретного сообщения, телефонного разговора или компьютерных данных таким образом, что они становятся совершенно непонятными для посторонних лиц. То есть криптография должна обеспечить такую защиту секретной (или любой другой) информации, что даже в случае ее перехвата посторонними лицами и обработки любыми способами с использованием самых быстродействующих ЭВМ и последних достижений науки и техники, она не должна быть дешифрована в течение нескольких десятков лет. Для такого преобразования информации используются различные шифровальные средства – такие, как средства шифрования документов, в том числе и портативного исполнения, средства шифрования речи (телефонных и радиопереговоров), телеграфных сообщений и передачи данных.

Общая технология шифрования

Исходная информация, которая передается по каналам связи, может представлять собой речь, данные, видеосигналы, называется незашифрованными сообщениями Р.

В устройстве шифрования сообщение Р шифруется (преобразуется в сообщение С) и передается по «незакрытому» каналу связи. На приемной стороне сообщение С дешифруется для восстановления исходного значения сообщения Р.

Параметр, который может быть применен для извлечения отдельной информации, называется ключом.

Если в процессе обмена информацией для шифрования и чтения использовать один тот же ключ, то такой криптографический процесс называется симметричным. Его основным недостатком является то, что прежде, чем начать обмен информацией, нужно выполнить передачу ключа, а для этого необходима защищенная связь.

В настоящее время при обмене данными по каналам связи используется несимметричное криптографическое шифрование, основанное на использовании двух ключей. Это новые криптографические алгоритмы с открытым ключом, основанные на использовании ключей двух типов: секретного (закрытого) и открытого.

В криптографии с открытым ключом имеются, по крайней мере, два ключа, один из которых невозможно вычислить из другого. Если ключ расшифрования вычислительными методами невозможно получить из ключа зашифрования, то секретность информации, зашифрованной с помощью несекретного (открытого) ключа, будет обеспечена. Однако этот ключ должен быть защищен от подмены или модификации. Ключ расшифрования также должен быть секретным и защищен от подмены или модификации.

Если, наоборот, вычислительными методами невозможно получить ключ зашифрования из ключа расшифрования, то ключ расшифрования может быть не секретным.

Ключи устроены таким образом, что сообщение, зашифрованное одной половинкой, можно расшифровать только другой половинкой. Создав пару ключей, компания широко распространяет открытый (публичный) ключ и надежно охраняет закрытый (личный) ключ.

Защита публичным ключом не является абсолютно надежной. Изучив алгоритм ее построения можно реконструировать закрытый ключ. Однако знание алгоритма еще не означает возможность провести реконструкцию ключа в разумно приемлемые сроки. Исходя из этого, формируется принцип достаточности защиты информации: защиту информации принято считать достаточной, если затраты на ее преодоление превышают ожидаемую стоимость самой информации. Этим принципом руководствуются при несимметричном шифровании данных.

Разделение функций зашифрования и расшифрования посредством разделения на две части дополнительной информации, требуемой для выполнения операций, является той ценной идеей, которая лежит в основе криптографии с открытым ключом.

Криптографической защите специалисты уделяют особое внимание, считая ее наиболее надежной, а для информации, передаваемой по линии связи большой протяженности, – единственным средством защиты от хищений.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Глава 4 Защита информации в компьютерных системах

Глава 4 Защита информации в компьютерных системах 4.1. Основные положения теории информационной безопасности информационных систем Одной из наиболее важных проблем является надежная защита в информационном пространстве информационного обеспечения и предупреждение

1.2. Характеристика зрелости технологий защиты информации

1.2. Характеристика зрелости технологий защиты информации Практика обеспечения защиты информации в отечественных компаниях насыщена инцидентами. Анализ этих инцидентов свидетельствует о том, что одних только технических средств защиты недостаточно. В чем причины

4.2. Архитектура корпоративной системы защиты информации

4.2. Архитектура корпоративной системы защиты информации Основной задачей при создании защищенной инфраструктуры компании (см. рис. 4.1) является реализация надежного контроля доступа на уровне приложений и сети в целом. При этом логический контроль доступа на уровне сети

Средства защиты rlogind

Средства защиты rlogind Средства защиты всех утилит, реализующих r-команды, в лучшем случае могут считаться устаревшими. А если подходить к этому вопросу с позиции современных требований, следует признать, что защита в них вовсе отсутствует. В частности, работа сервера rlogind

Средства защиты Telnet

Средства защиты Telnet После отображения начального сообщения, содержащегося в файле /etc/issue.net, telnetd передает управление /bin/login либо программе, указанной с помощью опции -L. Программа /bin/login предоставляет возможность локальной и удаленной регистрации в текстовом режиме. Она

6.19 Средства защиты и безопасность

6.19 Средства защиты и безопасность Все хотят получить максимальные преимущества от коммуникаций, но благоразумный сетевой администратор всегда принимает меры, чтобы защитить ресурсы компьютеров от воздействия извне, в первую очередь от хакеров. Маршрутизаторы со

ЦИФРА ЗАКОНА: Средства и методы

ЦИФРА ЗАКОНА: Средства и методы Автор: Павел ПротасовНа деятельности одной из крупнейших «пиратоборческих» организаций, НП ППП, я уже останавливался в одной из своих публикаций [3]. Но придется вернуться к этой теме. Дело в том, что в упомянутой статье я допустил несколько

11.2. Основные направления защиты информации

11.2. Основные направления защиты информации Основные направления защиты информации – охрана государственной, коммерческой, служебной, банковской тайн, персональных данных и интеллектуальной собственности.Государственная тайна – защищаемые государством сведения в

1. СУЩНОСТЬ И ЗАДАЧИ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

1. СУЩНОСТЬ И ЗАДАЧИ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ 1.1. Подходы к проектированию систем защиты информацииБытует мнение, что проблемы защиты информации относятся исключительно к информации, обрабатываемой компьютером. Это, по-видимому, связано с тем, что

2. МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

2. МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ 2.1. Методология защиты информации как теоретический базис комплексной системы защиты информацииГлавная цель создания СЗИ — достижение максимальной эффективности защиты за счет одновременного

6. МОДЕЛИРОВАНИЕ ПРОЦЕССОВ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

6. МОДЕЛИРОВАНИЕ ПРОЦЕССОВ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ 6.1. Понятие модели объектаМоделирование — это замещение одного объект; (оригинала) другим (моделью) и фиксация или изучение свойств оригинала путем исследования свойств модели. Замещение производится с

10. УПРАВЛЕНИЕ КОМПЛЕКСНОЙ СИСТЕМОЙ ЗАЩИТЫ ИНФОРМАЦИИ

10. УПРАВЛЕНИЕ КОМПЛЕКСНОЙ СИСТЕМОЙ ЗАЩИТЫ ИНФОРМАЦИИ 10.1. Понятие и цели управленияСоциотехнические системы, представляя собой единение человека и техники, всегда характеризуются определенными целями, которые ставят перед собой люди, достигая их с помощью технических

Защита Wi-Fi сетей. Методы защиты

Защита Wi-Fi сетей. Методы защиты Автор: securityfocusИсточник: http://www.xakep.ru/Исправляем WEPСуществует несколько процедур, при помощи которых вы можете улучшить безопасность своей сети. На самом деле все ниже перечисленные пункты необходимы на этапе становления сети, но если у вас

Обзор средства защиты сетей WatchGuard XTM 505 Ника Парамонова

Обзор средства защиты сетей WatchGuard XTM 505 Ника Парамонова Опубликовано 14 июня 2012 годаWatchGuard Technologies Inc. разрабатывает решения по обеспечению информационной безопасности бизнеса с середины девяностых годов прошлого века и считается одним из технологических лидеров в этой