Глава 23 Защита коммерческой информации

Глава 23

Защита коммерческой информации

В заключение необходимо сказать несколько слов о защите коммерческой информации.

При передаче через Интернет важной информации часто прибегают к ее шифрованию. Для чего это нужно? Приведем простой пример. Допустим, некая компания предлагает какую-либо услугу или доступ к закрытой информации на сайте за определенную плату. При этом оплатить услугу можно по банковской кредитной карте. Для этого на сайт этой компании пользователь должен переслать данные о своей карте.

Если эти данные будут открыто передаваться по сети, есть вероятность их перехвата злоумышленниками. Чтобы максимально снизить риск подобных происшествий, применяется шифрование информации, вернее той части, которая может представлять интерес для похитителей.

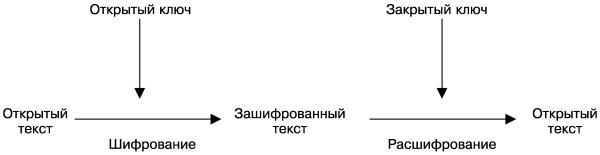

В Интернете часто применяют метод шифрования с открытым ключом (рис. 23.1). Если говорить в двух словах, то он заключается в следующем. Допустим, Иванов хочет, чтобы любой человек мог послать ему зашифрованную информацию. Иванов создает два ключа – один для зашифровки информации, другой – для ее расшифровки. Один из них он объявляет открытым и выкладывает в свободный доступ. Другой ключ является закрытым, личным ключом, и Иванов сохраняет его в надежном месте. Предположим, в какой-то момент Петров хочет послать Иванову зашифрованную информацию. Он берет эту информацию и шифрует ее с помощью открытого ключа Иванова. Иванов принимает посланную информацию и расшифровывает ее своим личным ключом. Заметим, что никто больше расшифровать эту информацию не может, даже сам Петров, если он уже забыл, что там такое, и уничтожил оригинал.

Рис. 23.1. Схема метода шифрования с открытым ключом.

Для шифрования информации (при пересылке сертификатов, электронных платежей и пр.) широко применяются программа PGP и ее клон GPG.

Еще один пример – шифрование при использовании электронных подписей.

Предположим, партнеры должны подписать договор электронными подписями. Сторона, которая договор составляет, назовем ее «Большая Контора», пересылает его другой, например «Пикколо», в зашифрованном виде. При этом она для шифрования пользуется, естественно, открытым ключом «Пикколо». Однако вместе с этим договором она пересылает свою электронную подпись, зашифрованную собственным закрытым ключом.

«Пикколо» получает договор и расшифровывает его своим закрытым ключом. Затем, чтобы проверить подпись, она расшифровывает ее открытым ключом «Большой Конторы». Если все в порядке, то можно считать, что подпись подлинная, поскольку никто другой не мог воспользоваться для шифрования этим закрытым ключом.

Затем «Пикколо» поступает точно также: к договору присоединяет свою подпись, зашифрованную собственным закрытым ключом. «Большая Контора» получает этот документ и расшифровывает подпись открытым ключом «Пикколо». Если он подходит, значит, подпись подлинная.

Шифрование с открытым ключом поддерживают многие популярные программы, включая браузер Internet Explorer, а также почтовую программу The Bat!.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Глава 4 Защита информации в компьютерных системах

Глава 4 Защита информации в компьютерных системах 4.1. Основные положения теории информационной безопасности информационных систем Одной из наиболее важных проблем является надежная защита в информационном пространстве информационного обеспечения и предупреждение

Глава 4 Поиск информации

Глава 4 Поиск информации – Поисковые системы.– Каталоги.– Помощь пользователей Интернета в поискеТрое из четырех пользователей, отвечая на вопрос: «Для чего вы используете Интернет?», называют поиск информации. И это не мудрено – в Сети, без преувеличения, есть

ГЛАВА 34. Защита сервера.

ГЛАВА 34. Защита сервера. Инсталляция сервера включает базу данных идентификации пользователя для хранения описания всех пользователей, которые имеют доступ к серверу Firebird. Чувствительный к регистру пароль должен быть определен для каждого пользователя и должен быть

Защита информации

Защита информации Самая важная составляющая любого компьютера — информация. Основная задача пользователя — правильно хранить ее. Неавторизированный вход в систему, свободный доступ ко всем данным по локальной сети, отсутствие каких — либо средств зашиты (паролей или

Глава 1 Представление информации в ЭВМ

Глава 1 Представление информации в ЭВМ 1.1. Информатика. Предмет информатики. Основные задачи информатики Задачи накопления (хранения), обработки и передачи информации стояли перед человечеством на всех этапах его развития. Каждому этапу соответствовал определенный

Глава 11 Защита информации

Глава 11 Защита информации 11.1. Основы защиты информации и сведений, составляющих государственную тайну Понятие «информация» сегодня употребляется весьма широко и разносторонне. Трудно найти такую область знаний, где бы оно не использовалось. Огромные информационные

Глава 5. Защита от сетевых атак

Глава 5. Защита от сетевых атак Безопасность информации компьютерных сетей и отдельных компьютеров достигается проведением единой политики защитных мероприятий, а также системой мер правового, организационного и инженерно-технического характера.При разработке

Глава 6. Защита данных на компьютере

Глава 6. Защита данных на компьютере Ужасно обидно, когда из-за хакерской атаки виснет компьютер или гибнет операционная система. Обидно, но в большинстве случаев несмертельно. Операционная система переустанавливается с дистрибутива. На машину заливается весь софт

Глава 4 Защита от вредоносного ПО

Глава 4 Защита от вредоносного ПО ? Краткая классификация вредоносного ПО? Выбираем лучший антивирус? Защищаем свой компьютер от троянских коней? Практический экзорцизм – изгоняем "зло-код" голыми рукамиНовейшие версии вредоносного ПО, которое не определяется

ЧТО ТАКОЕ ЗАЩИТА ИНФОРМАЦИИ И ЕЁ КЛАССИФИКАЦИЯ

ЧТО ТАКОЕ ЗАЩИТА ИНФОРМАЦИИ И ЕЁ КЛАССИФИКАЦИЯ He нужно пропускать этот раздел, презрительно фыркнув — мол, я и сам прекрасно знаю, что такое защита информации. Тоже мне, скажешь ты, бином Ньютона. Защита информации — это когда к ней имеют доступ только те, кому это

Глава 20 Защита от вирусов

Глава 20 Защита от вирусов • «Антивирус Касперского»• NOD32Врачи говорят: профилактика – лучшее лечение. Слова эти применимы не только к медицине. Несколько десятков лет назад компьютеры также стали заражаться. Компьютерные вирусы создал человек. Зачем? Достоверно это не

Дешёвый космос Элона Маска: SpaceX приступила к коммерческой эксплуатации вертикальной посадки Евгений Золотов

Дешёвый космос Элона Маска: SpaceX приступила к коммерческой эксплуатации вертикальной посадки Евгений Золотов Опубликовано 21 апреля 2014 Космические трассы редко покрываются одним большим рывком. Финальному полёту, о котором знают все,