9.5. Безопасность при работе с макросами

9.5. Безопасность при работе с макросами

Макросы являются не только очень удобным средством для работы с программами пакета Microsoft Office, но и средством перенесения вирусов с одного компьютера на другой, поэтому относитесь к макросам, полученным из неизвестных или непроверенных источников, осторожно. Вирусы, содержащиеся в макросах, называются макровирусами.

Когда вы открываете документ, полученный по электронной почте или переданный вам сотрудником на флешке, вы можете не подозревать о том, что в нем содержатся макросы. Однако Word определяет наличие макросов в документе и сообщает вам об этом. Для этого необходимо установить соответствующий уровень доверия макросам следующим образом.

1. Щелкните на кнопке Безопасность макросов в группе Код на вкладке Разработчик ленты.

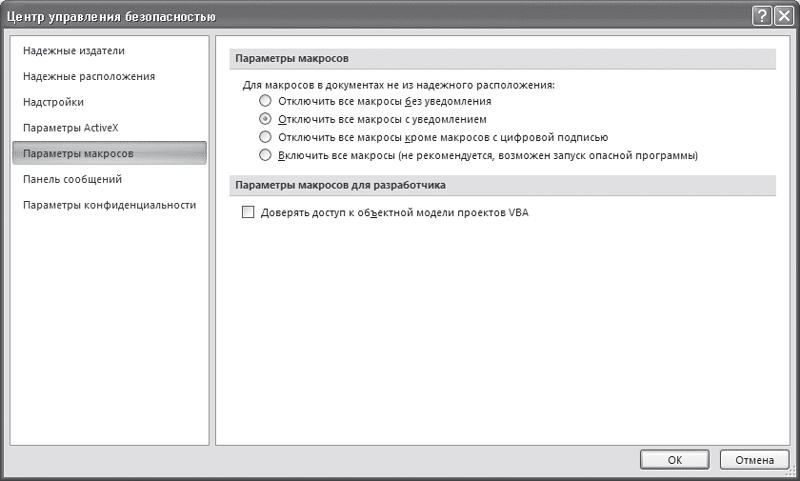

2. В окне Центр управления безопасностью, открытом в разделе Параметры макросов (рис. 9.13), выберите один из четырех вариантов доверия:

· Отключить все макросы без уведомления – открываются только макросы, установленные в надежных расположениях (данную настройку можно задать в этом же окне в разделе Надежные расположения);

· Отключить все макросы с уведомлением – при открытии документа программа будет спрашивать, хотите ли вы запустить макрос;

· Отключить все макросы, кроме макросов с цифровой подписью – будут открываться документы, содержащие только те макросы, которые имеют цифровую подпись;

· Включить все макросы – все документы, содержащие макросы, будут открываться без запроса.

Рис. 9.13. Раздел Параметры макросов окна Центр управления безопасностью

Совет

Если у вас возникли вопросы, которые касаются рассмотренных в этой главе тем, обратитесь к разд. 11.3 – возможно, вы найдете ответ на интересующий вас вопрос.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Совет 50: Безопасность на работе

Совет 50: Безопасность на работе Любой человек, севший на ваше рабочее место в ваше отсутствие, будет воспринят компьютерами компании как вы. Чтобы эта неприятность произошла, достаточно оставить систему незаблокированной на время обеденного перерыва! По возвращении вас

Глава 4 Безопасность при работе со сценариями WSH

Глава 4 Безопасность при работе со сценариями WSH Одним из главных преимуществ WSH является возможность запуска программ-сценариев, которые хранятся в виде исходного текста, что максимально упрощает процессы написания и распространения программ — не нужны ни

Безопасность при работе с электронной почтой

Безопасность при работе с электронной почтой Простота общения с помощью электронной почты имеет и обратную сторону: легкость доставки абонентам вредоносных программ-вирусов и «троянских коней», которые могут причинить вред компьютеру, а также переслать

Подготовка к работе

Подготовка к работе Популярность программы Outlook Express, название которой переводится как «экспресс-обзор» (или быстрый обзор, если вам так больше нравится), не в последнюю очередь зависит от того, что данная почтовая программа входит в стандартную поставку Windows.Найти Outlook

Приступая к работе

Приступая к работе Если вы успели поработать с Windows Vista, то наверняка помните, какое окно загружалось при ее старте. Это было приложение, которое в Windows 7 называется Приступая к работе, позволяющее ознакомиться с некоторыми новыми в Windows 7, а также в принципе важными

Подготовка к работе

Подготовка к работе Чтобы начать работать с CVS, вам нужно всего ничего – исполняемый модуль (cvs.exe для Windows) и всё! «Что?» - скажете вы: «мне не нужна сеть и выделенный сервер? У меня не будет множества проблем с инсталляцией?». Именно так. CVS вполне может работать на локальной

Приступим к работе

Приступим к работе В этом разделе вы узнаете, как запустить программу Microsoft Access, а затем открыть или создать базу данных.Запуск AccessДля запуска программы Microsoft Access 2007 можно использовать любой из стандартных для Windows способов.• Нажмите кнопку Пуск , в меню выберите

Сбой в работе приложений

Сбой в работе приложений Вообще-то современные программы стараются работать надежно, но… Они слишком сложны для этого. А чем сложнее система, тем выше вероятность сбоя – это вам любой кибернетик скажет. Поэтому время от времени приложение «вылетает» (внезапно

О 3ds Max и работе над проектом

О 3ds Max и работе над проектом Список программ-редакторов компьютерной графики обширен. В зависимости от метода создания, хранения и обработки графики, редакторы делятся на растровые и векторные. Растровые редакторы работают с изображением как с совокупностью точек

Подготовка к работе

Подготовка к работе Прежде чем создавать приложения для устройств под управлением системы Windows Mobile 5.0, нужно установить необходимые пакеты SDK. Компания Microsoft предлагает заказать специальный диск с набором всех необходимых пакетов, сделав заказ на странице их сайта,

9.2.1. Использование awk при работе со строками

9.2.1. Использование awk при работе со строками В качестве альтернативы, Bash-скрипты могут использовать средства awk при работе со

ГОТОВИМСЯ К РАБОТЕ

ГОТОВИМСЯ К РАБОТЕ Что такое обработка? Это и чистка вашего звукового файла от всевозможных шипов и тресков.Это и разбивка одного большого файла на кучу мелких фрагментов, которые вы можете потом превратить в «сэмплы» для конструирования новых композиций.Это еще и

Сбои в работе монитора

Сбои в работе монитора Монитор (рис. 1.11) – единственное устройство компьютера, предназначенное для отображения графической и текстовой информации. Естественно, очень важно, чтобы это устройство работало без сбоев. Рис. 1.11. ЭЛТ-мониторМониторы выходят из строя

Сбои в работе монитора

Сбои в работе монитора Монитор (рис. 1.12) – единственное устройство компьютера, предназначенное для отображения графической и текстовой информации. Естественно, очень важно, чтобы это устройство работало без сбоев. Рис. 1.12. ЭЛТ-мониторМониторы выходят из строя

Урок 3.6. Безопасность при работе в Интернете

Урок 3.6. Безопасность при работе в Интернете Работая в Интернете, вы подвергаете свой компьютер риску быть атакованным хакерами, а при посещении сайтов и получении электронной почты вы можете «подхватить» вирус или шпионскую программу. В обозревателе Internet Explorer

Глава 26. ХР в работе

Глава 26. ХР в работе ХР может применяться при любой форме контракта, однако разные формы предусматривают использование разных вариаций ХР. В частности, контракты с фиксированной ценой и фиксированным объемом работ благодаря игре в планирование становятся контрактами с