Что такое пароль и техника безопасности

Что такое пароль и техника безопасности

Пароль – это очень важная защита. Отнестись к этому нужно со всей серьёзностью. Если вы решили, что кто-то имеет доступ к вашим данным, немедленно смените пароль.

Существует несколько правил, как его записать.

1. Купите блокнот или обыкновенную «двухкопеечную» тетрадку. Как в старые добрые времена, сначала запишите карандашом свой логин и пароль, который вы придумали. Нам с вами уже не стоит надеяться на свою память, даже если она находится в прекрасном состоянии. Только после этого заходите в компьютер и регистрируйтесь.

2. Пароли типа 1234, или live, или kopova набирать не стоит. Не берите в качестве пароля своё имя, фамилию, паспортные данные, просто какое-то имя существительное. Говорят, что их очень легко подобрать.

Надежным считается пароль, если он:

– состоит из как минимум 8 символов. Больше 20, наверное, тоже не стоит придумывать;

– в пароле есть и строчные и прописные латинские буквы;

– цифры (поаккуратнее с телефонными номерами);

– спецсимволы:;,! @ # $ % ^ & * () _ – +;

– не желательно, чтоб он совпадал с логином;

– и, самое главное, чтоб вы его легко запомнили.

Я первый свой пароль в Одноклассниках придумала с точностью до наоборот. Года полтора пользовалась им, потом страничку взломали. Теперь я меняю пароли почаще и стараюсь соблюдать элементарные правила техники безопасности. Но всегда записываю его сначала в тетрадку.

Маленький пример

– пишете в своей тетради русскими буквами, например: главное, ребята1. Естественно у вас будет свой текст. В английском шрифте это будет вы глядеть так: Ukfdyjt?ht,znf1. Пароль, правда, получился длинноватый, но зато достаточно надёжный.

– заходите на компьютер;

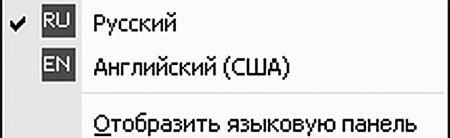

– переходите в английский шрифт;

– набираете в английском шрифте русскими буквами свой пароль.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Общий обзор средств безопасности: дескриптор безопасности

Общий обзор средств безопасности: дескриптор безопасности Анализ дескриптора безопасности предоставляет хорошую возможность для общего ознакомления с наиболее важными элементами системы безопасности Windows. В этом разделе речь будет идти о самых различных элементах

4.3. Техника CSS Sprites

4.3. Техника CSS Sprites Рассмотрев все аспекты объединения текстовых файлов, перейдем к графической и мультимедийной информации. Сейчас уже много где написано и упомянуто про технику CSS Sprites (или CSS Image Maps). Ниже приведены несколько примеров и полезных ссылок. И пара советов, где

5.2. Место информационной безопасности экономических систем в национальной безопасности страны

5.2. Место информационной безопасности экономических систем в национальной безопасности страны В современном мире информационная безопасность становится жизненно необходимым условием обеспечения интересов человека, общества и государства и важнейшим, стержневым,

Центр обеспечения безопасности и компоненты безопасности

Центр обеспечения безопасности и компоненты безопасности В обеспечении безопасности компьютера участвуют специализированные службы и программы. Важнейшие из них находятся под контролем Центра обеспечения безопасности. Этот компонент Windows отслеживает стабильность

Техника симуляции

Техника симуляции Естественным первым шагом будет вынести различающуюся функциональность Matrix‹› в два базовых класса: Matrix_‹›, реализующий общий случай, и Matrix_float_‹› для специфики Matrix‹float,…›.template‹class T, int Rows, int Columns› class Matrix_ { //…};template‹int Rows, int Columns› class Matrix_float_ { //…};

Что такое секретный пароль?

Что такое секретный пароль? Пароли используются для защиты важных данных от неавторизированного копирования, а также для того, чтобы создать у людей впечатление, что они действительно получат какие-то чрезвычайно важные сведения, если уж им предлагают ввести пароль.

19.3.1. Принципы и техника

19.3.1. Принципы и техника Каркас Rails построен на основе паттерна Модель-Вид-Контроллер (Model-View-Controller — MVC). Каждое приложение естественно разбивается на модели (моделирующие предметную область), виды (с помощью которых информация представляется пользователю и организуется

Техника

Техника Техника извлечения и манипулирования данными выходного набора использует курсор для чтения по порядку каждой строки из оператора SELECT В предварительно объявленный набор переменных. Часто это могут быть выходные аргументы, куда помещаются значения столбцов,

7.3. Как работает система безопасности Windows? Ломаем пароль на вход за 28 секунд!

7.3. Как работает система безопасности Windows? Ломаем пароль на вход за 28 секунд! «Комплексная безопасность. а при чем здесь взлом Windows?» – спросят многие из читателей. Взлом пароля Windows – это как раз и есть яркий пример успешной атаки, при условии что:? пользователь работает с

Глава 6. Техника безопасности

Кибернетическая техника

Кибернетическая техника В 1969 году Б. Н. Малиновский был избран членом-корреспондентом Академии наук Украинской ССР. В 1971 году после ухода Г. Е. Пухова он возглавил Отделение кибернетической техники Института. Отделение занималось разработкой вычислительных средств, их

Техника

Техника Специально покупать новую фотокамеру для первых опытов в съемке натюрморта вряд ли стоит — вполне подойдет то, что у вас есть. Хорошая техника не спасет неудачную композицию. Главное в данном случае — не фотокамера, хотя конечно, высококачественное оборудование

Техника съемки

Техника съемки В макросъемке трудно с первой попытки получить превосходный результат. Если для остальных видов съемки обычно достаточно одного-двух дублей, то для макро потребуется сделать больше снимков. Хорошо, если отличным получится один из пяти или десяти

Техника макросъемки

Техника макросъемки Сюжетов для съемки макро всегда хватает с избытком, при этом снимки не похожи друг на друга. Подходящие для съемки объекты вы можете найти повсюду. Важно научиться смотреть на объекты внимательным взглядом (как смотрят на новые игрушки маленькие