1.9. Сети и узлы, используемые в примерах

1.9. Сети и узлы, используемые в примерах

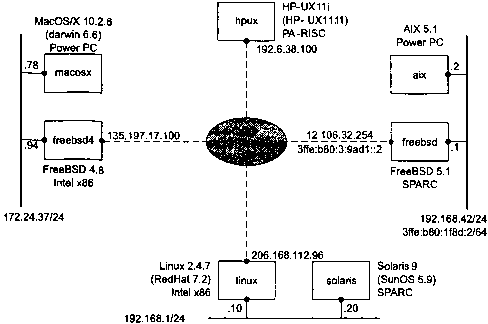

На рис. 1.7 показаны различные сети и узлы, используемые нами в примерах. Для каждого узла мы указываем операционную систему и тип компьютера (потому, что некоторые операционные системы могут работать на компьютерах разных типов). Внутри прямоугольников приведены имена узлов, появляющиеся в тексте.

Рис. 1.7. Сети и узлы, используемые в примерах

Топология, приведенная на рис. 1.7, интересна для наших примеров, но на практике физическая топология сети оказывается не столь важной, поскольку взаимодействующие компьютеры обычно связываются через Интернет. Виртуальные частные сети (virtual private network, VPN) и защищенные подключения интерпретатора (secure shell connections, SSH) обеспечивают соединение, не зависящее от физического размещения компьютеров.

Обозначение «/24» указывает количество последовательных битов адреса начиная с крайнего левого, задающих сеть и подсеть. В разделе А.4 об этом формате рассказывается более подробно.

ПРИМЕЧАНИЕ

Хотим подчеркнуть, что настоящее имя операционной системы Sun — SunOS 5.x, а не Solaris 2.x, однако все называют ее Solaris.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Используемые соглашения

Используемые соглашения Примите во внимание ряд используемых в книге соглашений.Самое важное правило: когда я добавляю новый раздел кода, я помечаю обсуждаемые строки кода полужирным шрифтом:<xsl:template match="PLANET"> <xsl:value-of select="NAME"/> <xsl:if test="position()!=last()">, </xsl:if> <xsl:if

Деревья и узлы

Деревья и узлы При работе с XSLT следует перестать мыслить в терминах документов и начать — в терминах деревьев. Дерево представляет данные в документе в виде множества узлов — элементы, атрибуты, комментарии и т.д. трактуются как узлы — в иерархии, и в XSLT структура дерева

14.7. Проникновение через доверительные узлы

14.7. Проникновение через доверительные узлы Когда хакер хочет проникнуть на сервер в какой-либо сети, но не может подступиться к нему, то чаще всего приходится прибегать к использованию доверительных компьютеров. Все машины в сети не могут быть защищены абсолютно

Web-узлы, посвященные вопросам защиты

Web-узлы, посвященные вопросам защиты В Internet поддерживаются Web-узлы, информирующие практически обо всех вопросах, связанных с использованием компьютеров, и защита системы не является исключением. Многие Web-узлы предоставляют самую новую информацию по этой теме. Ниже

Вики-узлы

Вики-узлы Самый первый вики-узел, WikiWikiWeb, был создан в 1995 г. в Портленде Вардом Каннингемом, разработавшим систему, быстро создающую веб-страницы и позволяющую пользователям свободно создавать и изменять содержимое веб-страниц при помощи веб-обозревателя. Вики (wiki) –

Узлы связного списка

Узлы связного списка Перед началом описания операций со связным списком давайте рассмотрим, как каждый узел списка будет представляться в памяти. Знание структуры узла позволит нам более детально рассматривать основные операции со связными списком. Структура узла

Имена, используемые MFC

Имена, используемые MFC Библиотека классов содержит огромное количество классов, структур, констант и т. д. Чтобы сделать исходный текст приложений MFC более легким для понимания, принято использовать ряд соглашений для используемых имен и комментариев.Названия всех

Узлы дерева XML-документа

Узлы дерева XML-документа Корневой узел Корневой узел XML-документа — это узел, который является корнем дерева документа. Не следует путать его с корневым элементом документа, поскольку помимо корневого элемента дочерними узлами корня также являются инструкции по

Узлы элементов

Узлы элементов Каждому элементу XML-документа соответствует узел элемента. Дочерними узлами узла элемента могут быть узлы его дочерних элементов, а также узлы комментариев, инструкций по обработке и текстовые узлы, которые представляют его непосредственное содержимое.

Узлы атрибутов

Узлы атрибутов Атрибутам того или иного элемента соответствуют узлы атрибутов. Считается, что узел элемента является родителем узла своего атрибута, но вместе с тем узел атрибута не является дочерним узлом узла его элемента. Такая ситуация несколько отличает дерево

Текстовые узлы

Текстовые узлы Символьные данные, содержащиеся в документе, организуются в виде текстовых узлов. Последовательности символов, встречающиеся в документах, в целях экономии никогда не разбиваются на два или более текстовых узла, а текстовые узлы никогда не бывают пустыми.

Узлы пространств имен

Узлы пространств имен Каждому пространству имен, которое определено для данного элемента, соответствует узел пространства имен, ассоциируемый с узлом этого элемента. Множество узлов пространств имен, которое ассоциируется с данным элементом, включает в себя следующие

Узлы инструкций по обработке

Узлы инструкций по обработке Каждой инструкции по обработке соответствует свой узел. В дерево не включаются узлы инструкций, которые были приведены в декларации типа документа (DTD). Кроме этого, поскольку декларация XML не является инструкцией по обработке, ей не будет

Соединенные Узлы Интернета: мы создаем «цифровое государство»?[10] Дэвид С. Беннахам

Соединенные Узлы Интернета: мы создаем «цифровое государство»?[10] Дэвид С. Беннахам Если вы схожи со мной всего лишь в двух отношениях: вы тоже проживаете в Соединенных Штатах и являетесь подписчиком всевозможных электронных дискуссионных групп, — велика вероятность