Шифрование диска BitLocker

Шифрование диска BitLocker

В гл. 3, в разделе, посвященном атрибутам файлов и папок, мы рассматривали процедуру шифрования файлов и папок для защиты хранящихся в них данных от просмотра посторонними лицами. Шифрование отдельных файлов и папок возможно благодаря шифрующей файловой системе (EFS). Однако в Windows Vista появилась еще одна возможность сохранения конфиденциальности данных – путем шифрования целого раздела жесткого диска, в котором установлена операционная система.

Технология шифрования диска BitLocker позволяет защитить данные от вмешательства как на стадии загрузки компьютера, так и при хищении жесткого диска и попытке злоумышленников получить доступ к хранящейся на нем информации на другой машине. Благодаря BitLocker даже нежданные посетители вашего компьютера не получат доступ к зашифрованному разделу без вашего ведома и соответствующих санкций. Включив защиту BitLocker, вы сможете продолжать работать на компьютере без каких-либо ограничений. Блокирование доступа к разделу с Windows происходит лишь в случае изменения параметров загрузки системы.

Технология шифрования диска BitLocker предъявляет некоторые требования к аппаратным средствам компьютера, поэтому прежде чем пытаться включить защиту, убедитесь, что ваша система им соответствует.

Поскольку при шифровании ключ должен сохраняться не на жестком диске, а на другом устройстве, необходимо, чтобы компьютер имел один из следующих компонентов.

• Доверенный платформенный модуль (TPM – Trusted Platform Module) – специальная микросхема на материнской плате, предназначенная для поддержки функций безопасности, которая участвует в процессе загрузки системы и проверяет ее состояние.

• Поскольку машины с TPM начали появляться сравнительно недавно, не исключено, что ваш компьютер не оснащен микрочипом TPM. В этом случае для включения BitLocker можно воспользоваться USB-flash-накопителем («флэшкой») для хранения ключа шифрования, но для этого необходимо, чтобы USB-устройства поддерживались BIOS при запуске компьютера.

При использовании BitLocker к жесткому диску предъявляются следующие требования. Он должен быть разбит на два раздела (тома), отформатированных в файловой системе NTFS. Тот раздел, в котором находится операционная система, будет зашифрован, второй раздел должен быть активным и иметь размер не менее 1,5 Гбайт. К нему шифрование применяться не будет, что необходимо для загрузки компьютера, поэтому для файлов, хранящихся в этом разделе, следует использовать шифрование, описанное в гл. 3. Однако при переносе в зашифрованный раздел с Windows они также будут автоматически зашифрованы. В противном случае, при перемещении файлов в нешифрованный раздел с них автоматически снимается шифрование.

Если требования, предъявляемые к аппаратной составляющей компьютера, соблюдены, можно приступать к процедуре шифрования. Для этого вход в систему должен быть выполнен под учетной записью администратора.

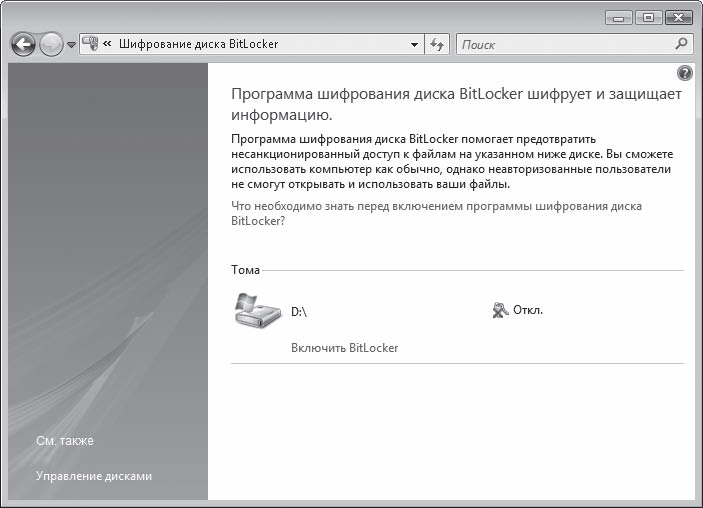

Выполните команду Пуск ? Панель управления ? Безопасность ? Шифрование диска BitLocker. В результате будет открыто окно включения/отключения шифрования диска, в котором должна присутствовать ссылка Включить BitLocker (рис. 7.21).

Рис. 7.21. Окно включения/отключения шифрования диска BitLocker

Однако если ваш компьютер не оснащен TPM, в данном окне вы можете увидеть сообщение о том, что доверенный платформенный модуль не найден, а ссылка на включение шифрования будет отсутствовать. В данном случае необходимо изменить один из параметров групповой политики компьютера, чтобы иметь возможность пользоваться flash-памятью для хранения ключа запуска. Редактирование параметров групповой политики – тема, ориентированная на опытных пользователей, в рамках данной книги она не рассматривается, поэтому ниже без пояснений объектов приводится краткая инструкция для включения поддержки flash-накопителя при отсутствии TPM, которую вам необходимо выполнить.

1. Зайдите в меню Пуск, наберите в строке поиска gpedit.msc и нажмите клавишу Enter.

2. В открывшемся окне вы увидите дерево консоли. По внешнему виду оно аналогично дереву папок. В нем следует выполнить следующий переход: Конфигурация компьютера ? Административные шаблоны ? Компоненты Windows ? Шифрование диска BitLocker.

3. Справа в окне дважды щелкните кнопкой мыши на элементе Установка панели управления: включить дополнительные параметры запуска.

4. В открывшемся окне на вкладке Параметры установите переключатель в положение Включен. При этом ниже должен быть автоматически установлен флажок Разрешить использование BitLocker без совместимого TPM. Если этого не произошло, установите флажок самостоятельно, нажмите кнопку ОК и закройте окно редактора объектов групповой политики.

Теперь в окне шифрования должна появиться ссылка Включить BitLocker и исчезнуть предупреждение о том, что доверенный платформенный модуль не обнаружен.

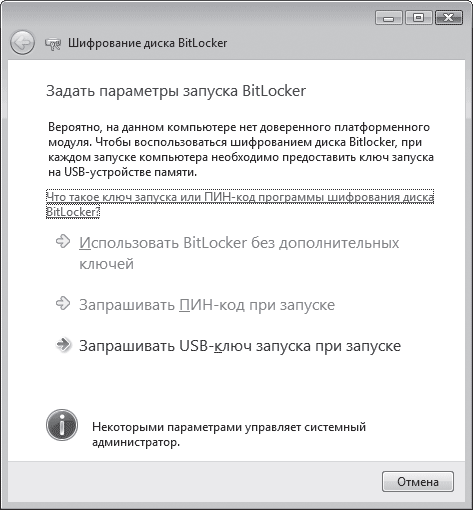

Перейдите по ссылке Включить BitLocker. При этом будет открыто окно, в котором необходимо задать параметры запуска BitLocker (рис. 7.22). Если ваш компьютер не оснащен TPM, доступен будет только последний вариант – Запрашивать USB-ключ запуска при запуске.

Рис. 7.22. Окно выбора варианта запуска компьютера с зашифрованным разделом диска

Присоедините «флэшку» к компьютеру и перейдите по ссылке Запрашивать USBключ запуска при запуске. В следующем окне вы увидите имя распознанного системой flash-диска, оно должно быть выделено. Нажмите кнопку Сохранить для сохранения ключа запуска.

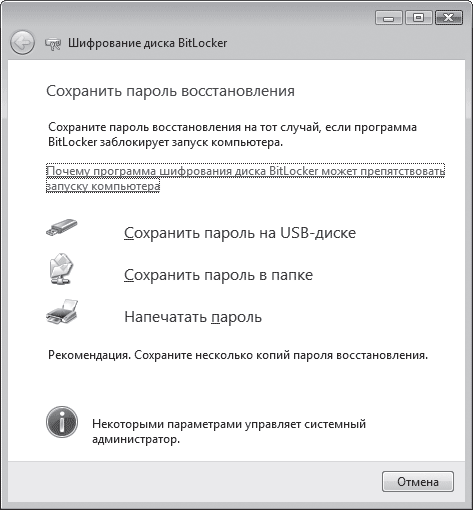

В следующем окне (рис. 7.23) вам будет предложено сохранить пароль восстановления на случай, если BitLocker заблокирует загрузку компьютера или ключ запуска на flash-диске будет утерян. Обязательно сохраните пароль на «флэшке», в папке на диске (но не на том, который зашифрован) или же распечатайте на бумагу, поскольку при утере ключа запуска вы не сможете получить доступ к зашифрованному разделу без пароля восстановления.

Рис. 7.23. Выбор способа сохранения пароля восстановления

После того как пароль восстановления будет сохранен, в окне, изображенном на рис. 7.23, появится кнопка Далее. Нажмите ее. На следующем этапе вам будет предложено запустить проверку компьютера на предмет того, что BitLocker в состоянии прочитать ключ шифрования и пароль восстановления (при этом flash-диск должен оставаться подсоединенным к компьютеру). Нажмите кнопку Продолжить. При этом для проверки правильности считывания ключей BitLocker потребуется перезагрузка компьютера. Если проверка пройдет без проблем, начнется шифрование диска. Оно не помешает вашей дальнейшей работе на компьютере, однако производительность системы на это время снизится.

После того как шифрование будет выполнено, войти в систему можно только при подсоединении к компьютеру «флэшки» с ключом запуска до включения компьютера.

Помните, пароль восстановления создается только один раз – при первом обращении к BitLocker. В дальнейшем вы сможете создавать только дополнительные копии этого пароля, обратившись к настройке управления ключами BitLocker. Если ключ запуска на «флэшке» был утрачен, введите пароль восстановления при старте системы, откройте окно настройки BitLocker (рис. 7.21) и перейдите по ссылке Управление ключами BitLocker для создания новой копии ключа. С помощью этой же функции создаются и дополнительные копии пароля восстановления.

При желании вы всегда сможете отключить шифрование диска BitLocker. Для этого необходимо в окне настройки BitLocker перейти по ссылке Выключить BitLocker и в открывшемся окне подтвердить отмену шифрования тома для полного отказа от шифрования или же выбрать пункт Отключение программы шифрования диска BitLocker для временной приостановки работы BitLocker.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

7.4. Шифрование

7.4. Шифрование В операционной системе Windows Vista также появились новые возможности по шифрованию файлов и папок, а также целых разделов жесткого диска. Поэтому нельзя не упомянуть об этих возможностях в книге, посвященной нововведениям операционной системы Windows Vista.Работа с

5.2. Шифрование

5.2. Шифрование Во времена рождения Интернета и первых сетевых протоколов еще не задумывались о безопасности. Этот вопрос стал актуальным только тогда, когда начали происходить реальные взломы. Одним из самых больших упущений было то, что в большинстве протоколов данные

5.2.3. Шифрование файлов

5.2.3. Шифрование файлов Некоторые серверы могут использоваться для хранения архивных данных, которые, несмотря на такой статус, должны быть скрыты от стороннего взгляда. Наилучший вариант защиты — шифровать файлы, чтобы никто не смог увидеть их содержимое, и пакет OpenSSL

2.3.2. Разделы диска и таблица разбиения диска.

2.3.2. Разделы диска и таблица разбиения диска. Физические диски в Intel-системах принято разбивать на разделы. Повелось это, кажется, из-за того, что первые версии MS-DOS не могли обеспечить доступ к большим дискам (а объемы дисков росли быстрее, чем возможности DOS). Тогда

3.8.6 Комбинированное шифрование

3.8.6 Комбинированное шифрование Комбинированное шифрование реализуется следующим образом:? Выбирается случайный симметричный ключ.? По этому ключу шифруются данные.? Случайный ключ шифруется с помощью общедоступного ключа шифрования получателя и включается в

Шифрование диска BitLocker

Шифрование диска BitLocker Если вы решили, что вам нужно шифрование данных, например находящихся на переносном USB-накопителе, то данный компонент возьмет на себя все, что с этим связано. Вам останется только указать диск, который нужно зашифровать, активизировать процесс

Глава 15 Использование шифрования BitLocker

Глава 15 Использование шифрования BitLocker Безопасность работы всегда была на первом месте, и операционная система пыталась обеспечить ее всеми доступными средствами. Конечно, в первую очередь обеспечивалась безопасность самой операционной системы, поскольку от ее

2.26. Шифрование строк

2.26. Шифрование строк Иногда нежелательно, чтобы строки можно было легко распознать. Например, пароли не следует хранить в открытом виде, какими бы ограничительными ни были права доступа к файлу.В стандартном методе crypt применяется стандартная функция с тем же именем для

Подписание и шифрование.

Подписание и шифрование. Для подписания текстового файла вашим секретным ключом и последующей его зашифровки открытым ключом адресата, наберите:pgp –es textfile her_userid [-u your_userid]Обратите внимание, что скобки [ ] просто обозначают необязательное поле, не вводите сами скобки.В

Шифрование данных

Шифрование данных О том, как важно сохранять целостность информации, многие современные пользователи, незнакомые с защитой данных и сталкивающиеся с их потерей, знают не на словах. Ограничить доступ к данным — еще не значит полностью обезопасить себя от того, что

Симметричное шифрование

Симметричное шифрование Как было уже сказано выше, при симметричном шифровании для шифрования и дешифрования данных используется один и тот же ключ. Понятно, что ключ алгоритма должен сохраняться в секрете обеими сторонами. Говоря простым языком, в данном случае под

Асимметричное шифрование

Асимметричное шифрование В отличие от алгоритмов симметричного шифрования, где используется один и тот же ключ как для расшифровки, так и для зашифровки, алгоритмы асимметричного шифрования используют открытый (для зашифровки) и закрытый, или секретный (для

BitLocker Drive Encryption (Шифрование тома)

BitLocker Drive Encryption (Шифрование тома) Последним нововведением, которое мы кратко рассмотрим, будет BitLocker Drive Encryption – инструмент, позволяющий защитить конфиденциальную информацию на диске путем ее шифрования:? технология обеспечивает конфиденциальность информации в случае

Использовать шифрование!

Использовать шифрование! Современные пакеты программ шифрования легко устанавливаются и поддерживаются и действительно прозрачны для пользователя. К сожалению, многие помнят о старых громоздких пакетах таких программ и не знакомы с их более простыми современными