СОФТЕРРА: Tor’ная дорога к приватности: Практическое руководство по сохранению анонимности в Сети

СОФТЕРРА: Tor’ная дорога к приватности: Практическое руководство по сохранению анонимности в Сети

Автор: Илья Щуров Voyager

Бывают ситуации, когда «privacy» перестает быть просто словом. Когда каждый оставленный в Сети след, каждая запись в лог-файлах становится если не трагедией, то кусочком большой проблемы. Проблемы, которая может привести к трагедии. Проблемы анонимности и приватности, проблемы свободы слова — а порой и физической свободы.

Доброкачественная паранойя

Развитие технологий иногда напоминает качающийся маятник. Появление Интернета предоставило такие возможности для свободного обмена информацией, о которых никто не мог и мечтать. Маятник качнулся в одну сторону. Люди начали использовать эти возможности, но быстро выяснилось, что и здесь за каждым вашим шагом могут следить, а каждое ваше слово может быстро оказаться обращенным против вас. Цензура Интернета в ряде стран, запугивание участников файлообменных сетей судебным предследованием, накопление и использование приватной информации различными организациями — маятник качнулся в другую сторону.

Обратная реакция не заставила себя ждать. Мир современных технологий подвижен, и порой достаточно одной идеи, которая может быть выражена в десятке строчек кода, чтобы все повернуть на 180 градусов. Что уж говорить о десятках академических исследований на тему анонимности и безопасности обмена информацией в сетях [Коллекция публикаций по теме]: они обязаны были получить практическую реализацию. И получили, в самых разных проявлениях. Здесь и анонимная пиринговая сеть Freenet, помимо распределенной системы публикаций, предоставляющая и другие сервисы, вроде досок объявлений, и полностью децентрализованная, расширяемая сеть I2P со своей системой анонимных блогов, IRC-каналов, почты и возможностью создания произвольных сервисов, и множество других разработок.

В их числе — проект Tor (свободная реализация идеи «onion routing» [Мы о нем уже писали: Павел Протасов, «Одежда с застежками», «КТ» #579]), позволяющий использовать существующие сервисы Интернета (включая веб, e-mail, мгновенные сообщения и т. д.), надежно скрываясь за сетью из Tor-узлов. Сеть эта устроена так, что ни один из узлов не знает не только содержимое передаваемых пакетов, но и их полный маршрут — так что отследить участников информационного обмена практически невозможно.

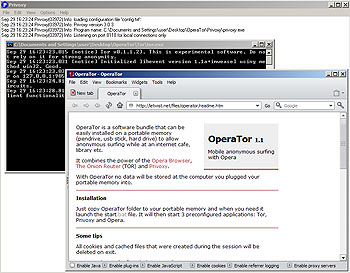

Несмотря на то что настройка Tor почти не требует специальных навыков, сама необходимость устанавливать какое-то дополнительное ПО может отпугнуть начинающего юзера. Для решения этой проблемы и были созданы главные герои нашего обзора: проекты Torpark и OperaTor, призванные распространить анонимный серфинг буквально на каждый компьютер.

Анонимный оператор

Пожалуй, это хороший пример того, как не надо называть программы: по запросу OperaTor любой поисковик выдаст что угодно (определение оператора в программировании или математике, рассказы про злобных операторов сетей или что-то еще), но никоим образом не искомый комплект из браузера Opera, уже настроенного на работу с включенными Tor’ом и фильтрующего прокси Privoxy. Сжатый архиватором 7-Zip, дистрибутив занимает 4,1 Мбайт. Установка не требуется (достаточно распаковать архив), что неудивительно — целью разработчика было создание портативного приложения («portable app»), способного работать с USB-флэшки (он займет на ней 11 Мбайт) и не оставляющего в системе никаких следов [Проверено. Обращений к реестру на запись действительно не зафиксировано].

Название файла start.bat говорит само за себя: он запускает все приложения комплекта, из которых наибольший практический интерес представляет браузер Opera последней версии (9.02 на момент написания статьи). На окна Tor’а и Privoxy имеет смысл взглянуть мельком, дабы убедиться, что все в порядке, после чего свернуть и забыть о них. Собственно, на этом описание можно закончить, поскольку анонимный серфинг работает здесь, что называется, «из коробки» («out of the box»), а Opera не сильно отличается от своего неанонимного аналога. Для проверки можно зайти на whatismyip.org или ipchicken.com, дабы убедиться, что ваш IP-адрес надежно скрыт [Более сложные способы проверки защищенности соединения можно найти в документации к Tor’у на официальном сайте].

Стоит рассказать о принципах работы этого комбайна. Tor работает в качестве локального SOCKS-прокси, который может использоваться для туннелирования самого разнообразного трафика. Однако тут есть подводные камни: дело в том, что многие приложения, использующие устаревшие версии SOCKS-протокола, самостоятельно (в обход прокси) отправляют запросы к DNS-серверам, что существенным образом уменьшает степень анонимности ваших действий.

Для решения этой проблемы и требуется Privoxy — обычный прокси-сервер, являющийся посредником между Tor’ом и браузером. Правильным образом настроенный браузер отправляет все запросы (в том числе и DNS) через Privoxy, а последний уже использует Tor, чтобы отправить их через защищенный канал. К тому же он вырезает потенциально опасный код из содержимого веб-страниц (в частности, некоторые заголовки http-протокола), а также большую часть рекламы.

В целом все работает без каких-либо проблем. Некоторое замедление соединения, связанное с накладными расходами, имеет место быть, но оно почти не заметно и не кажется слишком большой ценой за сохранение анонимности.

Скрытная лисичка

Конечно, пользователи Mozilla Firefox тоже не остались в стороне от всеобщей борьбы за приватность. Разработка Torpark решает те же задачи, что и OperaTor: создание портативного приложения для анонимного веб-серфинга. Дистрибутив занимает 9,3 Мбайт, зато в разархивированном виде потребует целых 27. На этом различия не заканчиваются.

В отличие от автора OperaTor, разработчики Torpark имеют некоторое преимущество: и Tor, и Mozilla Firefox являются свободными программами с открытым исходным кодом, да и многие расширения Firefox оказались весьма полезными в деле защиты приватности. Благодаря этому, вместо использования дополнительной «прослойки» в виде Privoxy, в Torpark решили немного модифицировать сам Firefox. Изменения незначительные, но видимы невооруженным глазом: на панели инструментов появились две кнопки, позволяющие включить/выключить поддержку Tor или выбрать другой «путь» в Tor-сети, если текущий работает не очень хорошо (такое иногда случается). Также из меню можно легко узнать и сменить текущий IP-адрес. Помимо поддержки Tor, в комплект входит несколько дополнений, улучшающих безопасность, а также Adblock, блокирующий рекламу.

В остальном Torpark с точки зрения пользователя — это привычный Firefox, со всеми его плюсами и минусами. Как и OperaTor, он представляет собой «честное» портативное приложение и не записывает никаких данных в системный реестр.

К светлому будущему?

Говоря об анонимности, не стоит забывать: любая технология может быть использована как во благо (защита приватности, борьба с цензурой), так и во вред. Анонимность дает свободу, но от того, как мы ею распорядимся, зависит дальнейшее отношение к подобным технологиям — а возможно, и к самим идеалам свободы слова и сохранения приватности.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

1. Общие соображения об анонимности в Интернет

1. Общие соображения об анонимности в Интернет Человек написал и отправил письмо по электронной почте, посетил какой-то сайт, оставил своё сообщение на форуме и т. д. Любое из указанных действий позволяет найти этого человека и узнать кто он такой. А при желании и привлечь

12. Сравнительный анализ систем обеспечения анонимности

12. Сравнительный анализ систем обеспечения анонимности Итак, если, посетив какой-либо интернет-ресурс, вы оставили там свой реальный IP-адрес, то по нему легко узнать страну, где вы находитесь, город, название и адрес вашего провайдера, его телефон и e-mail. Если компьютер из

1.5. Что еще нужно знать об анонимности в Интернете?

1.5. Что еще нужно знать об анонимности в Интернете? Перечислим ряд источников информации, из-за которых анонимность пользователя подвергается угрозам.? Служебные данные, сохраняемые браузером. Мы только что узнали, как от них избавиться.? Журналы удаленного узла.

Глава 11. Ошибки, ведущие к утрате анонимности

Глава 11. Ошибки, ведущие к утрате анонимности 11.1. Как не совершать ошибок? Очень легко нечаянно себя рассекретить. Достаточно один раз без анонимизации зайти под своим "анонимным именем" на ресурс, на который вы обычно заходили анонимно. Это самая распространенная ошибка

Настройки приватности

Настройки приватности Безопасность и приватность – тема в наше время настолько злободневная и важная, что грех не выделить для нее отдельную главу, даром что все необходимые инструменты расположены во вкладке Приватность уже знакомого нам раздела Мои

Дорога к успеху

Дорога к успеху Нам очень нравится решать проблемы путем синтеза, объединяя идеи, почерпнутые из многочисленных источников. Это позволяет получить новый, целостный взгляд на проблему – нечто большее, чем просто совокупность мыслей на данную тему.Собрав воедино наши

Дорога домой

Дорога домой Пока что мы охватили синтаксический анализ и трансляцию арифметических выражений, булевых выражений и их комбинаций, связанных операторами отношений. Мы также сделали то же самое для управляющих конструкций. Во всем этом мы склонялись в основном к

СОФТЕРРА: Успехи сетевой приватизации: Создание виртуальной частной сети в домашних условиях

СОФТЕРРА: Успехи сетевой приватизации: Создание виртуальной частной сети в домашних условиях Автор: Ралько, АндрейИнтернет порой напоминает огромную шумную рыночную площадь: не слишком подходящее место для разговора с глазу на глаз, проведения совещаний или обмена

Деанонимизация Рунету не грозит, или Какие правила использовать для улучшения вашей анонимности? Максим Букин

Деанонимизация Рунету не грозит, или Какие правила использовать для улучшения вашей анонимности? Максим Букин Опубликовано 18 февраля 2013Даже десяток принятых в РФ законов, посвящённых тому, чтобы устанавливать личность того или иного пользователя в Сети, не приведут к

Архитектура приватности

Архитектура приватности Для реализации сервиса приватности необходимо создать архитектуру приватности, то есть организовать, по крайней мере, один УЦ по выпуску анонимных сертификатов или сертификатов, издаваемых под псевдонимом, и обеспечить, чтобы доверяющие

Сертификаты приватности и отображение идентичности

Сертификаты приватности и отображение идентичности При выполнении транзакции для сохранения приватности субъекта могут использоваться псевдонимы. Они позволяют скрывать информацию об идентичности субъектов либо от наблюдателей транзакции (например, пользователей

Хотите ли вы использовать право владения для защиты вашей приватности?

Хотите ли вы использовать право владения для защиты вашей приватности? Идеи права собственности и приватности существуют уже тысячи лет, но идея использовать режим интеллектуальной собственности для защиты приватности так и не прижилась. Возможно, это и к лучшему, что

Повестка дня для правительства на XXI век по обеспечению приватности

Повестка дня для правительства на XXI век по обеспечению приватности Законотворчество и правовое регулирование могут стать одними из лучших методик защиты приватности в XXI веке, так же как в XX веке единственным эффективным способом защиты окружающей среды стали законы и

Информационный центр электронной приватности [Electronic Privacy Information Center, EPIC]

Информационный центр электронной приватности [Electronic Privacy Information Center, EPIC] С 1991 года Марк Ротенберг [Marc Rothenberg] и Информационный центр электронной приватности работают в Вашингтоне, федеральный округ Колумбия, чтобы защитить приватность нации в цифровую эпоху. Они