Первый этап аудита TrueCrypt завершён с неожиданными результатами Андрей Васильков

Первый этап аудита TrueCrypt завершён с неожиданными результатами

Андрей Васильков

Опубликовано 15 апреля 2014

Бесплатная кросс-платформенная утилита TrueCrypt остаётся самым популярным средством шифрования. Её используют известные правозащитники, интернет-активисты и десятки миллионов рядовых пользователей по всему миру. В последнее время внимание к ней усилилось из-за проводимой экспертной оценки, которая уже дала первые результаты.

Созданная неизвестно кем программа TrueCrypt успешно развивается вот уже девять лет. На первый взгляд, это типичный проект с открытым исходным кодом, но у него до сих пор нет официального репозитория исходников (например, на GitHub).

Настораживает и то, что результат самостоятельной компиляции часто отличается от выложенного на сайте готового исполняемого файла. Объясняется это тем, что детали процесса нигде не указаны, а вариантов довольно много.

Самая популярная утилита шифрования впервые подверглась тщательному аудиту (коллаж по материалам researchershub.org).

Об этих особенностях TrueCrypt «Компьютерра» уже писала ранее. Дополнительные вопросы вызывает странная лицензия программы, которая во многом похожа на GPL, но не является полностью свободной. Это препятствует включению TrueCrypt в дистрибутивы Linux и повышает общую настороженность.

Открытый код — необходимое, но недостаточное условие обеспечения безопасности. Недавно обнаруженная уязвимость Heartbleed лишний раз подтверждает это.

Сама TrueCrypt тоже успела подмочить репутацию: в версии 5.1 была обнаружена некорректная работа с драйвером диска, которая приводила к записи данных в открытом виде при использовании режима hibernate.

Седьмую версию TrueCrypt проверяла команда разработчиков защищённой модификации ОС Ubuntu, но это была преимущественно теоретическая работа с оценкой программы в специфической среде.

С тех пор программа сильно изменилась, а её полноценного анализа так никто и не провёл. Поэтому программист Кеннет Уайт (Kenneth White) и криптограф профессор Мэттью Грин (Matthew Green) выступили с общественной инициативой первого полномасштабного аудита TrueCrypt.

Профессор Мэттью Грин (фото: opencryptoaudit.org).

В середине октября они начали сбор средств на двух краудфандинговых платформах — IndieGoGo и FundFill. Конечная цель была указана как получение $25 тыс. на привлечение специалистов по аудиту. Среди них должны были быть юристы, программисты и независимые криптографы (очень желательно — за пределами США). Планировалось изучить правовой статус лицензии, проанализировать исходный код программы и убедиться в отсутствии уязвимостей.

Инициатива True Crypt Audit получила широкий резонанс и привлекла гораздо больше пожертвований, чем рассчитывали её организаторы. Всего они собрали около $63 тыс. и 33,71 биткойна (что на момент публикации статьи составляло более $14 тыс.). Итого на аудит поступило втрое больше изначально требуемой суммы.

С тех про прошло полгода, за которые авторы не слишком баловали новостями о ходе работ даже своих инвесторов. Обновления о статусе аудита выходили крайне редко и обычно служили простым уведомлением: мы живы и тратим ваши деньги вместе с нанятыми специалистами.

Серьёзный сдвиг с мёртвой точки произошёл только в минувший понедельник. На сайте проекта появился отчёт компании iSEC, подписанный двумя экспертами в области безопасности (ещё четверо указаны как рецензенты).

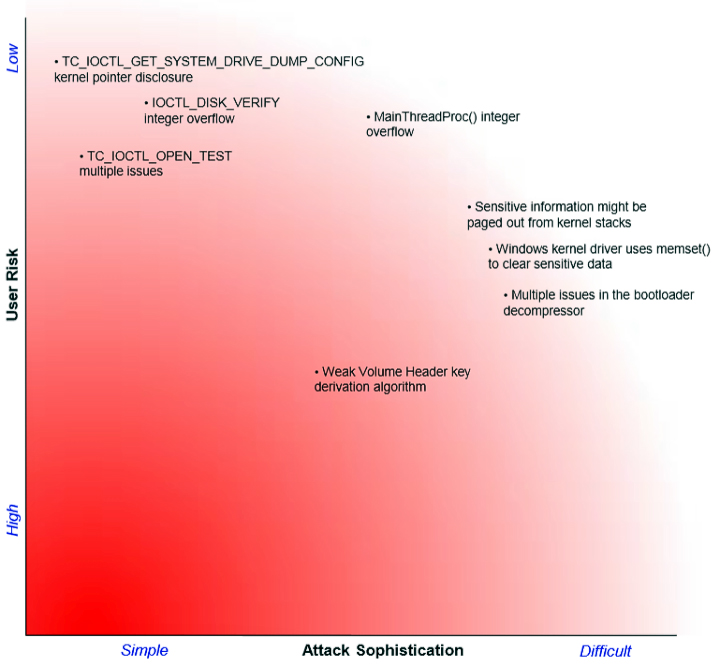

К настоящему времени в последней версии (7.1a) удалось обнаружить одиннадцать уязвимостей, четыре из которых признаны угрозами среднего уровня.

Среди них слабый алгоритм деривации ключа-заголовка, возможность выгрузки конфиденциальной информации из стека ядра, различные проблемы в декомпрессоре загрузчика и использование драйвером ядра Windows ненадёжной функции memset для очистки области памяти, содержащей конфиденциальные данные.

Главные уязвимости TrueCrypt 7.1a (изображение: opencryptoaudit.org).

«Исходный код [утилиты TrueCrypt] для загрузчика и драйвера ядра Windows не соответствует принятым стандартам безопасности, — сказано в отчёте. — Это обусловлено использованием небезопасных или устаревших функций, несовместимых типов переменных и так далее».

Все найденные уязвимости подробно разобраны на тридцати двух страницах документа. По мнению аналитиков, их практическое использование представляет собой довольно сложную задачу, поэтому рядовым пользователям не стоит отказываться от TrueCrypt лишь по этой причине. Каких-то намеренно созданных программных закладок, ослабляющих криптографическую защиту, аудит не выявил.

Их отсутствие подтверждается и сравнением готовых бинарных файлов с теми, которые участники аудита компилировали самостоятельно из исходных кодов. Подобрав подходящие опции сборки, им всё-таки удалось получить идентичный результат.

«Результаты проверки пока не пугают меня, — сообщает профессор Грин в интервью изданию Ars Technica. — Хотя качество кода оказалось не столь уж высоким, ничего страшного в нём нет, и это обнадеживает».

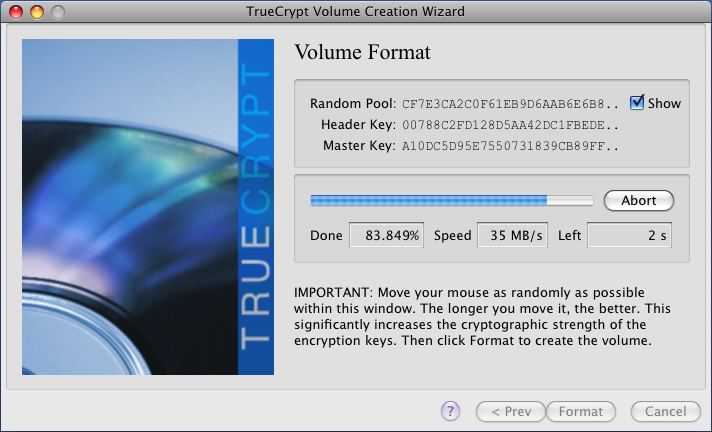

Создание зашифрованного раздела в Mac OS X с помощью TrueCrypt (изображение: truecrypt.org).

В следующем году утилита TrueCrypt может отметить своё десятилетие, однако её авторы до сих пор остаются в тени. Отдельные следы ведут то в Чехию, то в штат Невада, но не приводят к реально существующим людям.

Профессор Грин связался с Дэвидом Морганом, от имени которого размещаются обновления на сайте TrueCrypt.com. Собеседник выразил интерес к результатам аудита и признал наличие как минимум одной уязвимости.

«Предполагалось, что TrueCrypt защитит вас от некоторых проблем, а не будет гарантированно надёжным средством, как этого хотелось бы некоторым», — ответил он.

Теперь команда Open Crypto Audit Project приступает ко второй фазе аудита — непосредственной проверке в разных сценариях атак криптостойкости файловых контейнеров и дисковых разделов, защищённых с помощью TrueCrypt.

К оглавлению

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Этап первый – зарождение

Этап первый – зарождение Хотя традиционно считается, что первые наблюдения о взаимосвязи почерка с характером были сделаны тысячелетия тому назад, систематически заниматься этими вопросами стали гораздо позже. По-видимому, рост общей грамотности также сыграл свою

Десять лет Facebook: всё только начинается! Андрей Васильков

Десять лет Facebook: всё только начинается! Андрей Васильков Опубликовано 04 февраля 2014 Сегодня крупнейшая в мире социальная сеть Facebook отмечает свой десятилетний юбилей. Она прошла сложный путь от локального сетевого сервиса для студентов

OCZ Technology объявила о подготовке к банкротству Андрей Васильков

OCZ Technology объявила о подготовке к банкротству Андрей Васильков Опубликовано 29 ноября 2013 Известная в первую очередь среди оверклокеров и заядлых геймеров компания OCZ объявила о подготовке к процедуре банкротства. Несмотря на ряд инновационных

Разработан компьютерный симулятор вкуса Андрей Васильков

Разработан компьютерный симулятор вкуса Андрей Васильков Опубликовано 26 ноября 2013 В Национальном университете Сингапура создан прототип системы компьютерного имитирования вкуса. Её автором стал Нимеша Ранасингх (Nimesha Ranasinghe), выполнявший на

Десять смартфонов с поддержкой USB-OTG Андрей Васильков

Десять смартфонов с поддержкой USB-OTG Андрей Васильков Опубликовано 08 мая 2013 По итогам апреля аналитики отмечают, что на фоне общего подъёма рынка мобильных устройств доля ноутбуков и нетбуков продолжает падать. Во многом это происходит потому, что

Восемь секретов Windows 8 Андрей Васильков

Восемь секретов Windows 8 Андрей Васильков Опубликовано 04 апреля 2013Президент подразделения по производству чипов памяти Samsung Чун Тон Су недавно выступил с резкой критикой Windows 8. В своём заявлении он утверждает, что в целом отмечается слабый интерес к новой ОС, а её судьба

Первый взгляд на Nokia N8 Андрей Письменный

Первый взгляд на Nokia N8 Андрей Письменный Опубликовано 02 августа 2010 года Компания Nokia готовится осенью 2010 года начать продажи телефона Nokia N8 — первого смартфона на платформе Symbian^3. В отличие от прошлогоднего N97, у этого телефона не будет клавиатуры —

Первый взгляд на iOS 5 Beta 1 Андрей Федив

Первый взгляд на iOS 5 Beta 1 Андрей Федив Опубликовано 16 июня 2011 года На выставке WWDC 2011 в этом году компания Apple отошла от традиций и вместо того, чтобы показать новый iPhone, сосредоточилась на презентации своих программных продуктов. На самом деле это

SanDisk выпускает первый в индустрии SSD с интерфейсом DIMM Андрей Васильков

SanDisk выпускает первый в индустрии SSD с интерфейсом DIMM Андрей Васильков Опубликовано 24 января 2014 Компани SanDisk совместно с Diablo Technologies создала первый в мире SSD c интерфейсом (R)DIMM. Он выглядит как обычный модуль регистровой памяти и устанавливается в

От кремния к углероду: как создавали первый процессор на углеродных нанотрубках Андрей Васильков

От кремния к углероду: как создавали первый процессор на углеродных нанотрубках Андрей Васильков Опубликовано 26 сентября 2013 Группа исследователей из Стэнфордского университета впервые создала процессор, в котором вместо кремния применяются

Как Dropbox распознаёт пиратские файлы Андрей Васильков

Как Dropbox распознаёт пиратские файлы Андрей Васильков Опубликовано 01 апреля 2014 На прошедших выходных в интернете поднялся шум из-за того, что пользователь платной подписки на облачный сервис Dropbox не смог передать друзьям ссылку на фильм,

Гуманоидные роботы по гуманной цене Андрей Васильков

Гуманоидные роботы по гуманной цене Андрей Васильков Опубликовано 04 апреля 2014 Прошлый год завершился для Google покупкой семи компаний, занимающихся проектированием роботов. Главным приобретением стала фирма Boston Dynamics, об успехах которой

Технология мысленных приказов: как устроен первый интерфейс «мозг — мозг» Андрей Васильков

Технология мысленных приказов: как устроен первый интерфейс «мозг — мозг» Андрей Васильков Опубликовано 29 августа 2013 Исследователи из университета штата Вашингтон провели необычный эксперимент, который можно считать первым в истории случаем

Три варианта скоростного Wi-Fi: надежды и опасения Андрей Васильков

Три варианта скоростного Wi-Fi: надежды и опасения Андрей Васильков Опубликовано 28 февраля 2013Реализация Wi-Fi 802.11n в современных телефонах и планшетах оставляет желать много лучшего. Новые стандарты 802.11ac и 802.11ad обещают в перспективе гигабитные скорости и обсуждаются не