Блокируем троянских коней, «червей» и программы-шпионы

Блокируем троянских коней, «червей» и программы-шпионы

Когда-то давно, с появлением первых вирусов, главной опасностью было заражение компьютера и офисных документов. В принципе, большой проблемы в этом не было, поскольку антивирусная программа умела справляться с такими вирусами и исправлять поврежденные ими документы.

Немного позже были созданы вирусы, способные своими действиями физически повредить комплектующие компьютера. Так, недавно пользователи страдали от нашествия вирусов, повреждающих микросхему BIOS. При проникновении таких вирусов компьютер не загружался и требовал ремонта.

Последние тенденции написания вирусов – любыми способами проникнуть в компьютер пользователя и украсть важную информацию: документы, адресные книги со списками адресов, данные по банковским счетам и т. д. Украденные адреса, например, в дальнейшем используются для рассылки спама, причем в этом случае очень легко обойти фильтр «белого» списка, поскольку адрес отправителя подставляется из вашего же списка. В качестве отправителя письма можете быть указаны даже вы сами.

К вредоносным модулям такого рода относятся трояны, «черви» и программы-шпионы. Иногда бывает так, что антивирусная программа (если она у вас вообще есть) плохо борется с такими модулями или просто не умеет этого делать. В таком случае операционная система Windows Vista предлагает специальный механизм борьбы с программным кодом – Защитник Windows.

Главная задача компонента Защитник Windows – проверка компьютера на наличие вредоносных программ и его защита в реальном времени. Запустим этот компонент и посмотрим, какие возможности защиты компьютера он предоставляет.

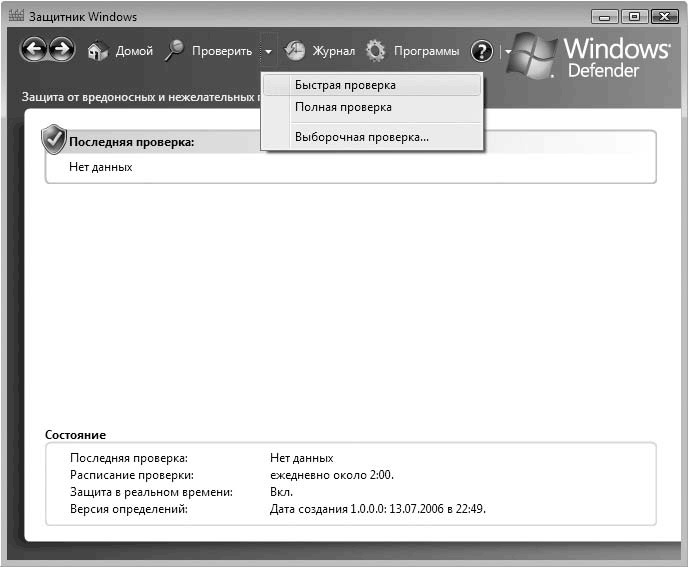

Чтобы открыть Защитник Windows, используйте Панель управления. Щелкните на ссылке Безопасность, после чего – на значке Защитник Windows. Вы увидите перед собой окно с предельно простым интерфейсом (рис. 4.7). Здесь вы можете узнать о времени последней проверки и о периодичности автоматических проверок.

Рис. 4.7. Окно Защитник Windows

Защитник Windows предоставляет возможность внеплановой проверки компьютера, для чего необходимо щелкнуть на кнопке Проверить в верхней части окна. Здесь вам предложат на выбор три варианта сканирования.

• Быстрая проверка. Выбрав данный пункт, вы запустите быструю проверку компьютера. Этот вариант включает в себя проверку лишь наиболее важных объектов реестра и системы.

• Полная проверка. Данный тип подразумевает полную проверку системы и занимает достаточно много времени, что зависит от количества накопителей, разделов жесткого диска и файлов.

• Выборочная проверка. Этот вариант проверки подразумевает проверку только тех объектов, которые явным образом указывает сам пользователь.

Более детально рассмотрим третий вариант проверки, поскольку он является самым гибким и позволяет проверять только отдельные объекты, например носитель в приводе DVD.

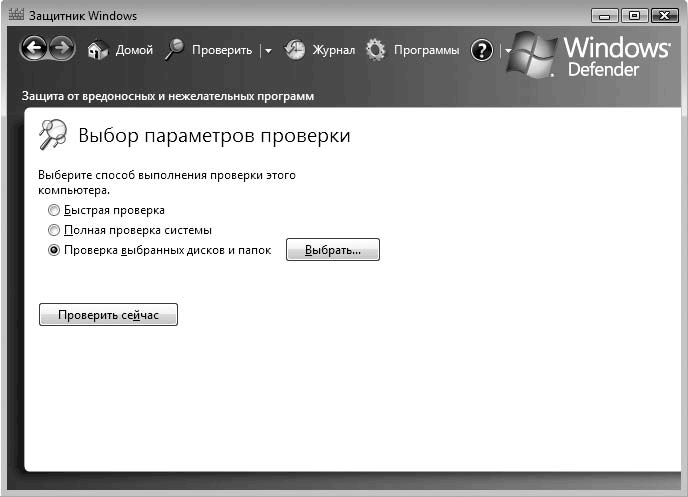

После выбора варианта Выборочная проверка появляется окно (рис. 4.8), где необходимо установить переключатель в положение Проверка выбранных дисков и папок и нажать кнопку Выбрать.

Рис. 4.8. Для продолжения нажимаем кнопку Выбрать

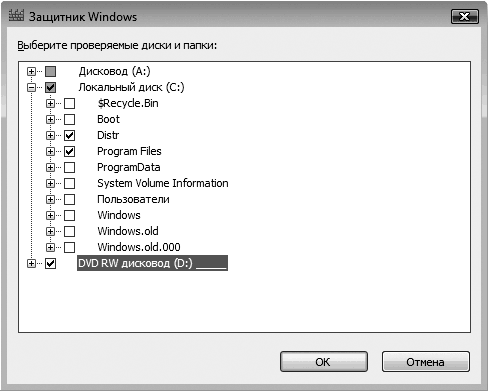

После этого появится окно, где нужно установить флажки объектов, которые требуется проверить (рис. 4.9). Сделав это, нажмите кнопку ОК.

Рис. 4.9. Отмечаем объекты проверки

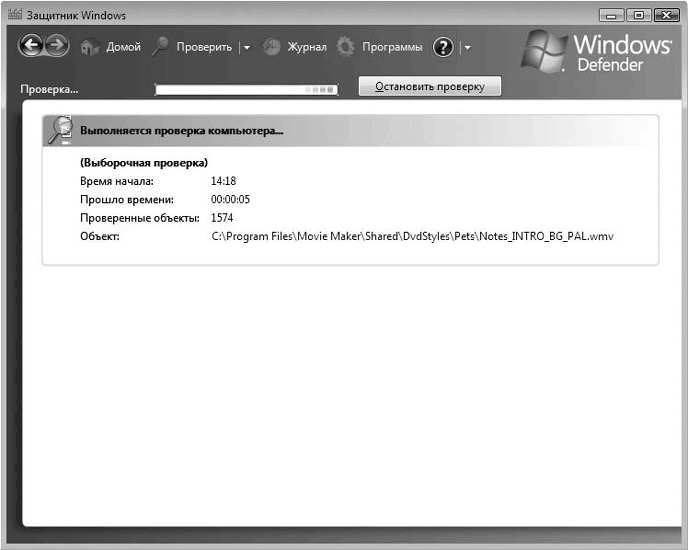

Сразу после этого начнется проверка всех указанных объектов. Данный процесс сопровождается появлением в окне информации о текущем проверяемом объекте, времени начала и продолжительности проверки, а также количестве проверенных объектов.

Чтобы остановить проверку, достаточно нажать кнопку Остановить проверку.

После окончания проверки вы увидите итоговую информацию: время, затраченное на сканирование, и количество проверенных объектов (рис. 4.10). Если будут найдены подозрительные объекты, вы увидите информацию об их количестве.

Рис. 4.10. Проверка окончена

Настраиваемых параметров в Защитнике Windows достаточно много. Чтобы открыть соответствующее окно, щелкните на ссылке Программы в верхней части окна. В появившемся окне щелкните на ссылке Параметры, и вы увидите следующие параметры.

• Автоматическая проверка. В данной области находятся параметры, позволяющие настроить плановую проверку компьютера. Так, здесь можно выбрать время, периодичность и тип проверки, а также указать, нужно ли использовать действия по умолчанию. Если вы не хотите выполнять плановую проверку компьютера, ее можно отключить, сняв флажок Автоматически проверять компьютер (рекомендуется).

• Действия по умолчанию. С помощью этих параметров вы можете настроить действия, применяемые к объектам высокого, среднего и низкого уровня безопасности. Для этого достаточно раскрыть список напротив каждого параметра и выбрать необходимый вариант:

Действие по умолчанию, Игнорировать или Удалить. Кстати, более детально об уровнях опасности вы прочтете, если перейдете по ссылке Об уровнях оповещений Защитника Windows.[2]

Совет

Для объектов, имеющих высокий уровень опасности, рекомендуется выбрать действие Удалить, поскольку они представляют наибольшую опасность для компьютера.

• Параметры защиты в реальном режиме времени. С помощью параметров, расположенных в этой области, можно указать Защитнику Windows, за какими областями работы операционной системы нужно следить в реальном времени. Среди таковых, например, есть надстройки браузера, службы, выполнение приложений и т. д. Здесь же можно настроить режим оповещения Защитника Windows и отображение его значка в области уведомлений.

• Дополнительные параметры. В этой области находятся параметры, которые влияют на некоторые режимы работы Защитника Windows, в частности на его «мощность». Здесь же можно создать список исключений из объектов, которые не нужно учитывать при проверке компьютера. Имеется также возможность создания системной точки восстановления операционной системы, чтобы обезопасить себя от возможных негативных последствий удаления опасного объекта.

Совет

Обязательно используйте эвристические методы обнаружения зловредных программ. Это позволит защитить компьютер от влияния неизвестных, но заведомо опасных программ. Кроме того, рекомендуется использовать возможность проверки архивных файлов.

• Административные параметры. Данная область содержит всего два параметра, которые позволят своевременно узнавать об обнаружении зловредного кода, а также разрешают пользователям, не имеющим привилегий администратора, запускать Защитник Windows и работать с его параметрами. Данные параметры лучше всегда оставлять включенными, тогда вы будете в курсе всех событий в системе.

Чтобы сохранить изменения параметров, воспользуйтесь кнопкой Сохранить.

В принципе, возможностей Защитника Windows должно хватить для начальной защиты компьютера от «вредителей». Однако параллельно с этим все-таки рекомендуется использовать антивирусную программу с постоянно обновляемой антивирусной базой. С некоторыми такими программами вы познакомитесь в следующем разделе книги.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

(8.7) Под W2k не хотят работать некоторые программы, требующие интенсивного обращения к CD приводу, такие как Audiograbber, CDEx, программы для записи CD-RW, некоторые DVD декодеры, и т. д..

(8.7) Под W2k не хотят работать некоторые программы, требующие интенсивного обращения к CD приводу, такие как Audiograbber, CDEx, программы для записи CD-RW, некоторые DVD декодеры, и т. д.. Многие программы, требующие непрерывного потока данных идущих на или с CD/DVD привод, нуждаются в

Классификация троянских коней

Классификация троянских коней Современная классификация троянских коней выглядит следующим образом.– Mail Sender – наиболее распространенная разновидность, так как подавляющее большинство троянов, если не все, отсылают хозяину пароли доступа в Интернет, от электронной

Программное обеспечение против троянских коней

Программное обеспечение против троянских коней Для обнаружения и удаления троянских коней существует целый арсенал соответствующих программ. Вот лишь та малая часть, которая поможет защитить ваш компьютер от всевозможного рода шпионов.– Advanced Spyware Remover – утилита,

Чем опасны клавиатурные шпионы?

Чем опасны клавиатурные шпионы? Клавиатурный шпион – это программа либо устройство, с помощью которого осуществляется постоянное наблюдение за всеми нажатиями клавиш на клавиатуре (а во многих случаях – и за всеми щелчками мыши) с целью получения информации обо всех

Вирусы, шпионы, трояны и диалеры: кто, зачем и как

Вирусы, шпионы, трояны и диалеры: кто, зачем и как Я думаю, что, если сегодня у любого школьника спросить, что такое лавсан, он не станет рассказывать вам о «синтетическом волокне, получаемом при помощи поликонденсации этиленгликоля и двухосновной кислоты ароматического

АНАЛИЗЫ: Шпионы в стране Wikipedia

АНАЛИЗЫ: Шпионы в стране Wikipedia Автор: Киви БердВпечатляющий рубеж в два миллиона статей, достигнутый англоязычным сегментом Википедии в сентябре нынешнего года, – огромный и несомненный успех мирового интернет-сообщества, объединенными усилиями сумевшего создать

Шпионы, учите матчасть!

Шпионы, учите матчасть! Похоже, в мире начинаются серьезные перемены. Во всяком случае, ничего подобного еще не бывало. Итальянский суд выдал ордер на арест тринадцати сотрудников ЦРУ США по обвинению в похищении человека. И пусть человек этот, имам миланской мечети

Кивино гнездо: Шпионы в законе Киви Берд

Кивино гнездо: Шпионы в законе Киви Берд Опубликовано 29 ноября 2011 года У «арабской весны», волной народных восстаний прокатившейся в этом году по ближневосточному региону, есть один примечательный побочный результат. Суть его в том, что у

Сетевые атаки с использованием червей, вирусов, троянских коней

Сетевые атаки с использованием червей, вирусов, троянских коней Симптоматика вирусного заражения обычно следующая: заражение исполняемых файлов (EXE, COM), сопровождаемое аномальным поведением при запуске, «чудо-форматирование дисков», необратимое подвисание системы и т.

Лечим компьютер от вирусов и троянских коней

Лечим компьютер от вирусов и троянских коней Разнообразные вирусы и троянские кони – это настоящее бедствие компьютерного мира. На сегодняшний день по Интернету «разгуливают» сотни распространенных вирусов, которые норовят любым путем попасть в ваш компьютер и хоть

Глава 4 Вирусы, трояны и программы-шпионы

Глава 4 Вирусы, трояны и программы-шпионы Наверное, не будет ошибкой сказать, что вместе с компьютером появились и программы, пытающиеся ему навредить. Различные вирусы, троянские кони, приложения-шпионы, «черви» и прочие неприятные программные вредители постоянно держат

Блокируем троянских коней, «червей» и программы-шпионы

Блокируем троянских коней, «червей» и программы-шпионы Когда-то давно, с появлением первых вирусов, главной опасностью было заражение компьютера и офисных документов. В принципе, большой проблемы в этом не было, поскольку антивирусная программа умела справляться с

Клавиатурные шпионы

Клавиатурные шпионы Клавиатурные шпионы – это программы, запоминающие, какие клавиши были нажаты в ваше отсутствие, то есть – что творилось на вашем компьютере, пока вас не было в офисе. Для этого все, что набирается на клавиатуре, заносится специальной программой в

Кивино гнездо: Шпионы в законе

Кивино гнездо: Шпионы в законе Автор: Киви БердОпубликовано 29 ноября 2011 годаУ "арабской весны", волной народных восстаний прокатившейся в этом году по ближневосточному региону, есть один примечательный побочный результат. Суть его в том, что у западноевропейской и