2. Система и безопасность

2. Система и безопасность

2.1. Список утилит категории

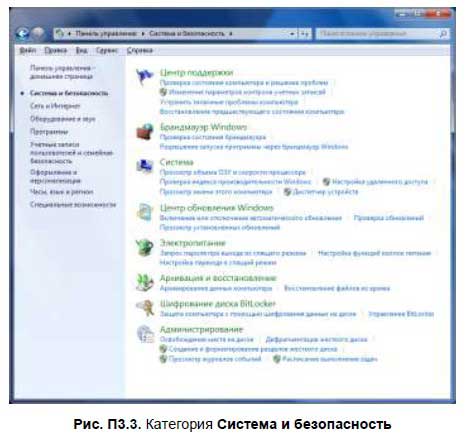

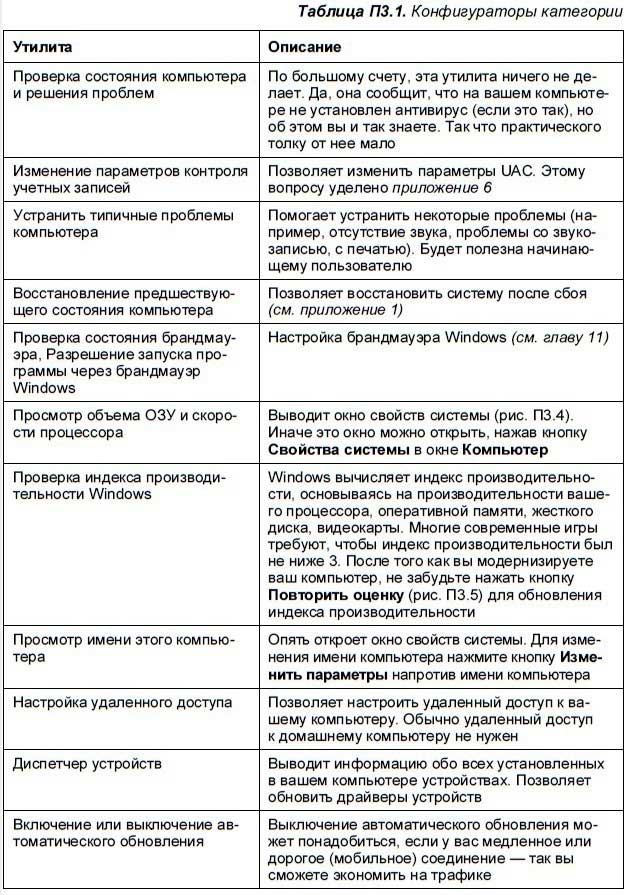

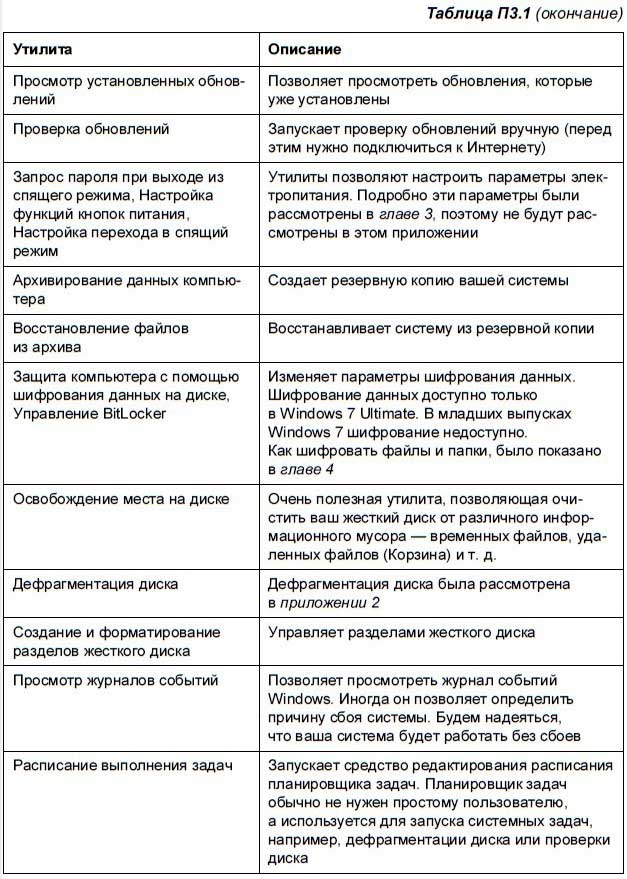

В категории Система и безопасность (рис. П3.3) вы найдете конфигураторы, перечисленные в табл. П3.1.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Безопасность

Безопасность Следующая группа настроек – Безопасность. Объекты, в которых на первый взгляд нет ничего подозрительного, например электронное письмо от друга или ссылка на веб-страницу, могут оказаться зараженными вирусами или шпионскими программами, способными

5.4.2. Безопасность

5.4.2. Безопасность Мы уже знаем, что программа xinetd позволяет определять права и время доступа к сервисам. Для этого в конфигурационном файле можно использовать три команды: no_access, only_from и access_time.Директива no_access запрещает доступ с указанных компьютеров. Например, следующая

6.1.2. Безопасность

6.1.2. Безопасность В этом разделе мы рассмотрим директивы, которые напрямую или косвенно влияют на безопасность:? guest account = имя — указывается учетная запись, с правами которой пользователь сможет входить в систему. Если ваш сервер не содержит секретной информации и

11.7. Безопасность DNS

11.7. Безопасность DNS Если посмотреть на задачи, которые решает служба, то ничего сверх страшного в ней нет, и хакер не сможет ничего сделать. Как бы не так. Были случаи, когда DNS-серверы выводили из строя. Тогда обращение по именам становилось невозможным, а значит, сетевые

Безопасность

Безопасность Настройки безопасности включают в себя два раздела: Настройки конфиденциальности (рис. 5.7) и Заблокированные абоненты (рис. 5.9). Настройки конфиденциальности позволяют оградить себя от нежелательных звонков. Можно выбрать переключателем либо вариант

Безопасность

Безопасность Безопасность серверов обычно включает защиту от вторжений со стороны сети, но условия эксплуатации также играют роль в безопасности системы. Телефонное оборудование должно быть «под замком», доступ к нему разрешается только обслуживающему

24.2 Безопасность

24.2 Безопасность В главе 3 мы уже отмечали три атрибута безопасности: Аутентификация Проверка подлинности пользователя, клиентского процесса или серверного приложения Целостность Проверка отсутствия изменений в данных Конфиденциальность Предотвращение

Безопасность

Безопасность Кратко перечислим все виды злокозненной нечисти, от которой мы и будем защищать свой компьютерный бастион. И, желательно, силами самой системы.? Вирусы.? Программы-«черви».? Шпионские программы (spyware).? Рекламные модули (adware).? Системы «удаленного управления»

7.2.2.1. Корневая файловая система и система инициализации

7.2.2.1. Корневая файловая система и система инициализации Итак, вы выбрали загрузку Linux. Загрузчик GRUB загрузит ядро, а затем передаст ему параметры и управление. Подробновесь процесс загрузки ядра рассматриваться здесь не будет. Вам достаточно знать следующее: ядру при

Безопасность

Безопасность Как и обещали разработчики, Windows 7 действительно получила новые или модернизированные средства обеспечения безопасности. Например, теперь вместо Центра безопасности появился Центр поддержки, который, в отличие от своего предшественника, контролирует

Безопасность

Безопасность Отключение предупреждения (Windows XP SP2)После установки SP2 Internet Exprlorer стал выводит предупреждающие сообщения, при просмотре html-страниц на локальном компьютере, содержащих скрипты и элементы ActiveX. Но если вы сами занимаетесь созданием подобных страниц, то

2.3.3.4 Безопасность

2.3.3.4 Безопасность Enterprise Gateway поддерживает централизованное управление пользовательскими идентификаторами (ID) и паролями, отображая их из среды INFORMIX в среду EDA/SQL. EDA/SQL Server обеспечивает безопасность путем взаимодействия с подсистемами безопасности соответствующих ОС.

Безопасность

Безопасность Безопасность сервераFirebird обеспечивает безопасность доступа пользователей к серверу с помощью идентификатора пользователя и зашифрованного пароля. Как и любой другой сервер базы данных, Firebird использует соответствующие средства защиты физического,

Безопасность Wi-Fi

Безопасность Wi-Fi При построении безопасной Wi-Fi-сети прежде всего необходимо обратить внимание на следующее:? ограничение физического доступа к сети (трудновыполнимо, однако же, если не обращать внимания на такие очевидные вещи, как "вочолкинг" – так называемые пометки

Безопасность

Безопасность На вкладке Безопасность (рис. 7.36) есть возможность настройки уровня безопасности для каждой из зон, которых четыре – Интернет, Местная интрасеть, Надежные узлы и Ограниченные узлы. Рис. 7.36. Содержимое вкладки БезопасностьДля каждой из зон безопасности

Безопасность

Безопасность Традиционно считается, что система защищена настолько, насколько защищено ее самое слабое звено, поэтому в контексте безопасности необходимо взглянуть на PKI-решение как на комплекс компонентов, имеющих разную степень защищенности. Организации критически