Пять компьютерных «страшилок», которые оказались правдой Олег Нечай

Пять компьютерных «страшилок», которые оказались правдой

Олег Нечай

Опубликовано 11 ноября 2013

Любые новейшие технологии и механизмы всегда окружал своеобразный ореол таинственности — особенно если они были не слишком понятны неспециалисту. Отсюда легенды о коварных роботах, вышедших из повиновения, радиопередачах, превращающих людей в зомби, и видеозаписях, заставляющих совершать самоубийства. В подавляющем большинстве случаев это не более чем сюжеты для дешёвых «ужастиков», однако некоторые истории, которые поначалу кажутся такими же глупыми «страшилками», на самом деле оказываются правдой. Вот лишь пять таких историй.

1. Ваша веб-камера шпионит за вами

С первым же появлением в широкой продаже компьютерных веб-камер стали циркулировать упорные слухи о том, что к любой такой камере могут подключаться злоумышленники, чтобы шпионить за ничего не подозревающим владельцем. Сегодня, когда камеры встраиваются во все ноутбуки, планшеты и смартфоны, уровень общественной паранойи вырос на порядок.

Между тем, как показала жизнь, в этой «страшилке» есть и доля истины: действительно, уязвимости в устройстве или бреши в защите из-за ошибок производителя или недостаточной квалификации пользователя в целом ряде случаев позволяют хакерам несанкционированно подключаться к веб-камерам и вести через них скрытое наблюдение. Кроме того, с помощью средств удалённого администрирования технически подготовленный злоумышленник способен полностью подчинить незащищённый компьютер своей воле, причём его владелец может даже и не догадываться об этом. Хакер может просто молча наблюдать за своими жертвами, а может и выводить на экран какие-нибудь пугающие сообщения или порнографию, открывать и закрывать лоток DVD-привода и даже выкладывать снимки из личной жизни в различных форумах.

В 2010 году 33-летний шотладский хакер Мэтью Андерсон, входящий в состав международной группы, был приговорён к 18-месячному тюремному заключению за рассылку спама, заразившего вирусами более двухсот тысяч компьютеров. Сами сообщения выглядели вполне невинно, однако если получатель открывал их, то они заражали машину вирусом, который невозможно было обнаружить в течение двух дней.

Андерсон копировал все личные файлы своих жертв, включая медицинские документы и завещания, и, конечно же, делал фотографии при помощи встроенных веб-камер. Среди файлов, обнаруженных у хакера, были снимки девочки в школьной форме, семейные фотографии матери с новорожденным в больнице и разнообразные интимные фото сексуального характера.

Некоторые хакеры идут дальше и пытаются шантажировать своих жертв угрозами обнародовать компрометирующие фотографии и документы, если те не заплатят им крупные суммы денег. Так что если вы держите свой компьютер в спальне, есть смысл закрывать веб-камеру каким-то предметами или заклеивать непрозрачной лентой. И, конечно, никогда не открывайте странные электронные письма и регулярно обновляйте антивирусные программы.

2. Компьютерные черви атакуют государства

Однако заражать компьютеры вирусами могут не только отдельные злоумышленники-кибертеррористы: это могут быть и вполне официальные государственные агентства, причём не из каких-то карикатурных стран-изгоев, а из вполне респектабельных западных демократий.

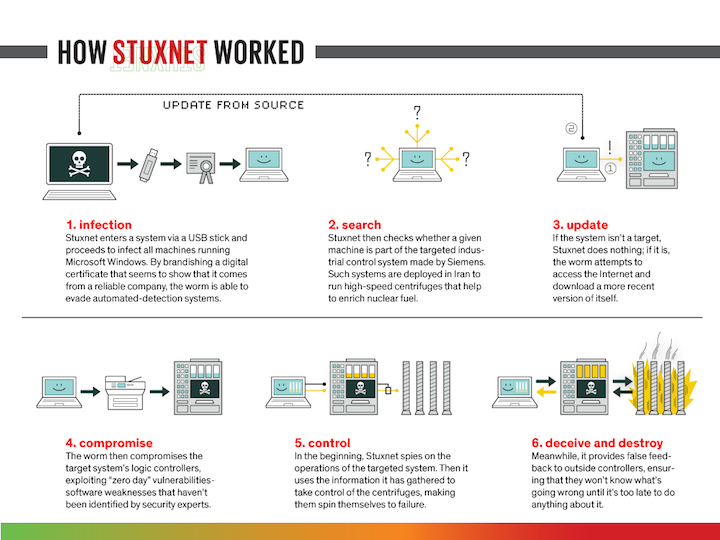

Самая скандальная на сегодня история связана с червём Stuxnet, активно применяющимся спецслужбами США примерно с 2007 года. Заслуживающие доверия источники подтверждают, что именно Stuxnet был использован для кибератак по ядерным объектам в Иране. В частности, ещё в 2010 году червь вывел из строя двигатели сотни урановых центрифуг на Бушерской АЭС, что, по мнению экспертов, сильно замедлило развитие ядерной программы Ирана. При этом для сбора сведений о компьютерных сетях страны был использован ещё один червь под названием Flame, разработанный совместно спецслужбами США и Израиля. В конце 2012 года представители Ирана обвинили эти страны в повторном использовании червей против электростанций и других промышленных объектов. При этом, как они утверждали, распространение вирусов было предотвращено благодаря принятым заранее мерам.

Черви Stuxnet и Flame, запущенные параллельно, были сконструированы таким образом, чтобы поражать только системы с определёнными характеристиками, среди которых назывались операционная система Windows и промышленное программное обеспечение фирмы Siemens, предназначенное для управления отдельными категориями оборудования. При этом на заражённой Stuxnet машине в код программ вносились такие изменения, которые изменяли или отключали целый ряд их функций.

Это была лишь самая крупная кибератака одного государства на другое, получившая широкую известность, но нет никаких сомнений в том, что в будущем число и масштабы таких атак будут только расти.

3. За вами шпионит не столько правительство, сколько отдельные сотрудники его спецслужб

Скандальные разоблачения Сноудена, «утечки» WikiLeaks, система перехвата данных интернет-компаний PRISM — сегодня уже не для кого не секрет, что у спецслужб ведущих мировых держав «под колпаком» практически всё население земного шара. Лучше всего профессиональным шпионам известны биографии людей, так или иначе пользующихся интернетом, особенно проявляющих активность в социальных сетях. Чуть меньше информации о тех, кто избегает интернета, но при этом ходит по улицам городов и ездит на автомобиле, посещает общественные места и оплачивает покупки банковскими картами.

Между тем большая часть собираемых спецслужбами данных интересует вовсе не государственные агентства: всё чаще достоянием общественности становятся случаи, когда такая информация неправомерно используется в личных целях сотрудниками этих агентств.

В сентябре 2013 года Агентство национальной безопасности США в ответ на запрос сенатора Чака Грэсли прислало доклад, в котором признаёт двенадцать выявленных отделом собственной безопасности случаев умышленного незаконного использования систем внешней разведки. При этом идёт расследование ещё двух подобных инцидентов и рассматривается необходимость изучения ещё одного случая. Шесть дел направлено в Министерство юстиции для принятия мер, хотя пока ни о каком наказании нарушителей ничего не известно.

Чаще всего речь идёт о «романтических нарушениях»: один из сотрудников АНБ установил прослушку девяти телефонных номеров, принадлежащих иностранным гражданкам, без какого-либо законного основания. Другая сотрудница разведки начала прослушивать зарубежный телефонный номер, который она обнаружила в аппарате мужа, подозревая супруга в неверности. Ещё один работник АНБ в первый же день на службе взломал шесть ящиков электронной почты, принадлежавших его бывшей подруге, мотивировав свой поступок желанием «попрактиковаться в использовании системы».

Подобными «подвигами» прославились не только американцы: в 2011 году немецкий хакерский клуб Chaos Computer Club обнародовал сведения о том, что полиция ФРГ использует для слежки за объектами специальное программное обеспечение — «троян», взламывающий веб-камеры и микрофоны компьютеров, а также способный делать скриншоты и отслеживать нажатия клавиатуры. Баварские власти признали факт использования вирусного ПО для прослушивания телефонных звонков и взлома электронной почты подозреваемых: по некоторым данным, были собраны тысячи скриншотов, свидетельствующих о криминальной деятельности граждан.

По решению Федерального конституционного суда, такие действия полиции выходят за рамки полномочий, которые предоставлены в Германии полицейским властям. А по утверждению представителей Chaos Computer Club, «полицейский червь» к тому же оставляет взломанные машины открытыми для других хакерских атак — как если бы полицейские в офлайне оставляли выбитой реальную дверь после проведения обыска.

Увы, в самих «органах» не считают подобную практику порочной — даже несмотря на то, что полученная таким способом информация не может служить доказательством в суде. И это в странах с действительно независимой судебной системой — что уж говорить о тех государствах, где «суд» занят исключительно утверждением обвинительных заключений, игнорируя все процессуальные требования.

4. Доверяя программе, мы вынуждены доверять её сомнительным создателям

Антивирусный программный пакет McAfee пользуется заслуженной популярностью во всём мире, и ему доверяют миллионы пользователей персональных компьютеров. Но если бы покупатели заинтересовались личностью создателя этой программы Джона Макафи, то они как минимум засомневались бы в его психической состоятельности. Перед приключениями Макафи (о части которых «КТ» недавно писала) меркнет даже камбоджийская эпопея г-на Полонского, адекватность которого давно вызывает сомнения.

Вкратце история такова: в ноябре 2012 года 67-летний программист и миллионер Джон Макафи, перекрасив волосы и бороду, пустился в бега по Центральной Америке, после того как полиция Белиза выразила намерение допросить его по делу об убийстве его соседа 52-летнего Грегори Фолла. Свидетели утверждали, что у соседей давно сложились неприязненные отношения, а Фолл неоднократно жаловался в полицию на Макафи из-за его привычки беспорядочно палить из ружья и агрессивного поведения принадлежащих ему собак. Через интернет Макафи заявил, что дело сфабриковано, он всегда боялся полиции и не верит утверждениям, что против него не будут применять силу, — поэтому и вынужден скрываться.

Здесь нужно упомянуть о том, что в мае 2012 года полиция Белиза (точнее, местный УБОП — Gang Suppression Unit) устроила обыск на вилле Макафи и обвинила его в сотрудничестве с организованной преступностью, производстве метамфетамина и хранении незарегистрированного оружия. Полицейские застрелили собаку бизнесмена и вытащили его из постели с 17-летней местной подругой. Впоследствии все обвинения были сняты, а сам Макафи, пытающийся синтезировать вовсе не мет, а антибиотики нового поколения, назвал причиной «наезда» нежелание финансировать избирательную кампанию некоего политика.

В декабре 2012 года скрывающийся от властей Белиза предприниматель был арестован в Гватемале за незаконный въезд в страну. Будучи в заключении, он перенёс два сердечных приступа, был переведён в больницу и попросил о политическом убежище, заявив о незаконном преследовании в Белизе. Впоследствии он утверждал, что симулировал сердечные приступы с целью дать адвокату время на подачу документов. Гватемальские власти отклонили прошение Макафи и без лишних раздумий выслали эксцентричного миллионера в США, где его встретили агенты ФБР и помогли пройти пограничный контроль. Сам Макафи при этом заявил, что счастлив вернуться на родину (хотя родился он в Великобритании), откуда был вынужден уехать из-за финансового краха в результате неудачных инвестиций и глобального кризиса. После неудачной попытки обосноваться в Белизе возвращение в США стало для него единственным выходом из ситуации. Сейчас скандальный миллионер живёт в Портленде (штат Орегон) и пишет автобиографию, а юной подруге Макафи так и не дали улететь в США. Компания McAfee с 2010 года принадлежит корпорации Intel.

5. Судный день («проблема 2000»)

У нашей последней «страшилки» счастливый конец: благодаря массе усилий огромного числа специалистов многие до сих пор убеждены в том, что «проблема 2000» («проблема Y2K») была придумана и раздута средствами массовой информации для «освоения бюджетов» и на самом деле никакой реальной опасности не представляла. В действительности проблема была самой настоящей, и если бы не оперативно разработанный и реализованный комплекс мер, последствия могли бы быть катастрофическими.

Напомним суть «проблемы 2000». Во многих компьютерных программах, написанных примерно до середины 90-х годов XX века, для представления года в датах нередко использовалось всего две последних цифры: например, дата 2 мая 1995 года записывалась как 02.05.95. При этом наступление 2000 года интерпретировалось бы такими программами как наступление 1900 года, что привело бы к непредсказуемым сбоям и даже полной неработоспособности самого разнообразного оборудования — от банкоматов до систем управления авиаполётами. Худшие сценарии описывали массовые транспортные катастрофы, отключение электричества и энергоснабжения и даже аварии на атомных электростанциях.

Благодаря усилиям миллионов программистов «Судного дня» удалось избежать, хотя отдельные случаи компьютерных сбоев всё-таки были зафиксированы. В частности, две японские атомные электростанции объявили о проблемах с оборудованием контроля радиации, перестали работать банкоматы британского банка HSBC. Некоторые принципиально важные часы для работы общественной инфраструктуры и промышленных предприятий пришлось переводить вручную.

По некоторым оценкам, на решение «проблемы 2000» в глобальном масштабе было затрачено более $300 млрд, что одни считают примером массовой истерии, раздутой прессой в интересах ИТ-компаний, а другие — образцом слаженных действий всех государств в общих интересах. Так или иначе, крупных неприятностей удалось избежать, а мелкие сбои стали свидетельством того, что проблема всё-таки существовала.

К оглавлению

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Пять способов сетевого мошенничества и как их распознать Олег Нечай

Пять способов сетевого мошенничества и как их распознать Олег Нечай Опубликовано 27 мая 2013 Мошенничество как вид деятельности существовало и будет существовать всегда, пока на свете есть человек — поскольку оно эксплуатирует такие характерные

8 самых странных компьютерных манипуляторов Олег Нечай

8 самых странных компьютерных манипуляторов Олег Нечай Опубликовано 07 декабря 2013 Для большинства из нас знакомство с компьютерной периферией ограничивается банальными клавиатурой и мышкой. Однако в мире есть множество очень странных и почти

9 специализированных поисковиков, которые по-своему лучше Google Олег Нечай

9 специализированных поисковиков, которые по-своему лучше Google Олег Нечай Опубликовано 15 ноября 2013 Google — это самая крупная и самая популярная в мире поисковая система. Ежедневно на сайтах Google, доступных примерно на 200 языках, регистрируется более 50

Пять современных сетевых хранилищ данных NAS Олег Нечай

Пять современных сетевых хранилищ данных NAS Олег Нечай Опубликовано 08 апреля 2011 года D-Link DNS-323 Бюджетный сервер NAS с двумя винчестерами, мультимедийным сервером, FTP-сервером, принт-сервером и торрент-клиентом, предназначенный для домашнего

Пять современных планшетов Олег Нечай

Пять современных планшетов Олег Нечай Опубликовано 06 декабря 2011 года Acer Iconia Tab A Series (A500/501) Дизайнеры Acer наглядно продемонстрировали, что можно создать вполне привлекательный планшет, и не копируя минималистичный образ iPad. Корпус собран

Пять проигрывателей Blu-ray Олег Нечай

Пять проигрывателей Blu-ray Олег Нечай Опубликовано 09 декабря 2011 года Panasonic DMP-BD75 Бюджетный проигрыватель Blu-ray c возможностью воспроизведения медиафайлов с внешних USB-накопителей. Ориентировочная розничная цена — 4200 рублей. Доступный

Пять игровых ноутбуков Олег Нечай

Пять игровых ноутбуков Олег Нечай Опубликовано 28 ноября 2011 года Alienware M11x Нисколько не постаревший представитель редкого типа игровых субноутбуков: эта компактная модель оснащается глянцевым экраном 11,6 дюйма с разрешением 1366х768 пикселей

Пять мультимедийных ноутбуков Олег Нечай

Пять мультимедийных ноутбуков Олег Нечай Опубликовано 28 ноября 2011 года Acer Aspire Ethos 8951G Новая серия мультимедийных ноутбуков премиум-класса Aspire Ethos выделяется дизайном: крышка компьютера выполнена из текстурированного матового сплава

8 интернет-сервисов, которые можно использовать офлайн Олег Нечай

8 интернет-сервисов, которые можно использовать офлайн Олег Нечай Опубликовано 28 января 2014 Несмотря на практически повсеместное распространение сотовой связи и беспроводных сетей Wi-Fi, даже в ближайшем Подмосковье всё ещё встречаются «мёртвые

Пять простых советов по вводу текстов на сенсорных экранах Олег Нечай

Пять простых советов по вводу текстов на сенсорных экранах Олег Нечай Опубликовано 28 января 2014 Все владельцы смартфонов и планшетов знают, что набирать сообщения на экранной клавиатуре далеко не так удобно, как на обычной компьютерной. Это

8 самых странных компьютерных симуляторов Олег Нечай

8 самых странных компьютерных симуляторов Олег Нечай Опубликовано 12 февраля 2014 У всех свои странности, и то, что для кого-то кажется совершенно естественным и нормальным, иному непременно представляется абсолютно безумным. И мир компьютерных

8 странных футуристических предсказаний, которые так и не сбылись Олег Нечай

8 странных футуристических предсказаний, которые так и не сбылись Олег Нечай Опубликовано 29 апреля 2014 Не секрет, что представления людей о будущем вовсе не сводятся к летающим капсулам или колониям на Луне, но, наверное, нам никогда не надоест потешаться над тем, какой

Пять главных бизнес-моделей продажи цифровой музыки Олег Нечай

Пять главных бизнес-моделей продажи цифровой музыки Олег Нечай Опубликовано 18 сентября 2013 Восемнадцатого сентября 2013 года Apple наконец-то запускает долгожданный потоковый сервис iTunes Radio: бесплатное веб-радио станет частью мобильной операционной

Пять простых способов зайти на заблокированные сайты Олег Нечай

Пять простых способов зайти на заблокированные сайты Олег Нечай Опубликовано 31 июля 2013 Первого августа 2013 года на территории России вступает в силу печально известный «Закон против интернета», позволяющий с подачи правообладателей и на

10 сетевых задач, которые можно выполнить, никуда не залогиниваясь Олег Нечай

10 сетевых задач, которые можно выполнить, никуда не залогиниваясь Олег Нечай Опубликовано 24 апреля 2014 С выявлением очередной опасной сетевой уязвимости (Heartbleed) стало предельно ясно, что никакие логины и пароли не гарантируют нам абсолютной

Пять видов транспорта, которые изменятся до неузнаваемости, перейдя на солнечную энергию Олег Нечай

Пять видов транспорта, которые изменятся до неузнаваемости, перейдя на солнечную энергию Олег Нечай Опубликовано 26 августа 2013 Потребление электроэнергии в мире неуклонно нарастает: по прогнозам, в ближайшее десятилетие его объёмы удвоятся.