Винт или кошелёк: чем объяснить беспрецедентный всплеск вирусов-вымогателей Евгений Золотов

Винт или кошелёк: чем объяснить беспрецедентный всплеск вирусов-вымогателей

Евгений Золотов

Опубликовано 15 января 2014

Состязание между вирусописателями и антивирусной индустрией обычно идёт на равных, но в последние месяцы случился заметный перекос в пользу первых. Всю осень и начало зимы в мире бушевала эпидемия вируса-вымогателя CryptoLocker, а сейчас эксперты предупреждают, что даже этот — сам по себе беспрецедентный — всплеск компьютерной заразы может померкнуть на фоне нового, который обрушится на наши головы в наступившем году. И это не все плохие новости. Пожалуй, хуже всего то, что «удача», улыбнувшаяся авторам CryptoLocker, неслучайна. Есть минимум одно объективное обстоятельство, играющее злоумышленникам на руку. И противопоставить ему ленивому среднестатистическому пользователю в общем-то нечего.

Говорят, новое — хорошо забытое старое, и CryptoLocker не исключение. Специалисты определяют эту и ей подобные программы как ransomware (от английского ransom — выкуп): класс вредоносного софта, известный уже минимум четверть века. Схема проста как три копейки. Попав на компьютер, вирус шифрует всё подряд или часть файлов обратимым алгоритмом (либо как-то ещё ограничивает доступ к хранящейся на машине информации), после чего выдвигает требование о выкупе: скажем, триста долларов в течение двух суток или можете навсегда о файлах забыть! И хорошо, если «в заложники» попали сейвы игрушек или коллекция порно. Но с тем же успехом жертвами могут стать (и становятся) компании, госпитали, правоохранительные органы. Кстати, чтобы жертва не вздумала обратиться за помощью, её обычно припугивают — намекая, что на персоналке обнаружено что-нибудь компрометирующее (вроде детской порнографии). Всё. Профит.

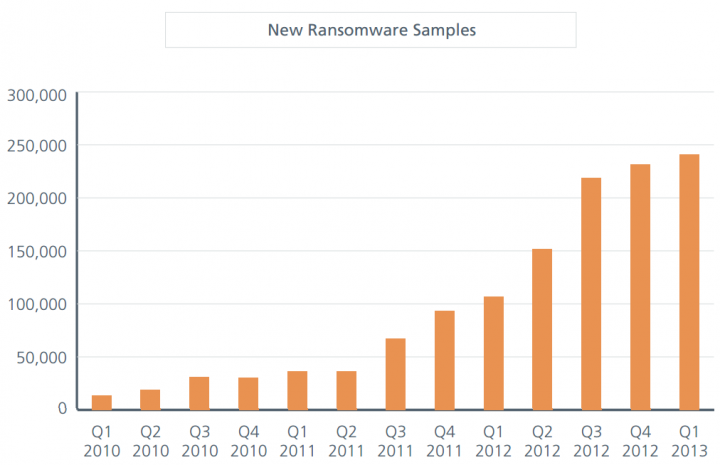

Это динамика подтверждённых случаев заражения ransomware на начало прошлого года по данным Intel Security (в прошлом McAfee). Даже без CryptoLocker впечатляет.

Согласно устоявшейся легенде, первые случаи заражения такими вирусами были отмечены ещё в конце 80-х годов. Тогда вирус AIDS, распространявшийся через почтовые интернет-конференции под видом информационного буклета про СПИД, прописывался в AUTOEXEC.BAT и спустя какое-то количество перезагрузок устраивал на винчестере (обратимый) хаос и требовал двести долларов выкупа. Эта цифра вообще обладает какой-то мистической привлекательностью для авторов ransomware: просить меньше они, видимо, считают недостойным, а больше — стесняются.

К счастью для пострадавших, шифрование оказалось ерундовым и вернуть документы можно было своими силами, запустив «лечилку». Но лиха беда начало. Вместе со всем компьютерным миром вирусописаки открыли для себя стойкое крипто, и ко второй половине нулевых снятие шифра без обращения к авторам вирусов-вымогателей стало невозможным. Заразился — плати или прощайся с данными. Правда, и не факт, что после выплаты файлы дешифруют.

Традиционно ransomware составляло лишь незначительную долю в общей массе цифровой заразы, но в последние два года ситуация неожиданно изменилась. Антивирусные вендоры (McAfee, Symantec) констатируют резкое увеличение популярности вымогательского софта, с ростом зафиксированных случаев заражения в разы год к году. А своеобразной кульминацией стал уже знакомый вам CryptoLocker.

На компьютер он попадает древним как мир способом (аттач к электронному письму; хотя один из вариантов уже умеет инфицировать флешки), а попав, генерирует уникальную пару 2048-битных RSA-ключей, которые и использует для шифрования выбранных файлов (документы всех сортов на локальных и сетевых накопителях). Необходимый для расшифровки ключик переправляется к авторам вируса — и они готовы представить его за разумное вознаграждение. Что-то вроде трёх сотен долларов в первые трое суток и значительно больше впоследствии.

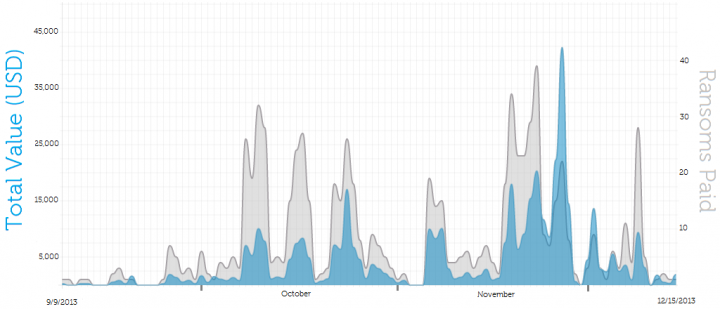

Конечно, платит не каждый, но это и не обязательно. По оценкам Dell и Symantec, раскошеливаются от полпроцента до трёх подхвативших инфекцию пользователей, но, принимая во внимание беспрецедентно большое число заражений (порядка четверти миллиона, хоть и это, как вы понимаете, цифра ориентировочная), на хлеб с маслом и икрой авторам вируса хватает.

Но что же случилось, как объяснить неожиданный всплеск популярности вирусов-вымогателей? Причина на поверхности: появился простой инструмент, способный гарантировать анонимность денежных переводов. Криптовалюта! Ведь как было до недавних пор? Чтобы перечислить деньги, приходилось прибегать к банковскому переводу, платным СМС, звонкам на премиальную линию. Установить личность преступников здесь тривиально. Однако новая волна ransomware эксплуатирует криптовалюту — прежде всего Bitcoin. Тут уже не нужны никакие привязки к офлайну, деньги можно собирать быстро и абсолютно анонимно. Вот так авторы CryptoLocker и насобирали (по разным оценкам) от нескольких тысяч до сорока тысяч BTC, что по текущему курсу близко к сорока миллионам долларов США. А ведь даже намёка на то, кто стоит за этой аферой, у правоохранительных органов нет. Кое-кто уже называет такую схему идеальным преступлением.

Выплаты авторам Cryptolocker (по версии Dell Secureworks).

Справедливости ради стоит отметить, что эксперты усматривают и другие вероятные причины всплеска ransomware. Например, появление криминальных сервисов по незаметной дистанционной установке программного обеспечения на инфицированные персоналки. Но этот довод только укрепляет криптовалютный аргумент. И специалисты со страхом ждут начала продаж на чёрном рынке PowerLocker — фактически конструктора, с помощью которого каждый желающий сможет по-быстрому сваять собственный вирус-вымогатель.

Противостоять ransomware можно, но значительно сложнее, нежели обычным вирусам. Да, тот же CryptoLocker распознаётся всеми популярными антивирусными программами, но что проку от удаления его с компьютера, если документы уже зашифрованы? А работать вирусы-вымогатели обычно начинают сразу же после заражения, так что времени на обновление антивирусных баз не остаётся — и каждый новый образчик такой заразы неизбежно собирает свою чёрную дань.

Эффективнее всего профилактика. Стоит помнить базовые правила цифровой гигиены — и прежде всего регулярно делать резервные копии: это минимизирует ущерб, даже если никакие другие защитные меры не предпринимались. На предприятии необходимы проверенные средства обнаружения проникновений и оперативная изоляция инфицированных узлов от сети. Но спецы по компьютерной безопасности призывают ещё и помнить об общем благе: заплатите выкуп — профинансируете эволюцию ransomware. А значит — ни копейки, ни битцента мошенникам! Или вымогательство быстро станет обязательной частью функционала каждого компьютерного вируса.

Впрочем, к тому всё и идёт...

В статье использована иллюстрация Keith Hall.

К оглавлению

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Мобильник выдохся. Что дальше? Евгений Золотов

Мобильник выдохся. Что дальше? Евгений Золотов Опубликовано 10 января 2014 В физике есть понятие насыщенного раствора. Это точка, по достижении которой увеличивать концентрацию — например, сахара в кружке чая — простым добавлением реагента уже

4K? Всё ещё слишком рано! Евгений Золотов

4K? Всё ещё слишком рано! Евгений Золотов Опубликовано 06 декабря 2013 Если только вы не обретаетесь на забытом богом острове в Тихом океане (как там «Инмарсат», не тормозит?), то готов ручаться, уже задумывались над тем, как защитить близких от страшной

Спасение от вирусов — дело рук самих вирусов

Спасение от вирусов — дело рук самих вирусов Автор: Дмитрий ГуцДмитрий в настоящее время занимается разработкой антивируса, учитывающего, по его мнению, многие из высказанных ниже положений. Как только антивирус будет готов, мы протестируем его и расскажем о

Забудьте о Microsoft, она проиграла! Евгений Золотов

Забудьте о Microsoft, она проиграла! Евгений Золотов Опубликовано 21 января 2014 Когда сравниваешь тёплое с мягким, всегда можно отыскать плоскость, в которой такое сравнение окажется полезным. Вот вчера речь шла о совершенно разных категориях цифрового

BlackBerry всё Евгений Золотов

BlackBerry всё Евгений Золотов Опубликовано 24 сентября 2013 «Когда умирают тираны, в первый момент наступает замешательство: возможно ли это, неужто и они состоят из смертных молекул?»Это сказано про человека, не про компанию. Но именно эти слова

Apple и её «чудеса» Евгений Золотов

Apple и её «чудеса» Евгений Золотов Опубликовано 25 марта 2014 После возвращения Стива Джобса в Apple, у этой компании появилось странное свойство «особого качества». Попросту говоря, её продукции приписывали (и продолжают по сей день) чудесные свойства,

XP: обратный отсчёт Евгений Золотов

XP: обратный отсчёт Евгений Золотов Опубликовано 24 марта 2014 Две недели остаётся до «официальной отставки» Windows XP — и по мере того, как утекают последние часы и сутки, ситуация обретает ощутимый драматический оттенок. 8 апреля 2014 года Microsoft

Ода красивому коду Евгений Золотов

Ода красивому коду Евгений Золотов Опубликовано 04 апреля 2014 0 Какой красивый код!10 Пусть тот, кто устал от этой фразы, первым бросит в меня камень. Это редкая и наверное самая ценная похвала, какой только может удостоиться программист. Деньги?

До свидания, BlackBerry, и — прощай? Евгений Золотов

До свидания, BlackBerry, и — прощай? Евгений Золотов Опубликовано 19 августа 2013 Вот уже неделя как канадский мобильный гигант BlackBerry выставлен на продажу. Теперь это не слухи и не домыслы досужих аналитиков: внутри компании организован комитет по «поиску

Смартфон за $20: а что хорошего? Евгений Золотов

Смартфон за $20: а что хорошего? Евгений Золотов Опубликовано 08 мая 2014 Смартфон шагает по планете. Пусть из каждых шести землян, пользующихся мобильной связью, пока лишь двое (по самым смелым оценкам — больше трёх) делают это с помощью смартфонов — с

Аркаим: искусство вспоминать Евгений Золотов

Аркаим: искусство вспоминать Евгений Золотов Опубликовано 06 мая 2014 Эти праздники мы с друзьями (девчатами из «Яндекса»: да, я везунчик) провели в поездке по Южному Уралу — и большую часть времени потратили на Аркаим. По загадочности, количеству

Тоска по аналОгу Евгений Золотов

Тоска по аналОгу Евгений Золотов Опубликовано 11 апреля 2014 Признаться, до этой весны я не думал, что однажды снова возьму в руки «винил». Последние грампластинки домашней коллекции отправились на помойку где-то во второй половине 90-х, но прошло

Желаете знать свою ДНК? А вы уверены? Евгений Золотов

Желаете знать свою ДНК? А вы уверены? Евгений Золотов Опубликовано 10 апреля 2014 Каждый прорыв в науке и технике не только открывает новые перспективы, но и ставит новые вопросы нравственного плана. Вспомните, как мучились учёные, подарившие людям

Читалки: перевёрнутая страница Евгений Золотов

Читалки: перевёрнутая страница Евгений Золотов Опубликовано 11 января 2013 года В новогоднем сумасшествии с десятками миллионов подаренных планшеток и смартфонов (см. "Новая жизнь старого железа" и "Загадочный дефект Galaxy S III") есть ещё один момент,

Антивирус мёртв. Что делать? Евгений Золотов

Антивирус мёртв. Что делать? Евгений Золотов Опубликовано 12 мая 2014 Борьба с компьютерными вирусами и цифровой заразой вообще — тема особая. Это непрекращающееся состязание меча и щита в его наивысшей технологической форме. Для широкой публики

Балмер всё Евгений Золотов

Балмер всё Евгений Золотов Опубликовано 26 августа 2013 Стив Балмер уходит из Microsoft. Честно, думали ли вы дожить до этого дня? Стив оставит пост CEO и компанию в течение следующих двенадцати месяцев, как только для него будет подобран достойный