Приложение В Соответствие правил во втором и третьем изданиях

Приложение В

Соответствие правил во втором и третьем изданиях

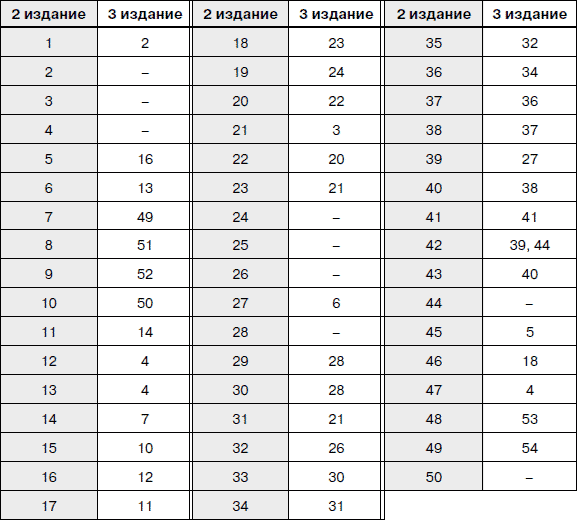

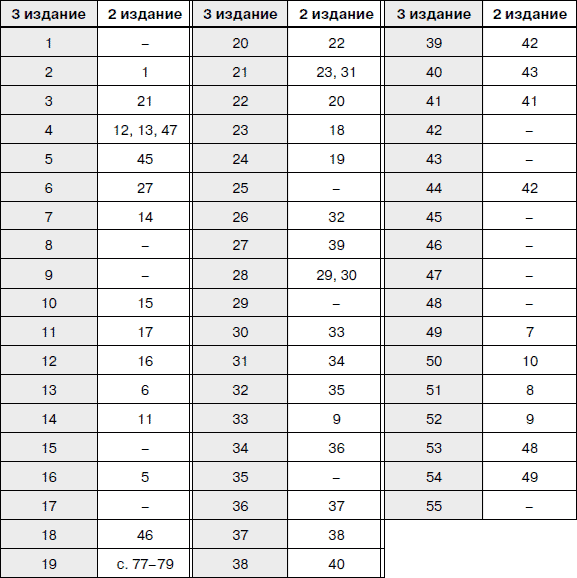

Третье издание «Эффективного использования C++» во многом отличается от второго, так как содержит много новой информации. Однако большая часть материала из второго издания осталась и в третьем, хотя часто и в измененной форме или последовательности. В приведенной ниже таблице показано, в каких правилах третьего издания можно найти информацию из второго издания, и наоборот.

В таблице приведено соответствие информации, но не текст. Например, идеи из правила 39 второго издания («Избегайте приведения типов вниз по иерархии наследования») теперь перенесены в правило 27 («Не злоупотребляйте приведением типов»), несмотря на то что текст и примеры в третьем издании совершенно новые. Вот более содержательный пример: во втором издании есть правило 18 («Стремитесь к таким интерфейсам классов, которые будут полными и минимальными»). Одним из основных выводов этого правила было то, что функции, которым не нужен специальный доступ к закрытым частям класса, не должны быть его членами. В третьем издании тот же вывод обосновывается другими (более серьезными) причинами, поэтому правилу 18 соответствует в третьем издании правило 23 («Предпочитайте функциям-членам функции, не являющиеся ни членами, ни друзьями класса»), хотя единственное, что объединяет эти два правила, – общность выводов.

Второе издание в третьем

Третье издание во втором

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Изменения в третьем издании

Изменения в третьем издании Наряду со значительным обновлением и реорганизацией по сравнению с первыми двумя изданиями, в третьем издании добавлен обширный объем нового материала. Это издание призвано решать следующие задачи:• Охватить новые возможности, появившиеся

10.14 Соответствие требованиям разработчика

10.14 Соответствие требованиям разработчика Текущий стандарт TCP требует, чтобы реализации твердо придерживались процедуры медленного старта при инициализации соединения и использовали алгоритмы Керна и Джекобсона для оценки тайм-аута повторной отправки данных и

О втором издании

О втором издании Все меняется, и Ruby — не исключение. Я пишу это введение в 2006 году, когда с момента выхода первого издания прошло уже почти пять лет. Настало время для обновления.В это издание внесено немало исправлений и добавлено много нового материала. Прежняя глава 4

14.5. Проверка документа XML на соответствие определению DTD

14.5. Проверка документа XML на соответствие определению DTD ПроблемаТребуется проверить документ XML на соответствие DTD.РешениеИспользуйте библиотеку Xerces с парсером SAX2 (простой программный XML-интерфейс) или с парсером DOM.Для проверки документа XML при использовании SAX2 получите

14.6. Проверка документа XML на соответствие схеме

14.6. Проверка документа XML на соответствие схеме ПроблемаТребуется подтвердить соответствие документа XML схеме, представленной в рекомендациях XML Schema 1.0.РешениеИспользуйте библиотеку Xerces совместно с программным интерфейсом SAX2 или с парсером DOM.Подтверждение

Соответствие между типами библиотеки базовых классов .NET, C# и CIL

Соответствие между типами библиотеки базовых классов .NET, C# и CIL В табл. 15.4 показано соответствие между типами базовых классов .NET и ключевыми словами C#, а также между ключевыми словами C# и командами CIL. Там же представлены сокращенные обозначения констант, используемые для

3.1. Модель данных и ее соответствие модели процессов

3.1. Модель данных и ее соответствие модели процессов Функциональная модель BPwin является основой для построения модели данных. Действительно, не имея информации о том, как работает предприятие, бессмысленно строить модель данных. Для построения модели данных удобно

Приложение А. Соответствие между 19 смертными грехами и «10 ошибками» OWASP

Приложение А. Соответствие между 19 смертными грехами и «10 ошибками» OWASP В январе 2004 года организация «Открытый проект по безопасности Web–приложений» (Open Web Application Security Project – OWASP) опубликовала документ, озаглавленный «Десять самых критичных уязвимостей Web–приложений»

Размещение вакансий в печатных изданиях через Интернет

Размещение вакансий в печатных изданиях через Интернет С помощью Интернета можно публиковать объявления о наличии вакансий не только в различных интернет-ресурсах, но и в ряде печатных изданий. Для этого достаточно зайти на сайт печатного издания и заполнить имеющуюся

А.2.6.3 Соответствие (Conformance)

А.2.6.3 Соответствие (Conformance) Атрибуты программного обеспечения, которые заставляют программу подчиняться стандартам или соглашениям, относящимся к

2.7. Проверяем соответствие реальных параметров ПК заявленной конфигурации

2.7. Проверяем соответствие реальных параметров ПК заявленной конфигурации Внимание! Материал данного раздела предусматривает наличие минимальных навыков работы с компьютером. Если у вас таковых нет, можете смело его пропустить — когда прочитаете несколько следующих

Полное соответствие

Полное соответствие Завершая обсуждение ковариантности, полезно понять, как общий метод можно применить к решению достаточно общей проблемы. Метод появился как результат Кэтколл-теории, но может использоваться в рамках базисного варианта языка без введения новых

Раскаяние Обамы, или Чем кореша в третьем колене отличаются от корешей во втором Сергей Голубицкий

Раскаяние Обамы, или Чем кореша в третьем колене отличаются от корешей во втором Сергей Голубицкий Опубликовано 27 января 2014 17 января 2014 года президент США Барак Обама обнародовал два документа — «Докладную записку о радиоэлектронной разведке»