Каждому проекту своя методология

Каждому проекту своя методология

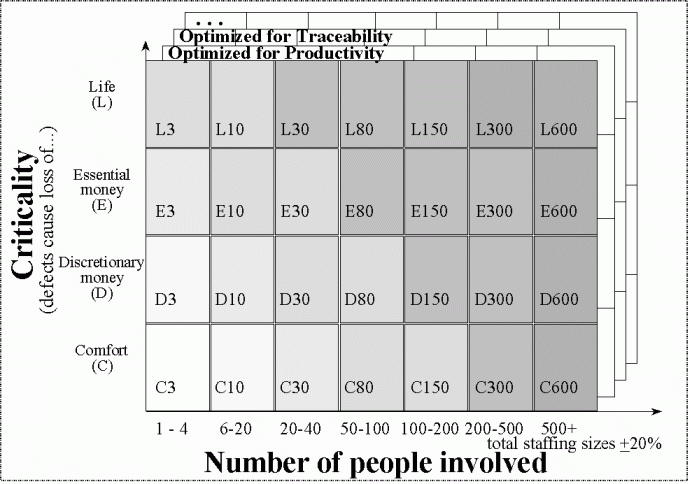

В предыдущих разделах статьи мы уже показали, что существует множество различных методологий (и это совершенно естественно) - см. рис. 5. Все они отличаются друг от друга с точки зрения количества занятых в проекте людей, критичности проекта, приоритетов и, возможно, философии разработчиков.

Рисунок 5. Методологии, организованные по принципу люди х критичность х приоритетность.

На рисунке 5 вы видите семь возможных размеров проекта и четыре зоны его критичности. Такое деление достаточно условно, хотя и правдоподобно - мой опыт подсказывает, что именно такие показатели свидетельствуют о необходимости изменения характера методологии, применяемой в проекте. Каждой ячейке схемы может одновременно соответствовать сразу несколько различных методологий. Выбор будет зависеть от предпочтений спонсоров проекта - ставят ли они на первое место производительность, обозреваемость, повторяемость или корректность процесса. "Размер" методологии растет по мере приближения к правой стороне схемы (больше людей, больше коммуникационных элементов в методологии), а "плотность" - к верхней ее части (более строгий контроль). Согласно Принципу 3, чем правее или выше, тем больше стоимость разработки проекта, поэтому те, кто озабочен экономической стороной вопроса, должны постараться разместить свой проект как можно левее и ниже. Бывают ситуации, когда прочие стимулы, например, престиж руководителя проекта или безопасность собственной карьеры, могут заставить вас считать проект "более значительным и критичным", даже если это приведет к увеличению стоимости разработок.

Самое замечательное, что эта схема действительно приблизительно соответствует реальному положению дел. Мы можем сосчитать количество занятых в проекте людей, обсудить его критичность и приоритеты. Используя описанные выше принципы, мы можем принять некие базовые решения относительно того, какую методологию следует использовать в данном конкретном проекте. В конце концов, все остальное решают личные предпочтения. Ниже я приведу несколько примеров из личного опыта и расскажу, как мне самому удавалось применять эти идеи и принципы на практике.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Подкастинг: личная радиостанция – каждому!

Подкастинг: личная радиостанция – каждому! Последние несколько лет развитие Интернета имеет тенденцию к популяризации общественных сервисов: блогов, социальных сервисов, а также различных инструментов коммуникации. Совсем недавно в Сети появился еще один новый сервис

Методология и ее автор

Методология и ее автор "Любая методология основывается на страхе", - написал как-то Кент Бек в одном из обсуждений методологий. Поначалу это замечание показалось мне малозначительным, но потом я понял, что в большинстве случаев, оно совершенно справедливо. Каждый элемент

7.1. Каждому – свой шесток

7.1. Каждому – свой шесток Один умный человек как-то сказал: «Большинство компьютерных вирусов ходит на двух ногах и пользуется двумя руками». И правда, сам пользователь может нанести компьютеру огромный урон. Вернее, раньше мог. В Vista предусмотрена довольно надежная

Замечания по Проекту Языка

Замечания по Проекту Языка Существенным критерием при разработке языка была простота. Там, где возникал выбор между упрощением руководства по языку и другой документации и упрощением компилятора, выбиралось первое. Огромное значение также предавалось совместимости с C,

ИНТЕРНЕТ: Каждому свое

ИНТЕРНЕТ: Каждому свое Автор: Родион НасакинВ новогоднем номере «КТ» мы составляли рейтинги самых примечательных событий 2006 года. В своей версии хит-парада я тогда отметил первое заседание Форума по управлению Интернетом, состоявшееся в Греции. Участники мероприятия

Каждому по поиску

Каждому по поиску Автор: Янковский, РоманНаступившая эпоха Web 2.0 затронула и поисковики. Один за другим появляются различные специализированные поисковые системы (например, scholar.google.com, google.com/codesearch, koders.com и др.). В этой статье автор хотел бы поделиться впечатлениями о

ГЛАВА 12 Методология AcceleratedSAP

ГЛАВА 12 Методология AcceleratedSAP В этой главе представлена новаторская методология внедрения, которую компания SAP разработала для сокращения длительности проектов внедрения в сравнении с методологией процедурной модели R/3 (см. раздел «Методологии внедрения SAP» в главе 5).

Методология проведения теста

Методология проведения теста Напомним, что качество эвристики определяется способностью антивируса распознавать модифицированный вредоносный код. Фактически, эвристика предполагает обнаружение вируса, которого нет в базах: по специальным алгоритмам и некоторым

Каждому – свой шесток

Каждому – свой шесток Один умный человек как-то сказал: «Большинство компьютерных вирусов ходит на двух ногах и пользуется двумя руками». И правда, пользователь может нанести компьютеру огромный урон. Вернее, раньше мог. В Vista предусмотрена довольно надежная защита от

Глава 4 Методология

Глава 4 Методология В этой главе обсуждаются следующие темы: • Суть методологии исследования уязвимости • Значение экспертизы исходного текста программы • Технологии реинжиниринга • Тестирование методом «черного ящика» · Резюме · Конспект · Часто задаваемые вопросы

12.4. МЕТОДОЛОГИЯ УПРАВЛЕНИЯ ПРОЕКТОМ

12.4. МЕТОДОЛОГИЯ УПРАВЛЕНИЯ ПРОЕКТОМ Взаимодействие в команде. Ответственность за проект несет разработчик, а не начальник отдела. Начальники являются членами команды — последнее слово в некоторых важных вопросах принадлежит им. Однако на самом деле проектом управляет

12.7. АНАЛИЗ ТРЕБОВАНИЙ К ПРОЕКТУ

12.7. АНАЛИЗ ТРЕБОВАНИЙ К ПРОЕКТУ Одно подключение к процессу разработки требуемых лиц с обеих сторон не приведет к созданию полноценного документа, описывающего задачу. Важно сохранить простоту процесса анализа требований и избегать обдумывания, как будет реализована

Ноутбук — каждому школьнику?

Ноутбук — каждому школьнику? На самой большой в Германии ярмарке образования — Didacta — предлагаются многочисленные цифровые СМИиК для школьников. Целый ряд фирм специально для школьников выпускает ноутбуки, оснастка которых весьма похожа на обеспечение обычных