Глава 17 Настройка защиты системы

Глава 17

Настройка защиты системы

Операционная система обладает множеством механизмов, которые обеспечивают ее стабильность и устойчивость к разным сбоям и неполадкам. Одним из них является механизм работы с точками восстановления операционной системы (подробнее о точках восстановления читайте в главе 21).

Операционная система способна создавать любое количество точек восстановления, что рано или поздно может привести к полному заполнению жесткого диска и сделать невозможной работу операционной системы и выполнение программ. По этой причине параметры защиты системы, в том числе и работу с точками восстановления, можно настраивать.

Чтобы получить доступ к параметрам защиты системы, необходимо открыть Панель управления и запустить механизм Система (см. рис. 16.11).

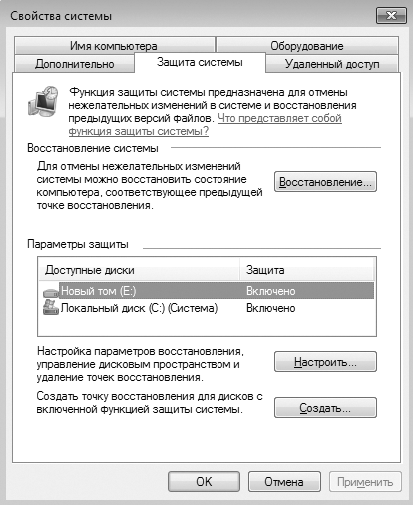

В результате откроется окно свойств системы, содержащее несколько вкладок с разной информацией и механизмами настройки. Нас интересует содержимое вкладки Защита системы (рис. 17.1).

Рис. 17.1. Содержимое вкладки Защита системы

На этой вкладке содержится информация, касающаяся защиты и восстановления системы, в частности связанная с возможностью создания точек восстановления.

Что касается механизма создания точек восстановления системы, то он работает только с теми разделами диска и сохраняет данные только тех разделов диска, для которых включена защита системы. Состояние соответствующего параметра отображается в списке рядом с названиями разделов диска или дисков. В нашем случае в списке находятся два раздела диска и у каждого параметр Защита имеет значение Включено.

Таким образом, это означает, что при наступлении времени создания точки восстановления системы в этом процессе будут задействованы все имеющиеся разделы диска. При этом чем больше размер разделов, тем больше места потребуется для хранения точки восстановления.

Теперь представьте себе ситуацию, что у вас установлен жесткий диск объемом 750 Гбайт и на нем находится не два, а четыре раздела, при этом объем диска более или менее равномерно распределен между этими разделами, а в некоторых разделах диска, кроме системного, находится информация, важность которой абсолютно некритична, например коллекция фильмов, музыкальные сборники и архивы программ. Кроме того, точка восстановления захватывает только системные файлы, системный реестр и файлы типа «документ». Если же в разделе диска ничего из приведенного списка нет, не имеет смысла вообще использовать защиту данных на нем, тем более что для этих целей система резервирует определенный объем места.

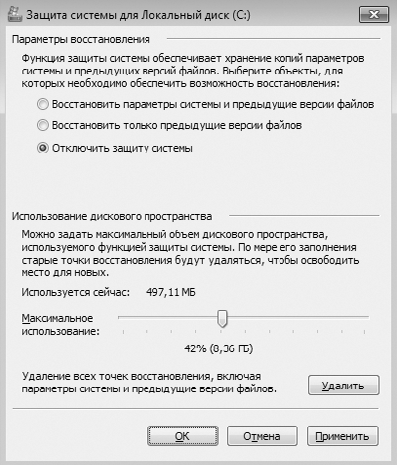

Итак, мы пришли к тому, что необходимо каким-то образом исключить некоторые разделы диска из процесса создания точек восстановления. Сделать это достаточно просто. Выделите в списке раздел, который нужно исключить из архивирования, и нажмите кнопку Настроить. Появится окно, показанное на рис. 17.2.

На выбор пользователя предоставлено три варианта защиты системы.

? Восстановить параметры системы и предыдущие версии файлов. Если выбрать этот вариант защиты, то в создаваемую точку восстановления операционной системы будет включен не только текущий системный реестр, но и файлы данных из указанных разделов. В этом случае размер точки восстановления будет максимальным.

? Восстановить только предыдущие версии файлов. В данном случае в архив будет включено все, кроме системного реестра. Размер точки восстановления будет большим, но не таким, как в максимальном варианте защиты.

? Отключить защиту системы. При этом варианте защита выбранного раздела будет отключена совсем, и если потребуется восстановление операционной системы, то данные в указанном разделе не будут восстановлены.

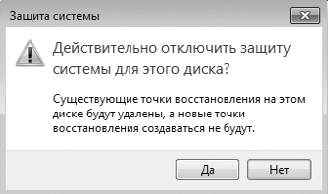

Как видите, выбирая то или иное положение переключателя, вы тем самым регулируете размер архива, создаваемого системой. Для максимальной экономии места на жестком диске можно отключить защиту раздела, тем более если на нем ничего полезного не находится. Если выбран этот вариант, то после нажатия кнопки ОК появится окно с предупреждением, что все созданные точки восстановления операционной системы будут удалены и далее создаваться не будут (рис. 17.3).

Рис. 17.2. Настраиваем систему защиты

Рис. 17.3. Предупреждение системы

Если вы все же решили, что защита системы должна быть задействована для всех разделов, но в то же время хочется, чтобы архивы точек доступа занимали меньше места, можно уменьшить общий объем диска, отводимый для хранения всех точек доступа. Для этого используется ползунок в нижней части окна, показанного на рис. 17.2. Под ползунком отображается объем, который отводится для хранения точек доступа, а над ползунком – текущий использованный объем. Потянув ползунок влево, вы можете уменьшить общий объем архивов до того предела, какой вам покажется достаточным для их хранения.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

4.2. Архитектура корпоративной системы защиты информации

4.2. Архитектура корпоративной системы защиты информации Основной задачей при создании защищенной инфраструктуры компании (см. рис. 4.1) является реализация надежного контроля доступа на уровне приложений и сети в целом. При этом логический контроль доступа на уровне сети

4.3. Настройки основных компонент системы защиты компании

4.3. Настройки основных компонент системы защиты компании 4.3.1. Настройки пограничных маршрутизаторовПограничные маршрутизаторы являются первой линией защиты. Для создания технических настроек использовались руководства Агентства национальной безопасности США: NSA/SNAC

Глава 8 Настройка и обслуживание системы

Глава 8 Настройка и обслуживание системы • Панель управления• Параметры и производительность системы• Установка оборудования. Диспетчер устройств• Проверка и дефрагментация жесткого диска• Восстановление системы после сбоевЗаключительная глава книги посвящена

Глава 4. Расширение возможностей и тонкая настройка системы

Глава 4. Расширение возможностей и тонкая настройка системы В предыдущих главах мы рассматривали пользовательские настройки, которые хорошо документированы и разрешены к использованию. Все описываемые параметры находились в разделе HKEY_CURRENT_USER , который доступен для

9.2.3.2 Обработка прерываний по отказу системы защиты

9.2.3.2 Обработка прерываний по отказу системы защиты Вторым типом отказа, встречающегося при обращении к странице, является отказ системы защиты, который означает, что процесс обратился к существующей странице памяти, но судя по разрядам, описывающим права доступа к

Особенности системы защиты данных в InterBase

Особенности системы защиты данных в InterBase Легкость и доступность информации, которые принесли с собой компьютерные технологии, имеют и свою обратную сторону - использование компьютеров резко обострило проблемы сохранности и конфиденциальности данных. Информация,

Глава 31 Настройка системы на особенности учета

Глава 31 Настройка системы на особенности учета Перед началом работы необходимо настроить основные параметры программы. Выберите для этого полный интерфейс конфигурации командой Сервис ? Переключение интерфейса ? Полный интерфейс.• Установка рабочей даты• Ввод

Глава 3 Настройка системы после установки

Глава 3 Настройка системы после установки Все конфигураторы Ubuntu делятся на две группы: конфигураторы, изменяющие параметры только текущего пользователя, и конфигураторы, изменяющие общесистемные параметры. Первые конфигураторы находятся в меню Система | Параметры, а

1. СУЩНОСТЬ И ЗАДАЧИ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

1. СУЩНОСТЬ И ЗАДАЧИ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ 1.1. Подходы к проектированию систем защиты информацииБытует мнение, что проблемы защиты информации относятся исключительно к информации, обрабатываемой компьютером. Это, по-видимому, связано с тем, что

2. МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

2. МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ 2.1. Методология защиты информации как теоретический базис комплексной системы защиты информацииГлавная цель создания СЗИ — достижение максимальной эффективности защиты за счет одновременного

7. ТЕХНОЛОГИЧЕСКОЕ ПОСТРОЕНИЕ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

7. ТЕХНОЛОГИЧЕСКОЕ ПОСТРОЕНИЕ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ 7.1. Общее содержание работСистема защиты информации характеризуется большим числом взаимодействующих между собой средств и многофункциональным характером решаемых с ее помощью задач.Чтобы такая

8. КАДРОВОЕ ОБЕСПЕЧЕНИЕ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

8. КАДРОВОЕ ОБЕСПЕЧЕНИЕ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ 8.1. Подбор персоналаБольшинство систем не может функционировать без участия человека, что является верным и для комплексных систем ЗИ. Группа обеспечения таких систем, с одной стороны, ее необходимый элемент,

Глава 4 УСТАНОВКА И НАСТРОЙКА СИСТЕМЫ

Глава 4 УСТАНОВКА И НАСТРОЙКА СИСТЕМЫ В предыдущей главе подробно рассматривалась информация о передаче данных со спутника на спутниковую антенну пользователя, было описано, какое оборудование необходимо для сборки системы просмотра спутниковых каналов, кроме того,

Глава 5 Предварительная настройка системы

Глава 5 Предварительная настройка системы ? Настройка видеорежима.? Шрифты.? Оформление и хранитель

Глава 8 Настройка и обслуживание системы

Глава 8 Настройка и обслуживание системы ? Урок 8.1. Панель управления Windows Vista. Управление учетными записями пользователей? Урок 8.2. Средства безопасности Windows Vista? Урок 8.3. Установка и настройка оборудования? Урок 8.4. Устранение проблем в работе WindowsЛюбой пользователь