Функциональный план действий по отражению негативной информационной атаки в Интернете

Функциональный план действий по отражению негативной информационной атаки в Интернете

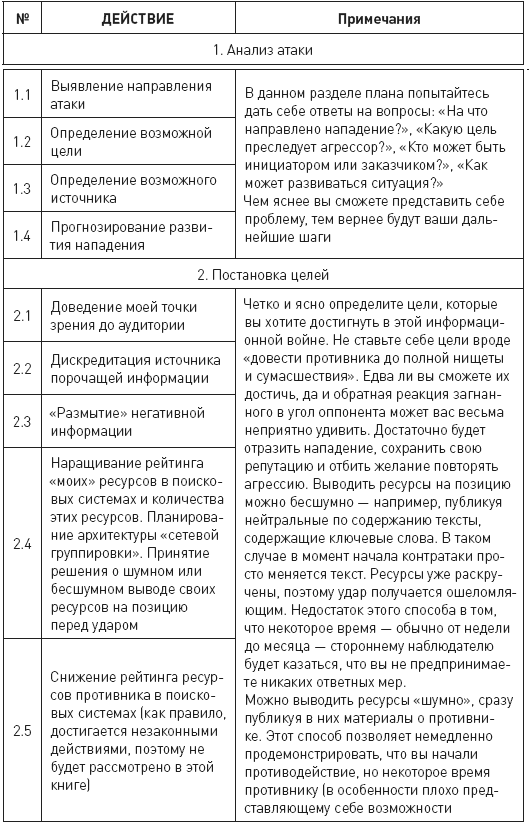

Приведенный ниже функциональный план действий по отражению негативной информационной атаки в Интернете – это, разумеется, не более чем пример. Для разработки этого плана авторы представили ситуацию появления в Интернете черного PR, направленного на деловую репутацию бизнесмена, работающего в сфере строительства. Для более четкой детализации действий можно добавить в план графу «сроки», хотя для информационной войны в сетевом пространстве это непринципиально – здесь нет четких временных границ, связанных, к примеру, с графиком выхода традиционных СМИ.

Функциональный план представлен в табл. 2.

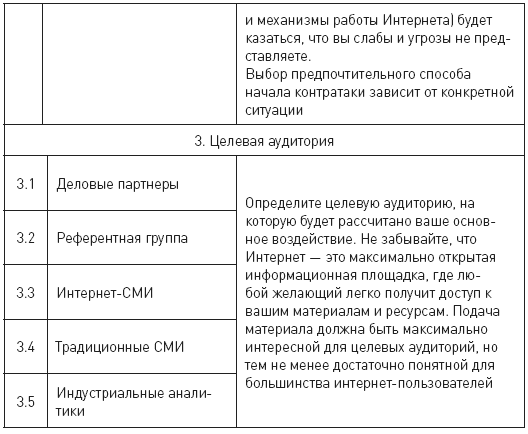

Продолжение табл. 2.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Присваивание функций. Функциональный тип данных

Присваивание функций. Функциональный тип данных JavaScript позволяет выполнять над функциями один фокус — присваивать функции переменным.Пример:var someFunc;someFunc = cmp;Здесь мы присвоили переменной someFunc объявленную ранее функцию cmp. Заметим, что в этом случае справа от оператора

Глава 3 Атаки

Глава 3 Атаки Я собираюсь обсудить три основных класса атак. Преступные атаки относятся к наиболее явным, и этому типу я уделю основное внимание. Но два других класса – атаки, приводящие к огласке, и «законные» атаки – могут быть гораздо более разрушительными.Преступные

1.1. Атаки хакеров

1.1. Атаки хакеров Прежде чем знакомится с Linux и ее принципами безопасности, мы должны знать, как хакеры могут проникать в систему. Для того чтобы защитить систему, нужно иметь представление о возможных действиях злоумышленника. Давайте познакомимся с процессом взлома

14.6. DoS/DdoS-атаки

14.6. DoS/DdoS-атаки Одной из самых страшных является DoS-атака. На мой взгляд, это самое глупое, что могли придумать хакеры. Когда не получается взломать сервер, его делают недоступным различными методами, вплоть до бессмысленного замусоривания канала связи. В этом разделе мы и

Присваивание функций. Функциональный тип данных

Присваивание функций. Функциональный тип данных JavaScript позволяет выполнять над функциями один фокус — присваивать функции переменным.Пример:var someFunc;someFunc = cmp;Здесь мы присвоили переменной someFunc объявленную ранее функцию cmp. Заметим, что в этом случае справа от оператора

Интернет – «стиральная машина» для негативной информации

Интернет – «стиральная машина» для негативной информации Если средство массовой информации размещает недостоверные сведения, порочащие кого-либо, пострадавший может обратиться в суд, и у него есть шанс получить компенсацию, а также заставить СМИ опубликовать

Краткая характеристика широко известных инструментов распространения негативной информации в контексте информационной войны

Краткая характеристика широко известных инструментов распространения негативной информации в контексте информационной войны Корпоративные сайты. Это сайты, принадлежащие конкретным организациям. Как правило их задача – привлечение внимания к компании-владельцу, а

6. План действий на месяц

6. План действий на месяц В соответствии с вашими целями на год, четкими и конкретными цифрами у вас должны быть такие же четкие цели на месяц. Мы рекомендуем на каждый месяц брать один проект, который должен быть выполнен. Возможно, есть второстепенные дела и конкретные

7. План действий на неделю

7. План действий на неделю Лучше всего этот план делать в воскресенье либо каждый понедельник. Мы составляем его по воскресеньям. Решаем, какая часть проекта должна быть выполнена на текущей неделе. В соответствии с целями раскидываем задачи на каждый

8. План действий на день

8. План действий на день Задач у нас немного, сразу скажем – на день, максимум четыре. Самые важные из них мы стремимся сделать с утра до обеда. Потому что, когда после обеда основные дела сделаны, можно спокойно заниматься мелочами, бытовыми делами, а вечером вы свободны –

Шаг 6. Функциональный архитектор. Опыт работы от 3 лет.

Шаг 6. Функциональный архитектор. Опыт работы от 3 лет. Если Вы дошли до этой ступени, то можно смело сказать, что Вы уже многого добились. Наверняка появился вкус и жажда карьерных успехов. Работа стала на порядок интересней, чем ранее. Остается пожелать одного – не

Атаки

Атаки Как показывают исследования с использованием авторитетной техники Gnivirdraw, до 80 % клиентов содержат в профиле незащищенные подключения или же вообще соединяются с ложными точками доступа. Несмотря на всю кажущуюся беззащитность перед профессиональным взломом, все

Резюме: Атаки изнутри

Резюме: Атаки изнутри Эти два вторжения заставили нескольких сотрудников банка потратить много рабочего времени на расследование проблемы хакера, вместо того чтобы заниматься своей работой. Дэйв взял решение проблемы на себя и принял ряд решений, которые поставили под

Словарь как орудие атаки

Словарь как орудие атаки Когда кто-нибудь получает ваш пароль, он может вторгнутся в вашу систему. В большинстве случаев, вы даже не узнаете, что произошло что-то плохое.У юного хакера, которого я назову Иваном Питерсом, есть цель – получить исходный код для новой

Определение атаки

Определение атаки Эти таблицы помогут вам обнаружить атаку социального инженера.ДействиеОПИСАНИЕИсследованиеМожет включать в себя ежегодные отчеты, брошюры, открытые заявления, промышленные журналы, информацию с вэб-сайта. А также выброшенное в помойки.Создание

Атаки на приватность продолжаются

Атаки на приватность продолжаются Это был тяжелый год для приватности. Когда в ноябре 1999 года эта книга вышла из печати, рекламное интернет-агентство Doubleclick как раз закончило процесс слияния с занимающейся маркетинговыми исследованиями фирмой Abacus Direct. Doubleclick планировало