Меры по защите беспроводной сети

Меры по защите беспроводной сети

По умолчанию беспроводное оборудование не использует какие-либо механизмы защиты и абсолютно открыто для атак извне. Поэтому, создав сеть, прежде всего необходимо выполнить ряд действий, которые позволят максимально защитить ее.

Выше было рассказано обо всех параметрах беспроводной точки доступа D-Link DWL-2100 АР. Теперь, используя некоторые из этих параметров, необходимо настроить достаточный уровень защиты сети от проникновения в нее извне.

Наиболее распространенные и действенные способы сделать сеть более защищенной следующие:

• отключение трансляции идентификатора сети (SSID);

• создание списка МАС-адресов устройств, имеющих право работать в сети;

• выбор приемлемого уровня шифрования и аутентификации устройств сети;

• понижение мощности передатчика для ограничения радиуса сети.

Отключение трансляции SSID

Идентификатор сети (SSID) – уникальный идентификатор, зная который, можно подключиться к ней. Это своего рода аналог рабочей группы в проводной сети. Фактически это имя сети, которое должны знать все, кто собирается к ней подключиться. Поэтому, прежде чем отключить транслирование идентификатора сети, обязательно нужно сообщить его всем пользователям сети.

По умолчанию идентификатор сети сообщается точкой доступа всем беспроводным устройствам, лежащим в радиусе ее действия. Сканируя эфир, видя точку доступа и зная ее SSID, беспроводной клиент может подключиться к ней, если, конечно, введет правильно все остальные настройки подключения.

Данный способ защиты сети нельзя считать полноценным, так как существует программное обеспечение, которое может определить идентификатор сети и делать вещи гораздо хуже этого. Тем не менее отсеять значительную часть начинающих любителей «бесплатного сыра» можно, поэтому обязательно активируйте эту возможность.

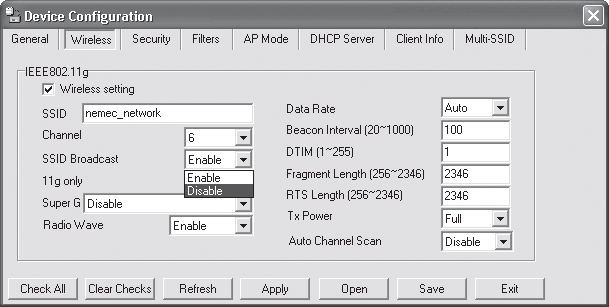

Практически все точки доступа позволяют отключить вещание SSID в сеть, для чего необходимо зайти в настройки точки доступа и изменить один из параметров (рис. 15.30).

Рис. 15.30. Настраиваем параметр SSID Broadcast (Транслирование SSID)

Запустив утилиту конфигурирования точки доступа D-Link DWL-2100 АР, нужно перейти на вкладку Wireless (Беспроводная сеть), на которой находится параметр SSID Broadcast (Транслирование SSID). В данном поле можно установить значения Enable (Разрешить) или Disable (Запретить). Естественно, чтобы запретить транслирование идентификатора сети, необходимо установить значение Disable (Запретить).

Фильтрация МАС-адресов

Любая современная точка доступа позволяет создавать списки исключений, содержащие списки МАС-адресов беспроводных устройств, которым позволено подключаться к данной точке доступа.

Поскольку МАС-адрес – уникальный идентификатор сетевого устройства, то можно легко создать список таких МАС-адресов, которые однозначно идентифицируют подключаемые устройства. Это позволяет обеспечить дополнительный уровень защиты сети от атак, однако такая защита также может остановить только неопытных вредителей, не имеющих на вооружении нужных утилит, с помощью которых можно достаточно легко подменять свой МАС-адрес на один из перехваченных, тем самым проникая на точку доступа и непосредственно в сеть.

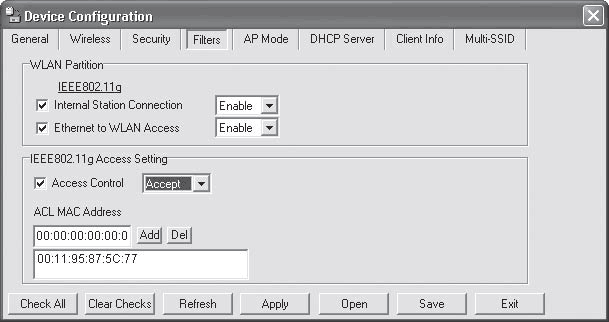

Чтобы создать такой список адресов, нужно запустить утилиту конфигурирования точки доступа и перейти на вкладку Filters (Фильтры) (рис. 15.31).

Рис. 15.31. Создаем список МАС-адресов

В области параметров IEEE 802.11g Access Setting (Настройка доступа для устройств IEEE 802.11g) необходимо установить флажок Access Control (Контроль доступа) и в расположенном справа от него поле выбрать значение Accept (Принимать), тем самым указывая точке доступа, что устройства с указанными МАС-адресами могут к ней подключаться.

Чтобы указать МАС-адрес, в поле ACL MAC Address нужно ввести адрес, придерживаясь указанного шаблона, и нажать кнопку Add. При вводе адреса желательно не ошибаться, так как это может привести к тому, что «правильный» компьютер не сможет подключиться к точке доступа.

Настройка шифрования

Шифрование – один из главных способов обеспечения сохранности данных при передаче их через радиоэфир.

Современное беспроводное оборудование позволяет использовать для шифрования протоколы WEP, WPA и WPA2. Что касается первого из них, то его поддерживает все существующее оборудование, каким бы «древним» оно ни было. Иногда именно «древность» становится причиной использования этого протокола. Протокол WEP можно охарактеризовать как самый простой и малоэффективный способ шифрования данных. Поскольку для шифрования используется статичный ключ, для множества специализированных программ не составляет особого труда проанализировать передаваемые данные и вычислить его. Конечно, ключ может быть разной длины, вплоть до 256 бит, однако это влияет лишь на время взлома, а не на его результат.

Что касается протокола WPA или WPA2 (новая спецификация), то этот способ шифрования сегодня наиболее предпочтителен, так как позволяет оперировать динамичными ключами, что фактически исключает возможность взлома ключа, который может меняться каждые 10 тысяч пакетов.

Как бы там ни было, протокол шифрования обязательно должен быть задействован при работе точки доступа, независимо от того, в каком режиме она функционирует.

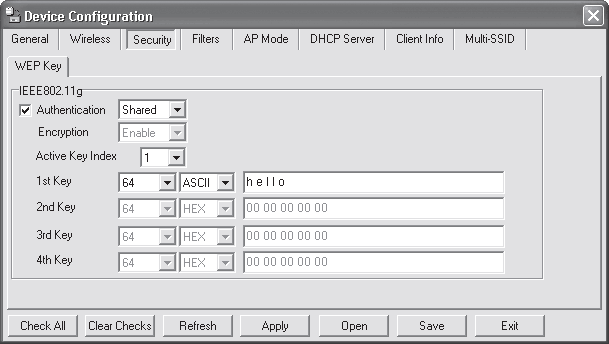

Для настройки протокола безопасности воспользуемся утилитой конфигурирования, которая идет в комплекте с точкой доступа. Запустив данную программу, нужно перейти на вкладку Security (Безопасность) (рис. 15.32).

Рис. 15.32. Настраиваем протокол безопасности WEP

На данной вкладке можно выбрать необходимый протокол шифрования и настроить параметры шифрования и подключения к точке доступа.

Если планируется использовать протокол WEP, что может быть обусловлено использованием устаревших беспроводных адаптеров, не способных работать с более продвинутым протоколом, то следует установить флажок Authentication (Аутентификация) и выбрать из раскрывающегося списка параметр Open (Открытый), Shared (Разделенный) или Both (Оба). Кроме того, нужно установить флажок Encryption (Шифрование) и выбрать из раскрывающегося списка значение Enable (Разрешить). Именно эти значения отвечают за настройку протокола WEP.

Установив одно из упомянутых значений, необходимо выбрать ключ шифрования, указав его длину, тип и саму символьную строку ключа. В своей работе точка доступа может использовать четыре разных ключа шифрования, с которыми можно работать в любое время. При этом одновременно может применяться только один ключ (текущий).

Чтобы выбрать нужный ключ, достаточно установить в поле Active Key Index (Индекс активного ключа) номер ключа и настроить его, если это не было сделано раньше. При вводе символьной строки ключа, если тип ключа установлен в ASCII, старайтесь вводить редко используемые словосочетания. При этом не стоит забывать, что ключ имеет фиксированную длину, например 5 или 13 символов, что зависит от выбранной длины ключа.

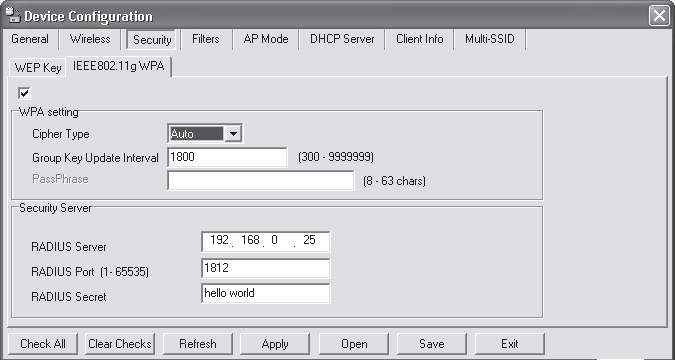

Если оборудование, работающее в сети, достаточно новое и поддерживает последние протоколы шифрования, то нужно обязательно воспользоваться этим и настроить параметры протокола WPA, установив флажок Authentication (Аутентификация) и выбрав из раскрывающегося списка параметр WPA-EAP или WPA-PSK. В результате появится дополнительная вкладка IEEE 802.11 g WPA с некоторыми настройками протокола.

Если в беспроводной сети установлен сервер аутентификации RADIUS, то стоит выбрать значение WPA-EAP, так как лучшей защищенности сети пока что ничто обеспечить не может. Далее не забудьте указать IP-адрес и порт RADIUS-сервера (рис. 15.33).

Рис. 15.33. Настраиваем протокол WPA с использованием сервера аутентификации RADIUS

Кроме того, нужно определиться с типом шифра: TKIP (Temporal Key Integrity Protocol) или AES (Encryption Standard). Первый из них обеспечивает динамическую генерацию ключа и проверку целостности пакетов с возможностью их шифрования с помощью разных ключей, что на порядок выше возможностей протокола WEP. Второй шифр – представитель последнего достижения шифрования и обладает самым мощным алгоритмом шифрования, поддерживающего ключ 256 бит.[22]

Если неясно, какой из типов шифра выбрать, то лучше предоставить это самой точке доступа и установить в поле Cipher Туре (Тип шифра) значение Auto (Автоматический выбор).

Если в беспроводной сети не планируется RADIUS-сервер, но все-таки хочется воспользоваться возможностями протокола WPA, то в качестве параметра Authentication (Аутентификация) выбирайте значение WPA-PSK. При этом также необходимо будет определиться с типом шифра и указать фразу шифрования.

Снижение мощности передатчика

Как известно, для передачи данных в радиоэфир каждое беспроводное устройство снабжено приемником и передатчиком радиоволн. От мощности передатчика зависит радиус беспроводной сети, а от чувствительности приемника зависит качество приема сигнала. Поскольку радиоволны – вещь неконтролируемая и никогда нельзя предугадать, кто может их принимать, неплохим вариантом защиты сети является подбор такой мощности передатчика, которой вполне достаточно для покрытия всех устройств сети. Этим можно отсечь всех недоброжелателей, которые могут «пристроиться» к сети, например за стенкой соседнего дома или в машине на стоянке рядом с офисом.

Другой плюс такого предприятия – экономия энергии, что критично для переносных компьютеров и устройств.

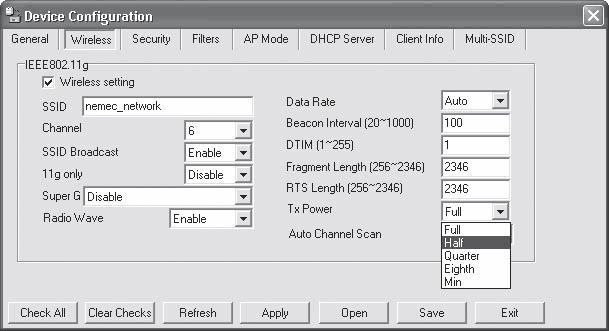

Чтобы выбрать уровень мощности сигнала, нужно запустить утилиту конфигурирования точки доступа и перейти на вкладку Wireless (Беспроводная сеть) (рис. 15.34).

Рис. 15.34. Регулируем мощность передатчика

На данной вкладке расположено поле Тх Power (Мощность сигнала), в котором можно выбрать следующие значения: Full (Полная мощность), Half (Половина мощности), Quarter (Четверть мощности), Eighth (Восьмая часть мощности) или Min (Минимальная мощность).

Устанавливать сразу слишком низкую мощность не стоит, так как этим можно «обрубить» связь с некоторыми удаленными компьютерами. Поэтому уменьшайте мощность постепенно, но не устанавливайте ту, на которой наблюдается пороговая работа устройства, так как в определенных условиях сигнал может еще более ослабнуть, что, опять же, приведет к отключению некоторых удаленных компьютеров.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Топология беспроводной сети

Топология беспроводной сети Специфика использования радиоэфира в качестве среды передачи данных накладывает свои ограничения на топологию данной сети. Если сравнивать ее с топологией проводной сети, то наиболее близкими вариантами оказываются топология «звезда» и

Стандарты беспроводной сети

Стандарты беспроводной сети Развитие технологии Radio Ethernet началось с 1990 года. Родоначальниками ее стали специалисты из «Института инженеров электротехники и радиоэлектроники», которые были объединены в группу с названием 802.11 Working Group. Разработка длилась более пяти лет и

Преимущества и недостатки беспроводной сети

Преимущества и недостатки беспроводной сети В любом деле есть свои преимущества и недостатки, однозначно определяющие выбор той или иной технологии в конкретных условиях. Это правило касается и беспроводных сетей.Рассмотрим основные преимущества беспроводной

Подключение к беспроводной сети

Подключение к беспроводной сети Если вы при выборе компьютера предпочли ноутбук обычной «персоналке», то самым предпочтительным для вас видом доступа станет подключение по беспроводной сети Wi-Fi. Да и в домашних условиях беспроводная сеть чаще всего куда проще и удобнее,

13.3. Работа в беспроводной сети

13.3. Работа в беспроводной сети В последнее время беспроводные сети получили очень широкое распространение, особенно это касается небольших сетей. Подобные сети чаще всего организуются в домашних условиях для подключения нескольких компьютеров без использования

Создание беспроводной сети

Создание беспроводной сети Чтобы настроить между двумя компьютерами беспроводную сеть, нужно воспользоваться встроенным в систему Мастером беспроводной сети. ВНИМАНИЕ Чтобы объединение компьютеров в беспроводную сеть стало возможным, они должны находиться на

Подключение к беспроводной локальной сети

Подключение к беспроводной локальной сети В данном разделе мы подробно рассмотрим стандарты беспроводных интерфейсов (вкратце о них уже упоминалось в предыдущих главах) и расскажем, как подключить компьютер к точке доступа и выйти в

10 советов по защите Wi-Fi соединений для путешественников

10 советов по защите Wi-Fi соединений для путешественников Автор: Michael KassnerИсточник: http://www.winblog.ru/Тема безопасности Wi-Fi соединения в наши дни очень популярна. На ряде форумов, ведутся энергичные дискуссии на предмет «лучшего решения». Один из наиболее часто обсуждаемых

13.1. Топология беспроводной сети

13.1. Топология беспроводной сети Сегодня используются два варианта беспроводной архитектуры – независимая и инфраструктурная. Отличия между ними незначительны, но существенно влияют на такие показатели, как количество подключаемых компьютеров, радиус сети,

13.2. Стандарты беспроводной сети

13.2. Стандарты беспроводной сети Развитие технологии Radio Ethernet началось в 1990 году. Первыми были специалисты из Института инженеров по электротехнике и радиоэлектронике, которые были объединены в группу 802.11 Working Group. Разработка длилась более пяти лет и завершилась созданием

14.2. Подключение к беспроводной сети

14.2. Подключение к беспроводной сети Подключиться к беспроводной сети не сложнее, чем к проводной. Подготавливать кабель не нужно, поскольку используется радиоэфир. Настройка программного обеспечения беспроводного соединения имеет свои

Поразительные ошибки в защите

Поразительные ошибки в защите Я попросила Шелли подтвердить мои назначенные встречи и убедиться в том, что в этот список включены люди, проводившие аудит систем DBS и других клиентских сетевых соединений. Я также попросила дать мне копии отчетов по проведенным

Подключение по беспроводной локальной сети

Подключение по беспроводной локальной сети В компьютерной индустрии есть примеры, когда самые передовые технологии получают действительно широкое распространение только спустя несколько лет после их создания.Можно отметить достаточно медленное внедрение известного

Почему Twitter нуждается в защите

Почему Twitter нуждается в защите Мэттью Д. Саррел Популярность социальной сети Twitter стремительно растет. В 2008 г. число ее активных пользователей выросло, по официальным данным, на 900 % по сравнению с 2007 г. Основное назначение сайта – организация сетей контактов и обмен