4.13.4. Дополнительная защита

4.13.4. Дополнительная защита

Помимо фильтров на основе определенных, администратором правил в сетевом экране может быть реализовано несколько дополнительных защитных механизмов, которые работают вне зависимости от вашей конфигурации или могут включаться специальными опциями. Рассмотрим наиболее интересные аспекты такой защиты.

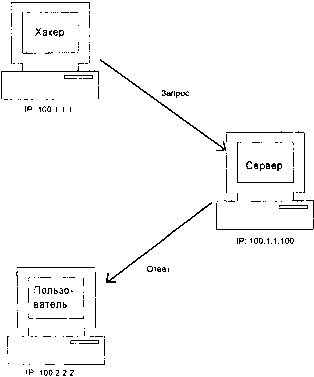

Одним из популярных методов обхода Firewall и проведения атаки является фальсификация IP-адреса отправителя. Например, у хакера может быть адрес 100.1.1.1, но с него запрещено подключаться к сервису FTP. Чтобы получить доступ, хакер может послать пакеты, в которых в качестве отправителя указан, например, 100.2.2.2.

Но это еще не все. Просто воспользовавшись чужим именем, ничего хорошего не получится. Хакер не увидит отклика сервера (рис. 4.9).

Рис. 4.9. Подмена IP-адреса

Чтобы хакер смог получить ответ на свой запрос, в IP-пакет должна быть добавлена специальная информация, по которой сервер найдет реальный адрес хакера 100.1.1.1.

Современные сетевые экраны (в том числе и поставляемые с Linux) легко определяют подделку и блокируют такие пакеты.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Дополнительная защита в сетевом мире

Дополнительная защита в сетевом мире Давайте кратко рассмотрим вопросы защиты, возникающие при подключении к AS/400 любой незащищенной системы, будь это ПК на ЛВС или другой компьютер через Интернет (подробнее о переходе к сетевым вычислениям и связанными с этим

Дополнительная информация

Дополнительная информация В данном разделе можно указать дополнительные сведения, которые могли бы заинтересовать работодателя. Здесь можно написать о каких-либо профессионально важных навыках и умениях, личных качествах, наличии деловых связей, наград и важных

10.8. Дополнительная информация

10.8. Дополнительная информация Я не стал описывать все директивы конфигурационных файлов, которые доступны в wu-ftp-сервере. Их слишком много, и мы остановились только на основных.Для получения дополнительной информации можно выполнить команду man файл.В качестве параметра

17.2.8. Дополнительная литература

17.2.8. Дополнительная литература Из дополнительной литературы рекомендую эту книгу, если вы ее еще не прочитали, а также руководства по протоколу РРР, системе доменных имен DNS, и руководство NET3-HOWTO. Все эти руководства доступны на моей домашней страничке — http://dkws.narod.ru, а

9.6 Дополнительная литература

9.6 Дополнительная литература Протокол User Datagram Protocol определен в RFC 768. RFC от 862 до 865 обсуждают UDP-службы, echo, discard, character generator и quote of the day. RFC 867 описывает утилиту daytime, a RFC 1119 представляет вторую версию службы network time. Протокол BOOTP рассматривается в главе 11, а о дополнительных

10.19 Дополнительная литература

10.19 Дополнительная литература Оригинал стандарта TCP определен в RFC 793. Модернизации, исправления, и требования совместимости рассмотрены в RFC 1122. Керн (Каш) и Партридж (Partridge) опубликовали статью Improving Round-Trip Estimates in Reliable Transport Protocols в журнале Proceedings of the ACM SIGCOMM 1987. Статья

11.13 Дополнительная литература

11.13 Дополнительная литература Приведенный список литературы действителен на момент написания книги:? BOOTP определен в RFC 951.? RFC 1533 рассматривает варианты DHCP и расширения BOOTP для разработчиков.? RFC 1534 описывает взаимодействие между DHCP и BOOTP.? RFC 1542 предоставляет разъяснения

12.21 Дополнительная литература

12.21 Дополнительная литература Для Domain Name System существует много документов RFC. Мы упомянем только наиболее важные из них.RFC 1034 определяет концепции и возможности DNS. RFC 1035 описывает реализации и спецификации протокола для Domain Name System. В этих документах можно найти детальное

13.14 Дополнительная литература

13.14 Дополнительная литература RFC 854 определяет протокол telnet. Различные типы терминалов рассмотрены в: RFC 1205 для эмуляции 5250; RFC 1096 для размещения на дисплеях X-терминалов; RFC 1053 для параметров X.3 PAD; RFC 1043 для терминалов ввода данных; RFC 1041 для режимов терминала 3270. Выбор

14.10 Дополнительная литература

14.10 Дополнительная литература Протокол FTP определен в RFC 959, a TFTP — в RFC

15.18 Дополнительная литература

15.18 Дополнительная литература На момент выхода книги portmapper и RPCBIND были определены в RFC 1833, протокол Remote Procedure Call версии 2 в RFC 1831, a XDR в RFC 1832.Версия 2 системы NFS рассматривается в RFC 1094, а версия 3 описана в RFC 1813. Очень полная спецификация версии 2 системы NFS приведена в X/Open CAE

16.20 Дополнительная литература

16.20 Дополнительная литература RFC 821 определяет протокол Simple Mail Transfer Protocol, a RFC 822 описывает формат сообщений Интернета. RFC 1939 специфицирует протокол Post Office Protocol, используемый для пересылки почты между настольными рабочими станциями и почтовым сервером.RFC 1521 и 1522 посвящены

17.9 Дополнительная литература

17.9 Дополнительная литература Протокол NNTP определен в RFC

18.10 Дополнительная литература

18.10 Дополнительная литература Протокол gopher описан в RFC 1436. Бесплатные справочные материалы и программное обеспечение для gopher доступно на сервере Миннесотского университета

Дополнительная литература

Дополнительная литература Если вы серьезно заинтересовались историей игр в целом или в частности историей компьютерных игр, вам, наверное, будет интересно ознакомиться со следующими книгами:Screen Play: The story of Video games George Sullivan Publisher: Frederick Warne & Co., Inc., New York, NY, Copyright 1983 История

Дополнительная защита входа с помощью программы syskey

Дополнительная защита входа с помощью программы syskey Источник: http://mic-hard.narod.ru/Начиная с Windows NT4.0 в состав Windows входит программа syskey. Это служебная программа, призванная усилить защиту учетных записей путем дополнительного шифрования хеша паролей. По умолчанию эта функция