Гороскопы, открытки и другие ресурсы

Гороскопы, открытки и другие ресурсы

Вообще развлечения – это понятие растяжимое, и каждый представляет его по-своему. Кому-то нравится следить за результатами спортивных соревнований (в Интернете они самые свежие), любители готовить разыскивают в Сети новомодные рецепты, меломаны скачивают музыку и информацию о своих кумирах – для каждого есть что-то интересное.

Огромной популярностью в Интернете пользуются всевозможные гороскопы и сонники. И это несмотря на напыщенные фразы большинства из нас типа: «Да не верю я в эту ерунду!» Но статистика – штука объективная и довольно точно отражающая действительность. В этой действительности мы до сих пор верим в чудеса и ждем, что сегодня встретим свою любовь, завтра появятся большие деньги, а послезавтра, в соответствии с предсказаниями, – удача и дальняя дорога.

Очень популярны службы бесплатных виртуальных поздравлений (рис. 9.9). Это раньше для того, чтобы поздравить родственников, друзей или знакомых из других городов приходилось идти на почту, покупать подходящую открытку и сочинять послание. Сейчас все гораздо проще. Достаточно зайти на соответствующий ресурс, выбрать из огромной структурированной базы понравившуюся электронную открытку (часто музыкальную и анимированную), добавить несколько слов от себя и отправить ее адресату по электронной почте. Все. Затраченного времени – пара минут, зато сколько положительных эмоций!

Рис. 9.9. Отправка виртуальной открытки.

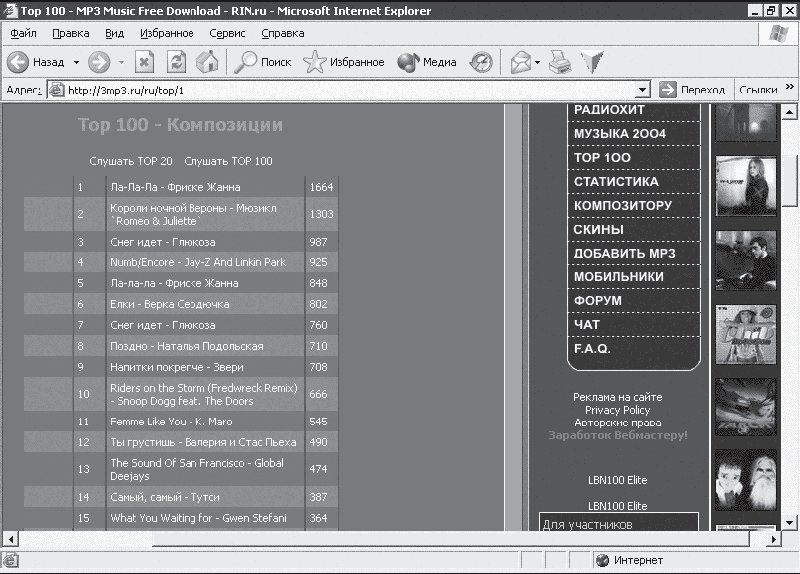

Для любителей музыки Интернет с его терабайтными архивами бесплатных музыкальных композиций в популярнейшем формате МРЗ – просто как манна небесная. Правда, есть и ложка дегтя – музыкальные файлы довольно объемные (средняя песня занимает 3-4 Мбайт). Таким образом, даже бесплатные музыкальные файлы все равно будут стоить вам, в зависимости от выбранного тарифа, определенной суммы денег (в среднем получается несколько рублей за композицию).

Один из сайтов, содержащий музыкальные композиции в формате МРЗ, представлен на рис. 9.10.

Рис. 9.10. Гигабайты МРЗ-музыки к вашим услугам.

Пользователям сотовых телефонов Интернет предоставляет огромное количество бесплатных мелодий, картинок, анимированных заставок, игр и программ. Конечно, для загрузки всего этого добра на мобильный телефон понадобится специальный кабель, синхронизирующий телефон с компьютером, или инфракрасный порт. Однако покупка кабеля ($ 10—20) или ИК-порта ($ 15—20) обойдется гораздо дешевле, чем приобретение мелодий и картинок «в розницу» – с помощью специальных кодов, публикуемых в разнообразных журналах и предлагаемых по телевизору.

Данный раздел можно продолжать до бесконечности. Если здесь вы не нашли развлечений по вкусу, то воспользуйтесь услугами популярных каталогов и поисковых машин. Результат непременно вас порадует.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Г.3. Другие ресурсы

Г.3. Другие ресурсы ? http://developer.intel.com. Здесь содержится информация о процессорах Intel, включая архитектуру x86 (IA32). Отметим очень полезные справочники встроенных ассемблерных инструкций.? http://www.amd.com. Здесь представлена аналогичная информация о процессорах AMD.? http://freshmeat.net.

Другие ресурсы

Другие ресурсы Списки рассылки ? http://www.mulberrytech.com/xsl/xsl-list/index.htmlXSL List? Open Forum on XSLСамый авторитетный список рассылки на тему XSL, XSLT и сопутствующих

Другие ресурсы

Другие ресурсы ? Writing Secure Code, Second Edition by Michael Howard and David C. LeBlanc (Microsoft Press, 2002), Chapter 5, «Public Enemy #1: Buffer Overruns»? «Defeating the Stack Based Buffer Overflow Prevention Mechanism of Microsoft Windows Server 2003» by David Litchfield: www.ngssoftware.com/papers/ defeating–w2k3–stack–protection.pdf? «Non–stack Based Exploitation of Buffer Overrun Vulnerabilities on Windows NT/2000/ХР» by David Litchfield:

Другие ресурсы

Другие ресурсы ? «format bugs, in addition to the wuftpd bug» by Lamagra Agramal: www.securityfocus.com/archive/1/66842? Writing Secure Code, Second Edition by Michael Howard and David C. LeBlanc (Microsoft Press, 2002), Chapter 5, «Public Enemy #1: Buffer Overruns»? «UNIX locale format string vulnerability, CORE SDI» by Ivan Arce: www.securityfocus.com/archive/1/80154? «Format String Attacks» by Tim Newsham: www.securityfocus.com/archive/ 1/81565? «Windows 2000 Format

Другие ресурсы

Другие ресурсы ? «Integer Handling with the С++ Safelnt Class», David LeBlanc, msdn.microsoft.com/library/default.asp?url=/library/en–us/dncode/html/ secure01142004.asp? «Another Look at the Safelnt Class», David LeBlanc, http://msdn.microsoft.com/ library/default.asp?url=/library/en–us/dncode/html/secure05052005.asp? «Reviewing Code for Integer Manipulation Vulnerabilities*, Michael Howard, http://msdn. microsoft, com/library/default.asp?url=/library/en–us/dncode/

Другие ресурсы

Другие ресурсы ? Writing Secure Code, Second Edition by Michael Howard and David C. LeBlanc (Microsoft Press, 2002), Chapter 12, «Database Input Issues»? Sarbanes–Oxley Act of 2002: www.aicpa.org/info/sarbanes–oxley_summary.htm? The Open Web Application Security Project (OWASP): www.owasp.org.? «Advanced SQL Injection in SQL Server Applications» by Chris Anley: www. nextgenss.com/papers/advanced_sql_injection.pdf? Web Applications and SQL Injections:

Другие ресурсы

Другие ресурсы ? «How То Remove Metacharacters From User–Supplied Data in CGI Scripts»:

Другие ресурсы

Другие ресурсы ? Code Complete, Second Edition by Steve McConnell, Chapter 8, «Defensive Programming»? «Exception Handling in Java and C#» by Howard Gilbert: http://pclt.cis. yale.edu/ pclt/exceptions.htm? Linux Kernel mremap() Missing Return Value Checking Privilege Escalation

Другие ресурсы

Другие ресурсы ? «Writing Secure Code, Second Edition» by Michael Howard and David C. LeBlanc (Microsoft Press, 2002), Chapter 13 «Web–specific Input Issues»? Mitigating Cross–site Scripting With HTTP–only Cookies: http://msdn. microsoft.com/library/default.asp?url=/workshop/author/dhtml/httponly_ cookies.asp? Request Validation – Preventing Script Attacks: www.asp.net/faq/ requestvalidation.aspx? mod_perl Apache::TaintRequest: www.modperlcookbook.org/code.html?

Другие ресурсы

Другие ресурсы ? Утилита ssldump для анализа SSL–трафика: www.rtfm.com/ssldump? SSL–прокси Stunnel: www.stunnel.org/? Бесплатная реализация режимов GCM и ССМ от Брайана Гладмана:

Другие ресурсы

Другие ресурсы ? Раздел о скрытых полях в спецификации W3C HTML: www.w3.org/TR/ REC–html32#fields? « Practical Cryptography» by Niels Ferguson and Bruce Schneier (Wiley, 2003), §6.3 «Weaknesses of Hash Functions»? PEAR HMAC: http://pear.php.net/package/Crypt_HMAC? «Hold Your Sessions: An Attack on Java Session–Id Generation» by Zvi Gutter–man and Dahlia Malkhi:

Другие ресурсы

Другие ресурсы ? RFC по протоколу HTTPS: www.ietf.org/rfc/rfc2818.txt? Документация по Java Secure Socket Extension (JSSE) API: java.sum.com/products/jsse? Документация по программированию SSL и TLS на базе библиотеки OpenSSL: www.openssl.org/docs/ssl/ssl.html? Информационный центр компании VeriSign по вопросам SSL:

Другие ресурсы

Другие ресурсы ? PKCS #5: Password–Based Cryptography Standard: www.rsasecurity.com/ rsalabs/node.asp?id=2127? «Password Minder Internals» by Keith Brown: http://msdn.microsoft.com/ msdnmag/issues/04/10/SecurityBriefs

Другие ресурсы

Другие ресурсы ? «СасЬе–timing attacks on AES» by Daniel J. Bernstein: http://cr.yp.to/ antiforgery/cachetiming–20050414.pdf? «Cache for fun and profit» (атака на RSA на машинах с гипертредингом, аналогичная атака Бернстайна на AES) by Colin Percival: www.daemonology.net/ papers/htt.pdf? Computer security: Art and Science by Matt Bishop (Addison–Wesley, 2002), Chapter 5, «Confidentiality Policies»? Default

Другие ресурсы

Другие ресурсы ? «Secure programmer: Prevent race conditions» by David Wheeler: www–106. ibm.com/developerworks/linux/library/l–sprace.html?ca=dgr–lnxw07RACE? Building Secure Software by John Viega and Gary McGraw (Addison Wesley), Chapter 9, «Race Conditions»? Writing Secure Code, Second Edition by Michael Howard and David C. LeBlanc (Microsoft Press, 2002), Chapter 11 «Canonical Representation Issues»? Perl 5 Reference Guide в формате HTML от Рекса

Другие ресурсы

Другие ресурсы ? Usability Engineering by Jacob Nielson (Morgan Kaufman, 1994)? Сайт Джекоба Нильсона, посвященный инженерным аспектам практичности: www.useit.com? 10 Immutable Laws of Security: www.microsoft.com/teclmet/archive/community/ columns/security/essays/lOsalaws.mspx? «10 Immutable Laws of Security Administrartion» by Scott Culp: www.microsoft.

Александров Егор

Просмотр ограничен

Смотрите доступные для ознакомления главы 👉