Использование LinkScanner

Использование LinkScanner

Этот модуль предназначен для защиты компьютера во время серфинга по Интернету. Если быть точным, то он на самом деле состоит из двух модулей — Search Shield и Surf Shield. Первый модуль проверяет веб-страницы перед их загрузкой в браузер. Второй модуль отображает оценки безопасности сайтов, ссылки на которые выдают поисковые сервисы. Этот модуль работает следующим образом: когда поисковый сервис на ваш запрос выводит ссылки на веб-страницы, эти ссылки также проверяются на безопасность на серверах AVG. В зависимости от полученных результатов рядом со ссылкой отображаются значки, имеющие следующие значения:

? Страница безопасна:

? Страница является подозрительной из-за особенностей работы или происхождения. На этой странице не рекомендуется производить важные операции, например ввод логина и пароля к какому-либо сервису или совершение покупок, если ссылка ведет на сайт интернет-магазина:

? Страница содержит подозрительный код или ссылки на зараженные страницы:

? Доступ у этой страницы заблокирован, поскольку она содержит вредоносный код:

? Проверка страницы не выполнена, поскольку страница недоступна:

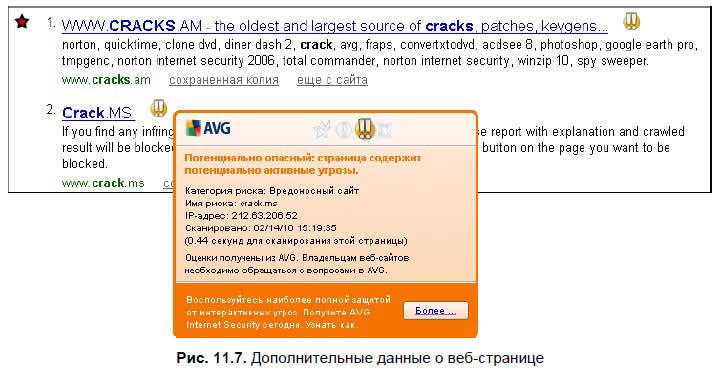

При наведении указателя мыши на значок рядом со ссылкой будут отображаться дополнительные данные о веб-странице, на которую ведет ссылка (рис. 11.7).

Помимо дополнительных значков на страницах поисковых сервисов в браузере так же будет отображаться дополнительная панель с поисковой строкой и дополнительными кнопками. Поисковая строка работает как дополнительный поисковый плагин для браузера. Кнопки служат для быстрого перехода к различным разделам официального сайта AVG и могут быть отключены в диалоговом окне настроек панели. Вызвать его можно, щелкнув правой кнопкой мыши по панели и выбрав в контекстном меню команду Параметры панели инструментов (Toolbar Options), или нажав кнопку Полная защита (Total Protection). Эта кнопка, помимо вызова диалогового окна настроек, является также индикатором защищенности браузера. В зависимости от того, как работают в текущий момент компоненты защиты, кнопка будет изменять свое название:

? Полная защита (Total Protection) — оба модуля включены и работают;

? Ограниченная защита (Limited Protection) — один из модулей Search Shield или Surf Shield отключен;

? Нет защиты (No Protection) — отключены оба модуля защиты.

С официального сайта AVG можно загрузить автономную версию LinkScanner, которую можно использовать отдельно от всего остального антивирусного пакета, например, как дополнительную защиту, параллельно с другим антивирусным пакетом. Основной недостаток LinkScanner заключается в том, что защита может быть обеспечена только для браузеров Internet Explorer и Firefox.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Использование

Использование Во-первых, мы сперва должны подключить библиотеку cssexpr.js (о ней речь чуть ниже) и только потом вызывать нашу функцию constExpression.<script type="text/javascript" src="cssexpr.js"></script>После этого можно использовать constExpression в любом задаваемом блоке стилей (<style>), или любом

14.7.1. Использование ftw()

14.7.1. Использование ftw() #include <ftw.h>int ftw(const char *dir, ftwFunctionPointer callback, int depth);Функция ftw() начинает с каталога dir и вызывает указанную в callback функцию для каждого файла в этом каталоге и его подкаталогах. Функция вызывается для всех типов файлов, включая символические ссылки и

Использование tar

Использование tar Утилита tar — одна из самых популярных программ, используемых для резервного копирования в системах Linux и UNIX. Она объединяет несколько файлов в один файл архива, что упрощает передачу информации по сети и сохранение ее на резервном носителе. Название

Использование ip

Использование ip Программа ip предназначена для управления таблицами маршрутизации, в частности, правилами, определенными в них. Выполнение данной программы зависит от значений некоторых подопций опции IP: Advanced Router. Программа ip вызывается следующим образом:ip команда [list |

Использование tc

Использование tc Утилита tc использует средства ядра, которые активизируются посредством опций меню QoS and/or Fair Queueing. Данная программа управляет исходящим трафиком, в частности, не позволяет одному типу трафика монополизировать пропускную способность линии связи. В

Использование VPN

Использование VPN VPN позволяет расширить локальную сеть за счет взаимодействия с внешними компьютерами. Очевидно, что если локальная сеть подключена к Internet, внешние пользователи могут обращаться к ней без VPN. Однако VPN имеет ряд преимуществ перед обычными типами сетевого

3.3.3. Использование RPM

3.3.3. Использование RPM Программа RPM не имеет графического интерфейса, поэтому запускать ее нужно в консоли или в терминале (команда меню Приложения?Системные?Терминал). Формат вызова программы rpm следующий:rpm [-опции] [пакеты]Напомню, что установка программ - это привилегия

Использование

Использование Метапрограммирование и метафункции Прежде чем перейти к изложению дальнейшего материала, полезно ввести понятия метапрограммирования и метафункции. Если внимательнее посмотреть на то, что происходит, когда компилятор встречает пример, подобный

Использование

Использование По сути дела, Xalan Java и Xalan C++ — это библиотеки, позволяющие использовать XSLT-преобразования в собственных проектах. Xalan Java поддерживает набор интерфейсов TrAX (от англ. transformation API for XML — программный интерфейс преобразований для XML), определяющий стандартные

Использование

Использование Легкий вариант, Instant Saxon представляет собой утилиту командной строки saxon.exe, с помощью которой можно применять преобразования к XML-документам:saxon.exe -о result.xml source.xml stylesheet.xslПолная версия Saxon (включающая также исходный код) тоже может использоваться как утилита

Использование

Использование Главной областью применения Oracle XSLT Processor является его использование совместно с технологиями XSQL и XSU для обеспечения Web-доступа к реляционным данным. Кроме этого, Oracle XSLT Processor легко интегрируется в другие приложения и также может выполняться из командной

Использование

Использование Как и любой другой XSLT-процессор, написанный на Java, xt можно без труда использовать в Java-проектах. Помимо этого, xt можно использовать в качестве сервлета и из командной строки.Сервлет-версия xt реализована в классе com.jclark.xsl.sax.XSLservlet и может выполняться на

Использование

Использование Прежде всего, как C-библиотеку, libxslt можно подключать к собственным модулям посредством документированного API, а также при помощи разработанных врапперов использовать в Perl и Python-программах. Поскольку по степени совместимости и разработанности libxslt явно

29.4.3. Использование SSI

29.4.3. Использование SSI Использование сценариев cgi, открывающих Web–страницы с целью отображения небольшого количества сведений, не всегда является оправданным. Например, была отображена дата, но также был создан сценарий cgi, который тоже отображает дату. Не лучше ли было бы