Глава 10 Ключи, крэки и прочие таблетки от жадности: что важно об этом знать

Глава 10

Ключи, крэки и прочие таблетки от жадности: что важно об этом знать

Подавляющее большинство пользователей дорогого софта (к примеру, Adobe Creative Suite, 3ds Max, Sony Vegas Pro и т. п.) используют нелегальные копии программного обеспечения, т. е. так называемый warez. Как правило, подобный софт распространяется следующими путями: размещается ссылка на программу в комплекте со взламывающим ее приложением, ссылка на уже активированное или retail (полную версию) приложение или же по ссылке вы можете скачать только само взламывающее приложение.

Итак, для начала давайте познакомимся с основными разновидностями нелегальных инструментов.

? Серийный номер, серийник (Serial). Подлинный серийный номер может быть реально куплен и распространен, или же сгенерирован. Как правило, распространяется в виде текстовых файлов с расширениями txt или nfo. При первой же проверке через Интернет такой серийник заносится в черный список и регистрация приложения блокируется.

? Генератор ключей (Keygen, key generator). Небольшое приложение, основная функция которого в генерации допустимых серийных/активационных номеров программ. В некоторых случаях требует обработки, как правило, исполняемых или dll-файлов инструментом вида patch. Весьма часто подобные приложения содержат вредоносный код (троянского коня и т. п.).

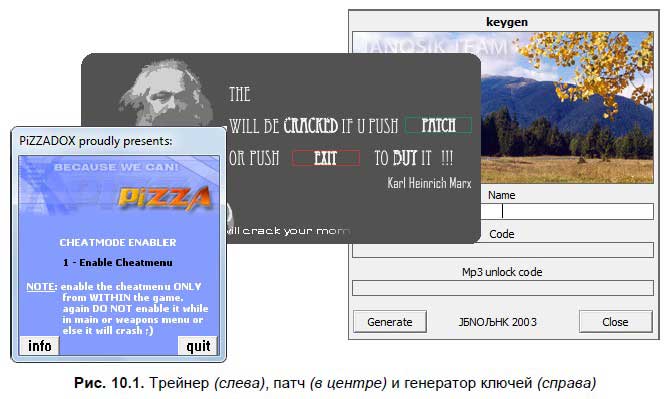

? Генератор ключей (Keymaker). В отличие от keygen, keymaker предназначен для генерации отдельного файла, необходимого для запуска или полноценной работы приложения. Такие файлы (с расширениями reg, key и др.) содержат информацию о лицензии и при своем наличии и валидности превращают демонстрационную версию программы в полную (рис. 10.1).

ПРИМЕЧАНИЕ.

Многие генераторы ключей, патчи и т. п. приложения во время своей работы воспроизводят фоновую музыку, как правило, трекерную. В связи с этим появились целые порталы, где собраны коллекции мелодий, к примеру, www.keygenmusic.net/?lang=ru.

? Эмулятор ключей (Key emulator). Инструмент для обхода защиты ПО, используемого для активации электронные ключи (например, подключаемые к порту USB компьютера). Эмулирует работу данного ключа.

? Патч (Patch). Инструмент, предназначенный для обработки определенных файлов, как правило, уже установленного приложения. Суть — в изменении фрагмента кода файлов, отвечающего за активацию программы. Весьма часто подобные приложения содержат вредоносный код (троянского коня и т. п.) (рис. 10.1).

? Крэк (Crack, cracked exe, кряк). Исполняемый (или другой файл, отвечающий за лицензирование программы) файл с измененным кодом, которым нужно заменить оригинальный файл приложения после установки. Очень часто нарушается функциональность таких программ, к примеру, остаются недоступными функции, которые должны быть разблокированы в полной версии.

? Регистрационный файл (Regfile). Представляет собой файл реестра (обычно с расширением reg), содержащем регистрационную информацию. После активации пользователем такого файла регистрационные данные записываются в реестр.

? Загрузчик (Loader). Небольшая программа, которая запускается перед самим программным обеспечением (в том числе и нелегально используемой операционной системой), с целью обойти его защиту (к примеру, обнуляя дату установки или первого запуска). Инструмент весьма опасный и способный вывести компьютер из строя как программно, так и аппаратно (существуют загрузчики, перепрошивающие BIOS).

? Трейнер (Trainer). По большому счету трейнеры относятся к приложениям, изменяющим код в играх в реальном времени (т. е. запускаются одновременно с игрой). Используются, к примеру, для блокировки какого-либо значения (установки бесконечного уровня жизни и т. п.). Также существуют читы (Cheats) или чит-коды, позволяющие выполнить ту же операцию с помощью ввода определенного кода до или во время запуска игры. Как правило, чит-коды предусмотрены разработчиками игры и совершенно легальны (рис. 10.1).

? Русификатор (а также англофикаторы и пр.). Этот инструмент я тоже отнес к нелегальным, т. к., по сути, он также изменяет код программного обеспечения нелицензионным способом. Используя его, вы точно так же нарушаете лицензионное соглашение, которое подтверждаете на этапе инсталляции программы.

Любое использование перечисленных инструментов ведет к нарушению лицензионных соглашений, которые вы подтверждаете, и, соответственно, к административной и уголовной ответственности. Кроме того, в большинстве случаев эти приложения содержат вредоносные приложения, которые могут нарушить работу операционной системы, удалить/изменить ваши документы, и даже повлиять на функционирование аппаратной части компьютера.

Нелегальными действиями признаются также: использование полных версий (Retail или OEM) программ, которые не распространяются свободным образом, а предназначены для продажи конечным пользователям или корпоративным клиентам; использование образов (iso и др.) дисков с программным обеспечением (в том числе и игр).

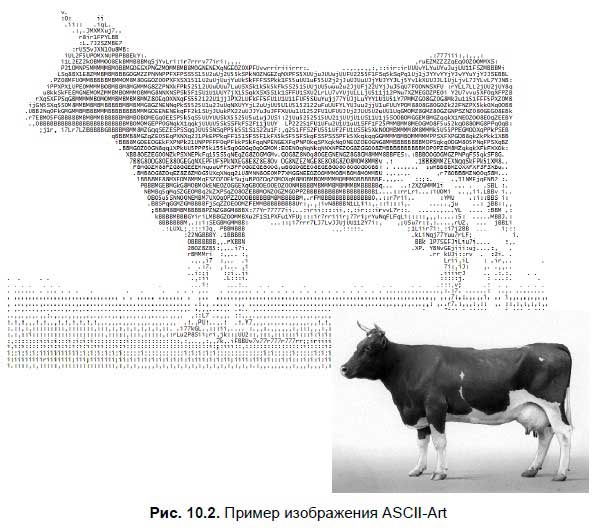

Помимо отдельных программистов, программное обеспечение взламывается и перечисленные выше инструменты обхода защиты создаются хакерскими группами, достаточно известными в своих кругах, таких как C.O.R.E., ORiON, Z.W.T., PARADOX, BLiZZARD, AGAiN, FOSI и др. Инструменты и соответствующие программные дистрибутивы комплектуются текстовыми файлами с расширениями diz (кратким описанием) и nfo (c подробным описанием и инструкциями), содержащими также информацию о взломавшей дистрибутив группе и рисунок в стиле ASCII — своеобразный логотип.

Искусство ASCII-Art.

ASCII-Art — форма изобразительного искусства, в котором используются символы ASCII для представления изображений (рис. 10.2). Такие изображения создаются при помощи букв, цифр и специальных символов из таблицы ASCII. Существуют и ASCII-анимации, наиболее известной из которых является ASCII-версия пятого эпизода фантастического фильма "Звездные войны".

В сегодняшней ситуации производители программного обеспечения идут на разные ухищрения, чтобы ограничить использование пиратских версий их продуктов. К примеру, введенные серийные номера проверяются на валидность (легальность) на веб-сайтах производителей (без вашего ведома), и в случае обнаружения нелегальной попытки использования приложение блокируется. Ничто не мешает при этом получить данные о вашем IP-адресе и через провайдера выяснить ваше местонахождение. Имейте в виду.

Демосцены.

Иногда архивы с инструментами взлома или дистрибутивы нелегально распространяемого софта содержат небольшие приложения (как правило, без ярлыка), "весом" в десятки и иногда в пару сотен килобайт (редко — больше). При их запуске в полноэкранном режиме происходит демонстрация каких-либо визуальных эффектов, имен программистов (из хакерских групп) и т. п. Это демо-сцены — своеобразная субкультура и направление компьютерного искусства. Просмотрите, к примеру, интро, загрузить которое можно на странице http://tinyurl.com/64kIntro (рис. 10.3). Такие демонстрации по принципу работы компьютерных игр просчитываются в реальном времени компьютером, за счет чего размер таких файлов столь невелик. Больше о демосценах узнать вы сможете на странице http://tinyurl.com/demoscenes, а просмотреть лучшие демо — на http://demoscene.ru/.

Я рекомендовал бы вам опасаться пиратского программного обеспечения, к тому же, вы вполне можете обойтись без него. Например, можно использовать аналогичные бесплатные программы. К примеру, многие пользователи устанавливают и взламывают программу Adobe Photoshop, хотя на самом деле не используют и 10 % ее профессиональных возможностей. Инсталлируете гигабайты мощного графического редактора, чтобы раз в месяц подкорректировать яркость/контраст фотоснимка или удалить эффект красных глаз? Смысл? Загрузите бесплатный фоторедактор из пакета Windows Live — он все это умеет делать. Или Gimp… Понравился формат PDF? Незачем устанавливать Adobe Acrobat Professional — вряд ли вы занимаетесь профессиональной версткой в домашних условиях. А если приобрели офисный пакет Microsoft Office (2007 или 2010) — он умеет экспортировать документы в PDF-формат. Да тот же бесплатный OpenOffice поддерживает. Существуют бесплатные редакторы PDF-файлов, о чем рассказано в главе, посвященной бесплатным аналогам платных приложений.

ПРИМЕЧАНИЕ.

Среди распространителей мультимедийной продукции также существуют классификации пиратских файлов. К примеру, видеофайлы отличаются по качеству и источнику: CAMRip (так называемая, экранка) — видео записано в кинотеатре, Telesync (TS) и Super Telesync (SuperTS) — то же, только с применением профессиональной цифровой техники плюс обработка изображения (во втором случае), Telecine (TC) — копия с киноленты при помощи специального оборудования, VHSRip — оцифровка с кассеты формата vHs, Screener (SCR, VHS Screener) — копия с промо кассеты, DVD Screener (DVDScr) — копия с промо DVD-диска, TV-Rip и HDTV-Rip (HDTV) — запись с телевизионного сигнала (с качеством HD во втором случае), Laserdisc-Rip (LDRip)DVD-Rip (DVDRip)/HD-Rip (HDRip)/BD-Rip (BDRip) — копия с соответствующего диска: Laser Disc, DVD, HD DVD, Blu-ray, Workprint (WP) — рабочая версия фильма. Разумеется, все рипы совершенно нелегальны.

Также вы можете подписаться на рассылку на веб-сайте http:// ru.giveawayoftheday.com/, ежедневно предлагающем одну из коммерческих программ совершенно бесплатно (рис. 10.4).

Специальное предложение действует для представленной программы всего одни сутки. В течение этого времени вы можете совершенно бесплатно загрузить дистрибутив коммерческой программы (стоящей 30 и более долларов США) и активировать на своем компьютере. Также могут совершенно бесплатно раздаваться и игры.

Среди интересных приложений в версии GOTD были доступны к скачиванию JPG To PDF Converter, WinX DVD Ripper Platinum, Partition Manager, All My Movies и др.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Глава 19 Безопасность компьютера — что важно знать

Глава 19 Безопасность компьютера — что важно знать Что такое вирус? Давайте дадим ему определение. Будем называть вирусом любой вредоносный код (программу), самопроизвольно (без вашего ведома) устанавливающийся на компьютер, не приносящий пользы и способный к

Переносимость — это важно

Переносимость — это важно При разработке пользовательских программ переносимость не всегда является целью, однако операционная система Linux является переносимой и должна оставаться такой. Это означает, что платформо-независимый код, написанный на языке С, должен

О этом справочнике

О этом справочнике Справочник предназначается для людей, уже освоивших азы программирования на языке PHP.Справочник создан на основе информации, предоставленной на сайте «Справочник Web-языков» www.spravkaweb.ru.В связи с тем, что данный ресурс постоянно пополняется новой

Институты – это важно

Институты – это важно Выживание авторитарного режима во все большей степени зависит от разделения власти и институционального строительства: двух процессов, которые политологи обычно игнорируют. Даже такие знатоки современной политики как Збигнев Бжезинский и Карл

Что очень важно знать и иметь, прежде чем начинать «охоту» за файлами

Что очень важно знать и иметь, прежде чем начинать «охоту» за файлами Первое, что вам нужно иметь, помимо компьютера с установленной операционной системой Windows 7 и доступа в Интернет (необязательно быстрого — далее в книге узнаете, почему), — это установленный браузер

Почему так важно обновлять систему

Почему так важно обновлять систему Исследования показывают, что в настоящее время более миллиона компьютеров заражено пиратскими программами, рассылающими спам и вирусы. И, к сожалению, ситуация не изменяется в лучшую сторону, скорее наоборот. Самое интересное, что

Почему так важно охватить все ядро

Почему так важно охватить все ядро Первая причина, по которой нам необходимо составить как можно более полное семантическое ядро и затем отработать его при создании контента, очевидна. Больше запросов – больше трафика, а именно большой трафик является нашей целью.

Важно постоянно замерять результаты

Важно постоянно замерять результаты После внедрения той или иной фишки нужно постоянно делать замеры ключевых показателей в интернет-магазине и анализировать эффект от ее

Глава 6. Прочие виды обмана и выманивания денег

Глава 6. Прочие виды обмана и выманивания денег В данной главе мы расскажем еще о нескольких распространенных способах мошенничества, которым не нашлось места в предыдущих главах

Глава 30. Необязательные параметры (ключи)

Глава 30. Необязательные параметры (ключи) Необязательные параметры -- это дополнительные ключи (опции), которые оказывают влияние на поведение сценария и/или командной оболочки.Команда set позволяет задавать дополнительные опции прямо внутри сценария. В том месте

Глава 3. Что необходимо знать для понимания хакинга

Глава 3. Что необходимо знать для понимания хакинга В этой главе я постараюсь очень кратко наметить то, что нужно знать хакеру и грамотному системному администратору, на которого легла задача по обеспечению безопасности сети. В рамках данного руководства невозможно

Глава 8 Стандартные приложения Windows, о которых следует знать

Глава 8 Стандартные приложения Windows, о которых следует знать В состав Windows входит много стандартных программ. Все их можно найти в меню Пуск, Программы, Стандартные. Программы в этой программной группе очень просты в использовании, поэтому нет особой необходимости

Глава 9 Принтеры и прочие периферийные устройства

Глава 9 Принтеры и прочие периферийные устройства Реальная стоимость принтера зависит от номинала купюр, которые он способен качественно напечатать. Первое правило фальшивомонетчика В этой главе мы закончим знакомство с периферийными

Глава 7 Игры и прочие развлечения

Глава 7 Игры и прочие развлечения Если наша жизнь – игра, то я хотел бы ознакомиться с правилами. Кто-то из букмекеров Краткое содержание• Компьютерные игры• Домашний фотоальбом• Музыка и кино силами Проигрывателя Windows Media 11• Сам себе Спилберг (DVD-студия Windows)• Windows Media