В Сети забывают больше, чем в реальной жизни

В Сети забывают больше, чем в реальной жизни

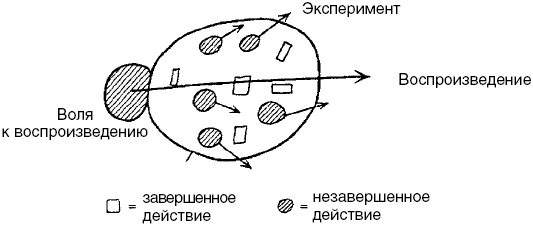

Американские ученые исследовали вопрос, что происходит, когда группа из трех человек вспоминает о чем-то совместно. Группы из трех человек смотрели короткий фильм и затем должны были описать, что они видели. Сначала вспоминали по отдельности. Затем фильм обсуждался в группе, в непосредственном контакте (лицом к лицу) или же путем непрямого цифрового обмена: каждый обменивался мнениями с другими членами группы посредством компьютера. Этот обмен шел на пользу истине: после обмена мнениями каждого по отдельности спрашивали еще раз о содержании фильма. Продукт совместного вспоминания оказался более близким к истине по сравнению с отдельными воспоминаниями.

4.5. Тот, кто вводит информацию, которая затем гарантированно будет сохранена, запоминает, что он напечатал значительно реже (28 %), чем место, где это сохранено (47 %).

К тому же выяснился следующий важный результат: способность к вспоминанию отдельного участника группы была лучше, если процесс коллективного вспоминания происходил не электронным путем, а при прямом контакте. Причины этого очевидны: личный контакт дает значительно больше материала для переработки и ведет к более эмоциональной и глубокой переработке, чем «бедный» контакт через экран и клавиатуру.

Переработка информации в ходе диалога или обсуждения — это наиболее глубокий способ переработки. Потому что люди — существа социальные, самое любимое их занятие — разговаривать друг с другом, чем они и занимаются каждый день по нескольку часов. Однако сегодня в жизни многих подростков этот личный обмен заменен на социальные сети в Интернете. И как бы вызывающе и кричаще ярко ни оформлялись страницы, к которым они обращаются, в памяти все равно остается меньше, чем при непосредственном контакте. Ибо, как мы увидим в следующей главе, только реальная личная коммуникация делает возможной глубокую переработку информации.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Примеры из реальной жизни

Примеры из реальной жизни Следующие примеры взяты из базы данных CVE (http://cve.mitre.org). Это лишь небольшая выборка из 188 сообщений об ошибках при работе с форматной строкой.CVE–2000–0573Цитата из бюллетеня CVE: «Функция lreply в FTP–сервере wu–ftpd версии 2.6.0 и более ранних плохо

Примеры из реальной жизни

Примеры из реальной жизни Поиск по запросу «integer overflow» в базе данных уязвимостей на сайте Security Focus дает больше 50 документов, а в базе CVE – 65 документов. Вот лишь несколько из них.Ошибка в интерпретаторе Windows Script позволяет выполнить произвольный кодЦитата из бюллетеня CVE

Примеры из реальной жизни

Примеры из реальной жизни Следующие примеры внедрения SQL–команд взяты из базы данных CVE (http://cve.mitre.org).CAN–2004–0348Цитата из бюллетеня CVE: «Уязвимость, связанная с внедрением SQL в сценарии viewCart.asp из программного обеспечения корзины для покупок компании SpiderSales, позволяет

Примеры из реальной жизни

Примеры из реальной жизни Следующие примеры внедрения команд взяты из базы данных CVE (cve.mitre.org).CAN–2001–1187Написанный на Perl CGI–сценарий CSVForm добавляет записи в файл в формате CSV (поля, разделенные запятыми). Этот сценарий под названием statsconfig.pl поставляется в составе

Примеры из реальной жизни

Примеры из реальной жизни Следующий пример взят из базы данных CVE (http://cve.mitre.org).CAN–2004–0077 do_mremap в ядре LinuxЭто, наверное, самая известная в недавней истории ошибка из разряда «забыл проверить возвращенное значение». Из–за нее были скомпрометированы многие Linux–машины,

Примеры из реальной жизни

Примеры из реальной жизни Следующие примеры XSS–уязвимостей взяты из базы данных CVE (cve.mitre.org).Уязвимость IBM Lotus Domino для атаки с кросс–сайтовым сценарием и внедрением HTMLПо какой–то причине этому бюллетеню не присвоен номер в базе данных CVE. Противник может обойти

Примеры из реальной жизни

Примеры из реальной жизни Изначально Интернет задумывался как научно–исследовательский проект. Среди ученых царило доверие, поэтому безопасности не уделялось много внимания. Конечно, учетные записи были защищены паролями, но этим все и ограничивалось. В результате

Примеры из реальной жизни

Примеры из реальной жизни Следующие примеры взяты из базы данных CVE (http://cve.mitre.org).CAN–2000–1001Web–страница add_2_basket.asp в программе Element InstantShop позволяет противнику модифицировать информацию о цене, которая находится в скрытом поле «price».Исходный текст формы выглядит следующим

Примеры из реальной жизни

Примеры из реальной жизни Любопытно, что, несмотря на чрезвычайно широкое распространение этого греха (в тот или иной момент от этой проблемы страдали по меньшей мере 90% приложений, в которых использовался SSL, но не HTTPS), во время работы над книгой в базе данных CVE

Примеры из реальной жизни

Примеры из реальной жизни Начнем с примеров атак с хронометражем, а затем перейдем к более традиционным способам утечки информации, о которых есть сообщения в базе данных CVE (http://cve.mitre.org).Атака с хронометражем Дэна Бернстайна на шифр АЕSДэн Бернстайн сумел провести

Примеры из реальной жизни

Примеры из реальной жизни Следующие примеры взяты из базы данных CVE (http://cve.mitre.org).CAN–2005–0004Сценарий mysqlaccess, входящий во многие версии MySQL, позволяет локальному пользователю затереть произвольный файл или прочитать содержимое временных файлов путем атаки с организацией

Примеры из реальной жизни

Примеры из реальной жизни Следующие примеры взяты из базы данных CVE (http://cve.mitre.org).CVE–2002–0676Цитата из бюллетеня CVE:Подсистема SoftwareUpdate для MacOS 10.1.x не проводит аутентификацию при загрузке обновлений программ. Это открывает удаленному противнику возможность выполнить

Примеры из реальной жизни

Примеры из реальной жизни Следующие примеры взяты из базы данных CVE (http://cve.mitre.org).CVE–2001–1349Цитата из бюллетеня CVE:В программе sendmail до версии 8.11.4, а также версии 8.12.0 до 8.12.0.BetalO имеется гонка в обработчике сигнала, которая позволяет локальному пользователю провести DoS–атаку,

Примеры из реальной жизни

Примеры из реальной жизни Атаки с «человеком посередине» хорошо известны. Мы неоднократно сталкивались с этой проблемой в «реальных» системах, когда за основу бралось какое–то решение, описанное в литературе, а затем над ним пытались надстроить криптосистему. Отметим

Примеры из реальной жизни

Примеры из реальной жизни Есть несколько примеров игровых сайтов, которые пали жертвой низкого качества случайных чисел (см. раздел «Другие ресурсы»). Немало также примеров на тему недостаточно случайных идентификаторов сеанса. Но мы обратим внимание на некоторые

Примеры из реальной жизни

Примеры из реальной жизни К сожалению, в сообщениях, касающихся безопасности, нечасто встретишь примеры, которые относились бы к проблемам практичности. Главным образом это связано с тем, что такие проблемы разработчики склонны перекладывать на пользователей. Проще во