7.2. Изменяем настройки по умолчанию. Делаем Windows более безопасной

7.2. Изменяем настройки по умолчанию. Делаем Windows более безопасной

Не секрет, что одним из «факторов слабости» системы Windows являются ее настройки по умолчанию. Открытые по умолчанию диски, множество непонятно зачем работающих служб и сервисов.

Итак, приступим. Основные правила безопасности следующие.

? Работаем не от имени администратора (надеюсь, что вы не забыли о том, что "вредоносный код может все то, что могут пользователь и служба").

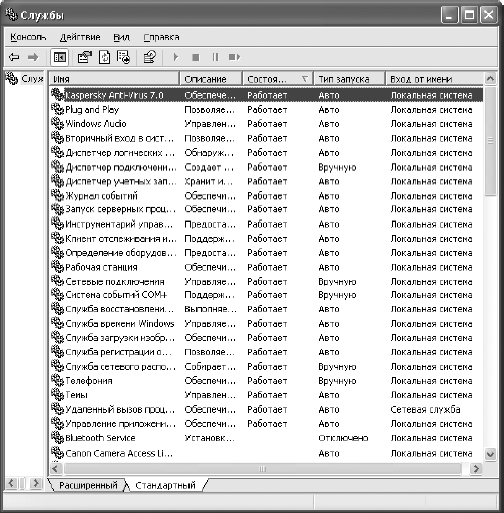

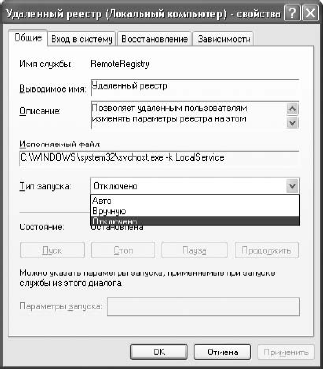

? Отключаем ненужные службы через Пуск ? Панель управления ? Администрирование ? Службы (рис. 7.1 и 7.2).

Рис. 7.1. Службы Windows

Рис. 7.2. Управление запуском – все интуитивно просто

Зачем? Все очень просто. Больше работающих служб (имеется в виду связанных с сетью) – больше открытых портов – выше вероятность, что через очередной из этих открытых портов "вломится" червь или вирус.

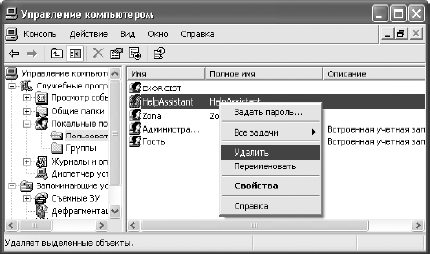

? Удаляем "непрошеных гостей" (HelpAssistant и другие "левые" учетные записи) из списка пользователей (рис 7.3).

Рис. 7.3. Всех «левых» пользователей вон!

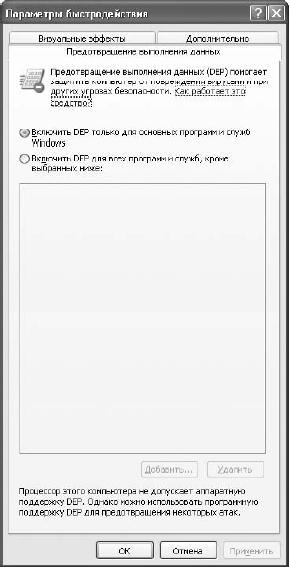

? В пакете SP2 имеется замечательный инструмент DEP (рис. 7.4). Предотвращение выполнения данных (DEP) используется для предотвращения проникновения на компьютер вирусов и других угроз безопасности, выполняющих вредоносный код из областей памяти, которые должны использоваться только операционной системой Windows и другими программами. В отличие от брандмауэра или антивирусной программы, средство DEP не препятствует установке потенциально опасных программ на компьютер. Однако данное обстоятельство никоим образом не уменьшает значимость данной службы. Если какая-либо программа пытается запустить код (любой код) из защищенной области, DEP закрывает программу и отображает уведомление.

Рис. 7.4. Включаем DEP

ПРИМЕЧАНИЕ

Как было уже сказано выше, говорить о защищенной системе уместно только в контексте многоуровневой защиты, и это факт. К примеру, тот же DEP легко обходится некоторыми продвинутыми техниками, и даже в том случае, если речь идет об аппаратном DEP!

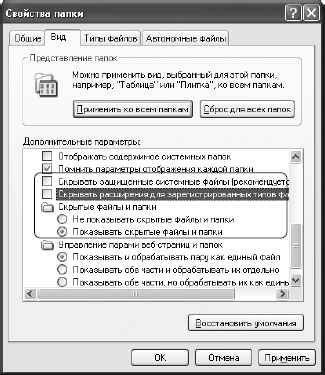

? Последний штрих – включаем отображение скрытых файлов и папок, а также системных файлов, снимаем флажок в параметре Скрывать расширения для зарегистрированных типов файлов (рис. 7.5). «Зачем?» – спросят некоторые из читателей. Ответ на этот вопрос приходит сам собой: достаточно вспомнить, к примеру, вирус KESHA, распространяющийся через флэшки в виде скрытого системного файла в скрытой папке Recycled.

Рис. 7.5. Эти три нехитрые настройки могут оказаться весьма и весьма полезными

ВНИМАНИЕ

Некоторые вирусы, распространяющиеся описанным выше способом (KESHA.EXE), дезактивируют настройку отображения скрытых файлов и папок. Выход – удаление вируса из-под чистой среды (например, загрузочный LiveCD).

Вышеперечисленные правила – отнюдь не исчерпывающее руководство по оптимизации безопасности системы, однако в большинстве случаев их оказывается вполне достаточно.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

1.1. Средства для настройки Windows Vista

1.1. Средства для настройки Windows Vista Запуск программ и утилит с помощью строки поискаОдна из главных функций Windows Vista, с которой следует познакомиться в первую очередь, – это встроенная система поиска. Теперь для запуска программ и открытия документов не нужно открывать

7.1. Особенности настройки сети в Windows Vista

7.1. Особенности настройки сети в Windows Vista В Windows Vista процесс создания простых одноранговых сетей значительно упрощен. Если в Windows ХР для настройки сети нужно было запускать специальный мастер, то в Vista при использовании параметров по умолчанию сеть начинает работать

2.10.2. Настройки по умолчанию

2.10.2. Настройки по умолчанию Настройки по умолчанию предусмотрены только для обучения и чаще всего открывают абсолютно все возможности, чтобы вы могли оценить мощь программ. Это значит, что будет разрешено абсолютно все, а это уже нарушает второе рассмотренное

Урок 9 Изменяем браузер внешне и внутренне

Урок 9 Изменяем браузер внешне и внутренне В браузере все должно быть прекрасно: и панельки, и кнопочки, и мои фотки. Женский взгляд Оксаны Лермонтовой Когда мы открываем браузер, он предстает перед нами (в своем великолепии, естественно) в неком сформированном виде и с

Безопасность должна быть безопасной

Безопасность должна быть безопасной Сначала рассмотрим возможность устанавливать уровень контроля над элементами ActiveX и Java, a потом выясним, как фильтровать веб-страницы в зависимости от их содержимого.Уровень безопасности превыше всегоПерейдем на вкладку

Изменяем свое состояние

Изменяем свое состояние Для того чтобы другие пользователи знали, находитесь вы сейчас за компьютером или нет, в Windows Messenger, как, собственно говоря, и в любой другой программе голосового общения, имеется возможность изменять свое текущее состояние. Это делается с помощью

Глава 10 Оснастки настройки Windows XP

Глава 10 Оснастки настройки Windows XP Дефрагментация диска Как уже было сказано, оснастка Дефрагментация диска предназначена для выполнения дефрагментации и входит в состав консоли dfrg.msc.Оснастка имеет GUID-номер {43668E21-2636-11D1-A1CE-0080C88593A5}, то есть если вы создадите DWORD-параметр

Выгода для пользователей Windows 2000 и более новых систем

Выгода для пользователей Windows 2000 и более новых систем Пользователи этих систем получают еще больше преимуществ, а именно:• Публикация приложений• Установка приложений на "закрытых" машинахПубликация приложенийДругое название для данной возможности: инсталляция по

Глава 12 Программа настройки Windows

Глава 12 Программа настройки Windows Постановка задачи Разработать программу, которая осуществляет настройку ОС Windows через реестр.Поскольку ОС Windows не предоставляет возможность полной визуальной настройки, существует множество программ для "тонкой" настройки, этой

Делаем домашнее видео – Windows Movie Maker

Делаем домашнее видео – Windows Movie Maker Windows Movie MakerЦифровое видео постепенно переходит из разряда экзотики в категорию неотъемлемых атрибутов домашнего офиса. Цифровые видеокамеры постепенно вытесняют обычные и, стало быть, все большее число пользователей превращает свой

15.2. Изменяем цвет глаз

15.2. Изменяем цвет глаз Рассмотрим очень интересный пример работы с Photoshop – постараемся изменить цвет глаз. Эта задача не очень простая, но все же выполнимая, и к тому же достаточно быстро. Применяется данный эффект очень широко: часто цвет глаз имеет ключевое значение на

2.5.7. Настройки брандмауэра и обновления Windows

2.5.7. Настройки брандмауэра и обновления Windows Далее вы можете выбрать параметры защиты и обновления Windows (рис. 2.16). Вам нужно выбрать или рекомендуемые параметры или установку наиболее важных обновлений. Третий вариант (Отложить решение) выбирать не рекомендуется,

11.1.4. Правила безопасной работы в Интернете

11.1.4. Правила безопасной работы в Интернете Придерживаясь следующих простых правил, вы сможете избежать заражения вашего компьютера.? Установите антивирус, способный работать в режиме монитора, т. е. проверять все открываемые файлы. О выборе антивируса мы поговорим в

Делаем IE (Internet Explorer)более безопасным

Делаем IE (Internet Explorer)более безопасным Вы страдаете от недуга, именуемого brauseritis insecurius (боязнь утечки данных через браузер)? Если это так, то не спешите переходить с Internet Explorer на что-то незнакомое вроде Firefox или Opera, а воспользуйтесь моими советами и инструментами, чтобы

6.3.7. Изменяем время проигрывания звука

6.3.7. Изменяем время проигрывания звука Для выполнения заданий нам понадобится материал разд. 5.1.15.Средствами презентации можно уменьшить время проигрывания музыкального файла. Предположим, что оставленный проигрыш после прочтенного текста вас не устраивает. Как его