4.4. Практический экзорцизм – изгоняем «зло-код» голыми руками

4.4. Практический экзорцизм – изгоняем «зло-код» голыми руками

Проверено автором. Если в процессе работы антивирусов, чистильщиков, сканеров и прочего вы все-таки почувствовали, что экзорцист – это вы, а порции адреналина получает кто-то другой, то непременно, даже не задумываясь, вам обязательно следует «убить» его собственными руками.

Для ритуала нам понадобятся:

? светлая голова и работающая Windows;

? Редактор реестра;

? минимальный набор специальных программ (Starter, ADinf).

Как правило, процедура безопасного избавления от вредоносного ПО включает в себя ряд стадий, главными из которых будут следующие.

1. Завершение "зло-процесса".

2. Уничтожение исполняемого файла.

3. Уничтожение записи в реестре, принадлежащей вирусу/троянскому коню.

Технология убийства процесса, принадлежащего "чужому", несложна и сводится к выделению процесса в списке Диспетчера задач и нажатию кнопки Завершить процесс. Понятное дело, что следующие процессы трогать не стоит: Explorer, Lsass, Services, System, Winlogon, Vsmon, Ctfmon, Svchost, Csrss, Smss. Естественно, помимо перечисленных, в Диспетчере задач можно обнаружить и другие процессы – те, которые принадлежат запущенным и резидентно выполняющимся приложениям. Это, например, avp, принадлежащий «Антивирусу Касперского», zonealarm, принадлежащий брандмауэру, и т. д. Особое внимание следует обратить на так называемые процессы-маскировщики, имитирующие истинные: explore, sys, svshost, winlogin, systrey и т. д.

При невозможности остановки "зло-процесса" средствами Диспетчера задач можно воспользоваться утилитой Process Explorer или ей подобной (например, вышеупомянутой Anti-Spy Info).

Здесь следует упомянуть о множестве подводных камней, с которыми может столкнуться пользователь, пытающийся "высадить" заразу из системы:

? никто не запретит вредоносному коду висеть в Диспетчере задач под «легальным» именем (например, svchost);

? "зло-процесс" может вообще не светиться в Диспетчере задач – такое вполне возможно.

Вторая стадия нашего ритуала подразумевает удаление тела "зло-кода". Но опять с некоторым уточнением.

? Удаление такого файла может стать непреодолимым препятствием: система просто запретит удалять ею используемый файл. В этом случае удалить вирус можно будет только из другой среды (например, используя Live-CD) или, предварительно переименовав подозрительный файл, удалить его одним из возможных способов.

? Возможен также вариант, когда "зло-код" изменяет настройки Windows, так чтобы пользователь не мог видеть скрытые файлы (в числе которых и сам вирус).

? Если вирус внедрится в один из легально используемых системой файлов – кого тогда мы будем удалять?! К счастью, большинство из вариантов подобного рода несостоятельны изначально: в системе Windows присутствует служба SFC, следящая за грубой подменой системных файлов.

? Возможен также вариант, когда файл будет удален, но по прошествии некоторого времени легко и просто "восстанет из пепла". Как такое может быть? Да очень просто. Хотя бы посредством технологии "watch dog" (от англ. "сторожевой пес"), когда вирус или троянский конь для своей работы использует два взаимоподдерживающих файла: в случае удаления первого второй реанимирует его, и наоборот.

? Более продвинутый "зло-код" внедрится прямо в адресное пространство одного из доверенных процессов (например, IE, Opera и т. д.). Физически такой код будет присутствовать только в оперативной памяти! Результат – никаких следов на диске. Решение проблемы напрашивается само собой, исходя из специфических особенностей работы такого кода…

Будем считать, что у читателя не возникнет трудностей с удалением исполняемого файла заразы. Но для начала его надо найти!

Одним из возможных вариантов такого поиска может стать поиск системных файлов, дата создания которых отличается от остальной массы аналогичных файлов. Как это сделать? Просто. Для просмотра даты создания открываем проводник Windows, после чего в меню Вид выбираем Таблица, затем Вид ? Выбор столбцов в таблице и устанавливаем флажок напротив Дата создания. Щелкнув кнопкой мыши на шапке таблицы, выбираем сортировку по убыванию даты создания, после чего самые новые файлы окажутся в начале списка. Системные файлы, чья дата создания отличается от «основной» для таких же аналогичных файлов, должны насторожить.

ПРИМЕЧАНИЕ

Достаточно эффективным способом обнаружения вредоносного кода может стать простой контроль новых файлов в системной директории средствами операционной системы Windows через Пуск ? Поиск. В простейшем случае такой контроль может быть сведен к поиску файлов, созданных, к примеру, сегодня.

К слову будет сказано, идея о том, чтобы контролировать появление новых файлов на жестком диске, достаточно проста, но, как показала практика, более чем эффективна. Удачная ее реализация – программа-ревизор ADinf32. Ревизор, в отличие от полифагов (а к данной категории относится большинство антивирусных программ), в свежих базах не нуждается.

Принцип работы ADinf32 основан на сохранении в специальной базе основных данных о каждом логическом диске в системе. При первом запуске в таблицах запоминаются объем оперативной памяти, образы главного загрузочного сектора, загрузочных секторов, список сбойных кластеров, структура дерева каталогов, длины и контрольные суммы файлов. Когда вирусный код заражает компьютер, он изменяет объект, в который внедряется исполняемый файл, главный загрузочный сектор, FAT-таблицу – что-то да изменит. Если ревизор обнаруживает на диске изменения, характерные для действия вируса/троянского коня, он предупреждает об этом пользователя. Важным отличием ADinf от других существующих программ-ревизоров является доступ к дискам без использования функций операционной системы. Такой метод доступа к дискам позволяет успешно обнаруживать стелс-вирусы (вирусы-невидимки).

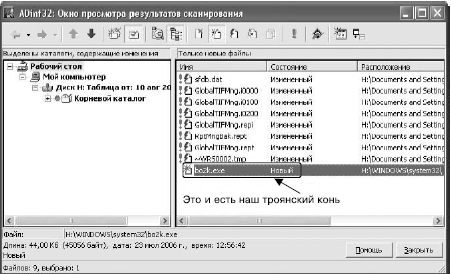

При условии что был сделан снимок чистой системы, найти и стереть "лишний" файл не составит особого труда (рис. 4.8).

Третьим пунктом в нашем ритуале изгнания должно стать удаление "зло-записи" из реестра. Существует множество широко известных ключей автозапуска, в которые прописываются вирусы, черви, троянские кони и другие программы, пытающиеся внедриться в атакуемую систему.

Запись на автозапуск "зло-кода" может быть здесь:

HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun

А также здесь:

HKEY_CURENT_USERSoftwareMicrosoftWindowsCurrentVersionRunonce

HKEY_USERS.DefaultSoftwareMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunonce

Рис. 4.8. Программа ADinf32 в действии

Вышеперечисленные ветки реестра можно считать самыми распространенными путями запуска, однако эти записи составляют далеко не исчерпывающий список.

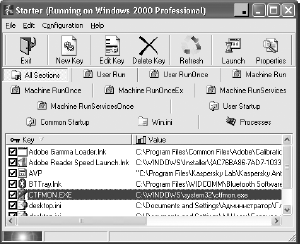

Удалить запись, принадлежащую непрошеному гостю, можно, запустив редактор реестра (откройте меню Пуск, щелкните на ссылке Выполнить и в появившемся окне введите команду regedit) или же воспользовавшись специализированными утилитами типа Starter (рис. 4.9).

Рис. 4.9. Утилита Starter в действии

И напоследок один из примеров излечения системы от вируса, который при своей работе просто-напросто отключал "Антивирус Касперского 7.0", Nod32, Dr.Web и другое антивирусное программное обеспечение. Вирус присутствовал в базах перечисленных антивирусов, но отключал их прежде, чем они пытались удалить его.

Выход оказался достаточно простым: в данном случае эффективным средством против упреждающей деструктивной деятельности такого вируса оказалась загрузка системы из-под учетной записи с пользовательскими привилегиями (до этого момента систему загружали из-под прав администратора, и вирус, соответственно, имел практически неограниченные привилегии, в том числе и возможность управления антивирусным ПО).

В связи с этим уместно упомянуть одно из главных правил антивирусной безопасности: вирусный код может все то, что может пользователь.

Вывод: работа с пользовательскими правами в системе значительно снижает как риск заражения, так и возможные деструктивные последствия запуска вредоносного кода.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Практический пример

Практический пример По сравнению с JavaScript, сжимать CSS относительно просто. В силу практически полного отсутствия строк, заключенных в кавычки (в основном пути и названия шрифтов), мы можем изничтожить проблемы обычными регулярными выражениями. Когда же мы действительно

14.4. Практический пример

14.4. Практический пример А теперь рассмотрим более серьезный пример. Этот пример частично позаимствован мною из руководства DNS-HOWTO. Но прежде чем перейти непосредственно к практике, попробую объяснить некоторые термины, которые будут встречаться ниже.Прежде всего,

Часть 1 Как добыть 100 000 друзей? Практический опыт

Часть 1 Как добыть 100 000 друзей? Практический опыт Эту книгу я разделил на две части. Первая посвящена тому, как собрать большую аудиторию в Facebook, вторая – как начать «дружить» с ней, генерировать продажи и поддерживать связь. Почему я выбрал именно такую

Урок 34 Лимузин своими руками

Урок 34 Лимузин своими руками В этом несложном, но достаточно кропотливом уроке мы превратим машину «Жук» в автомобиль типа лимузин. Естественно, что для этой работы понадобится изображение «Жука» (рис. 34.1), которое вы найдете в файле Жук.jpg из папки Лимузин своими

DVD своими руками

DVD своими руками Итак, вы сняли нечто бессмертное, бросились в пучину (или болото, кому как) видеомонтажа и, к собственному удивлению, выплыли, вдруг сотворивши фильм. Не пугайтесь, такое случается. Осталась самая малость - донести свой шедевр до широких народных масс.Еще

Своими руками: Пультсериал

Своими руками: Пультсериал Автор: Сергей Ключко kobser@mail.ruПочти все средства дистанционного управления компьютером, продающиеся отдельно или входящие в комплектацию некоторых устройств, имеют недостатки. Это либо узкоспециализированные устройства, либо они имеют явно

ТЕМА НОМЕРА:Своими руками

ТЕМА НОМЕРА:Своими руками Автор: Сергей ОзеровС проблемой не включающегося или глючащего компьютера рано или поздно встречается, наверное, каждый пользователь ПК. Однако не спешите нести системный блок в гарантийный отдел или мастерскую, а равно и покупать новые

Прайс-лист своими руками

Прайс-лист своими руками Заполняем прайсДля начала забудем, что таблицы в Excel электронные, но будем помнить, что это все-таки таблицы. Если данные расположить в правильном порядке, сделать удобными для просмотра и поиска – это ли не счастье?Поэтому в качестве первого

Практический аспект

Практический аспект Простота проблемы создает своеобразный парадокс: пытливый новичок построит контрпример за считанные минуты, в реальной практике изо дня в день возникают ошибки классовой корректности систем, но нарушения системной корректности даже в больших,

Практический алгоритм миграции как ключ к успеху в современном софтостроении Сергей Голубицкий

Практический алгоритм миграции как ключ к успеху в современном софтостроении Сергей Голубицкий Опубликовано 25 апреля 2013Сегодня в рамках «Битого Пикселя» мы помедитируем над важной темой, которая никогда не попадает в поле зрения IT-прессы: процессом миграции от одной

ВСЕГДА ПОД РУКАМИ

ВСЕГДА ПОД РУКАМИ Автор: Олег ВолошинКЛАВИАТУРА, ЕЩЕ ОДНО ПРИВЫЧНОЕ (ДА ЧЕГО УЖ ТАМ - ПРОСТО НЕЗАМЕНИМОЕ!) ПЕРИФЕРИЙНОЕ УСТРОЙСТВО, ИМЕЕТ ГОРАЗДО БОЛЕЕ ДЛИННУЮ И ИЗВИЛИСТУЮ ИСТОРИЮ, НЕЖЕЛИ МЫШКА. ПРАРОДИТЕЛЕМ МНОГОЧИСЛЕННОГО СЕМЕЙСТВА КЛАВИАТУР ЯВЛЯЕТСЯ ПИШУЩАЯ

Ноутбук своими руками

Ноутбук своими руками Автор: Сергеев АлександрВ конце прошлого года продвинутая общественность отпраздновала шестилетие Creative Commons. Наш журнал неоднократно писал про эту организацию, и сегодня есть повод вспомнить о ней. + интересная концепция, богатый набор