Сетевое сканирование портов

Сетевое сканирование портов

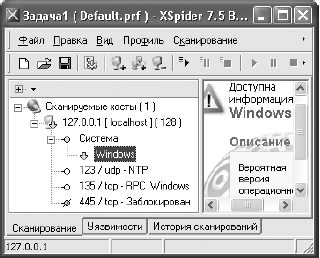

Сетевое сканирование портов включает в себя процесс автоматизированного выявления уязвимостей на удаленных системах с последующим захватом последних. В качестве сканеров подобного рода можно привести что-нибудь вроде XSpider, Essential Net Tools, Net Bios Scaner и многие другие, активно использующиеся теми, кому это надо (рис. 1.4).

Существуют специализированные системы, упрощающие процесс хакинга до максимума. В качестве горячего примера можно привести так называемые авторутеры (англ. root – дословно "корень", "корневая директория"; подразумевается полный захват системы) – программные комплексы, последовательно сканирующие большое количество машин. Следующим после обнаружения уязвимых систем шагом "захватчика" является процесс захвата системы с установкой специализированного вредоносного ПО (черви, троянские кони и руткиты (root kit), которые, в отличие от остальных, обнаружить в системе практически невозможно; также затруднительно и лечение системы).

Рис. 1.4. Утилита XSpider в действии

Преимущества таких автоматизированных систем очевидны: за считанное время автоматизация позволяет захватчику просканировать сотни тысяч систем.

В качестве горячего примера можно привести краткие описания следующих руткитов (взято с www.virusList.com), как нельзя лучше иллюстрирующих совсем не детские возможности современного вредоносного ПО:

? "AFXRootkit 2005 – это Open Source-руткит, написанный на Delphi; использует code injection и hooks Windows native API для сокрытия своего процесса, modules, handles, files, ports, registry keys и т. д.";

? "FU Rootkit: FU может прятать процессы, поднимать привилегии процесса, обманывать Windows Event Viewer, так что суды невозможны! И даже прячет драйверы устройств (!). И все это без какого-либо взлома".

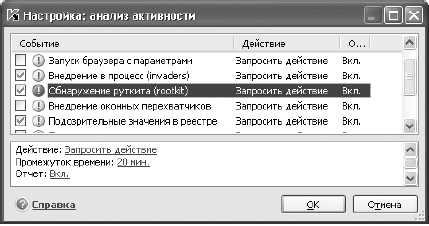

До недавнего времени обнаружение руткитов представляло довольно сложную с технической точки зрения процедуру, однако сейчас существует достаточное количество спецсредств для обнаружения подобных вредоносных модулей. В качестве примера можно привести "Антивирус Касперского 7.0" (рис. 1.5).

Рис. 1.5. Включение модуля обнаружения руткитов

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

10.7.2. Сканирование портов

10.7.2. Сканирование портов В разд. 1.1 мы говорили о том, что на начальном этапе взлома компьютера хакер должен получить как можно больше сведений о жертве. Средством сбора первичной информации является сканирование портов. Делать это с собственного компьютера опасно,

Необходимое сетевое оборудование

Необходимое сетевое оборудование Имея на руках проект будущей сети, следует приступать к составлению списка оборудования, необходимого для создания сети. Ниже приведены позиции, которые, скорее всего, понадобятся. Сетевая плата. Количество сетевых плат зависит от

Глава 6 Сетевое общение

Глава 6 Сетевое общение – Секреты ICQ – Альтернативы ICQ – Сеть FIDO – IP-телефония. Программы для голосового общения Общение – один из самых популярных способов использования Интернета. Существует очень много инструментов сетевого общения, и каждый человек может найти

5.8.4. Сетевое протоколирование

5.8.4. Сетевое протоколирование Сейчас разберемся, как обеспечить протоколирование в сети. Протоколирование в сети — это перенаправление сообщений на демон syslogd, запущенный на другой машине, где они будут записаны на диск.Для передачи сообщений используется протокол UDP.

9.3.2. Сетевое протоколирование

9.3.2. Сетевое протоколирование Протоколы — это история жизни системы; они необходимы администратору для выявления и устранения неполадок, но они необходимы и злоумышленнику — для поиска уязвимости или для того, чтобы скрыть следы своего вторжения. Поэтому иногда бывает

14.2. Сканирование компьютера

14.2. Сканирование компьютера Защитник Windows может сканировать компьютер в трех режимах.? Быстрая проверка. Позволяет просканировать системные каталоги и системный реестр – наиболее уязвимые места операционной системы. При этом на проверку тратится гораздо меньше

Сетевое оборудование

Сетевое оборудование В настоящее время стандартом для корпоративных и офисных сетей является 100-Мбит Ethernet-сеть, основанная на витой паре (100Base-T). Она обеспечивает пропускную способность 3-10 Мбайт/с. 100-Мбит сеть достаточна для большинства клиент/серверных-приложений, в том

Глава 18. Сетевое программирование

Глава 18. Сетевое программирование Если торговец в разговоре с вами произносит слово «сеть», скорее всего, он желает всучить свою визитную карточку. Но в устах программиста это слово обозначает электронное взаимодействие физически удаленных машин — неважно, находятся

Глава 17. Сканирование

Глава 17. Сканирование Сканирующее устройство «просматривает» печатный материал и передает его в OCR-систему. Далее печатный материал преобразуется в изображение, которое на данном этапе нельзя отредактировать ни в одном текстовом

Сканирование и распознавание

Сканирование и распознавание Ввести со сканера текст в компьютер – задача не слишком трудная. Однако работать с таким текстом невозможно: как и любое сканированное изображение, страница с текстом представляет собой графический файл – обычную картинку. Отсюда возникают

Глава 11 Сетевое взаимодействие

Глава 11 Сетевое взаимодействие • Краткое описание сетевых компонентов• Простой обмен данными• Слежение за компьютером по сети• Многопользовательский разговорникОрганизация надежного сетевого взаимодействия между приложениями или компонентами одного

13-я КОМНАТА: Сетевое многозаконие

13-я КОМНАТА: Сетевое многозаконие Автор: Леонид Левкович-МаслюкНа днях на Конгрессе математиков в Мадриде премию Рольфа Неванлинны, эквивалентную по значимости знаменитому «Филдсу», но вручаемую не за чистую математику, а «за математические достижения, связанные с

Сетевое 8 Марта

Сетевое 8 Марта Автор: Феликс МучникДевочки, девушки, мамы и бабушки! Так как я един в четырех лицах — сын, муж, папа и дедушка, — от этих четырех лиц от всей души поздравляю вас с этим весенним днем. Пусть улыбка расцветает на ваших лицах каждый день, а не только восьмого

1. Сканирование

1. Сканирование Задача этой ступени перевести бумажные страницы книги в соответствующие им файлы в формате TIFF с разрешением 300dpi. Это разрешение достаточно для книжного текста обычного («читабельного») размера. Мелкий шрифт или желание передать мелкие детали иллюстраций

Сканирование изображений

Сканирование изображений В этой главе будут кратко рассмотрены следующие вопросы:? сканирование изображения;? редактирование изображения;? вывод изображения на печать.Сканирование позволяет перевести изображение с материального носителя, например с фотографии, в

Сетевое окружение

Сетевое окружение Честно сказать, словосочетание настораживает. Можно подумать, что нас окружили, да еще с сетями (чтоб точно не сбежали). На самом деле это название системной папки, которая помогает нам работать с сетью. Так, если у вас дома, например, стоят два компьютера