14.5. технология компромата

14.5. технология компромата

Из этого примера вы узнаете, как достаточно просто сделать компрометирующие кого-либо снимки. Надеюсь, вы не станете применять полученные знания в криминальных или просто непорядочных делах.

Так как почти для любого профессионального компьютерщика любовь к Биллу Гейтсу – это что-то совершенно недопустимое, будем делать фотомонтаж именно с ним. В качестве исходного изображения будет использовано показанное на рис. 14.24.

Рис. 14.24. Исходная фотография с широко известными в узких кругах людьми

Наша задача – посадить рядом с Биллом вместо Боно из группы U2 совсем другого человека. У нас есть два варианта: поменять только голову или целиком все тело. Из-за особенностей фотографии лучше остановиться на первом варианте, так как реализация второго будет слишком тяжелой.

Подберите фотографию, которая послужит «донорской» для фотомонтажа. Человек на ней должен иметь хотя бы приблизительно такой же поворот головы, как Боно на исходной, иначе ничего не получится. Выбранный вариант показан на рис. 14.25.

Рис. 14.25. Простая любительская фотография

Как нетрудно заметить, наклон головы на фотографии похож, но направлен в противоположную сторону. Исправить это проще простого. Сначала, если слой с человеком является заблокированным или фоновым, перетяните его на палитре Layers (Слои) на пиктограмму в виде чистого листа бумаги. Работать нужно именно с дубликатом слоя, который появится после выполнения этой операции.

Затем выполните команду Edit ? Transform ? Flip Horizontal (Правка ? Трансформирование ? Отразить по горизонтали). В итоге фотография будет отражена зеркально.

Теперь нам нужно выделить голову. Для этого можно использовать целый ряд инструментов выделения, но рекомендую остановиться на Quick Mask (Быстрая маска). Так как форма лица достаточно сложная, вдобавок присутствуют торчащие волосы, быстрая маска в конечном итоге будет самым простым способом выделения. Переключитесь в режим быстрой маски, нажав горячую клавишу Q.

Примечание

Режим быстрой маски представляет собой способ интерпретации выделения. В нем красные пикселы означают невыделенные области, а прозрачные – выделенные. Частично выделенные области обозначаются красным цветом меньшей насыщенности. В режиме быстрой маски можно работать со всеми инструментами рисования, а также с фильтрами и средствами цветокоррекции, только вместо обычных пикселов вы будете создавать и редактировать выделение

Активизируйте инструмент Brush (Кисть), выберите достаточно большую (в зависимости от разрешения вашего изображения) кисть с мягкими краями и начинайте закрашивать лицо. Центральную его часть можно просто и быстро замазать, а вот с краями, и особенно с волосами, придется повозиться. Скорее всего, нужно будет несколько раз уменьшить размер кисти, чтобы все сделать хорошо. Полностью выделенная голова показана на рис. 14.26.

Рис. 14.26. Маскирование – лучший способ выделения сложных объектов

Переключитесь снова в стандартный режим работы, нажав горячую клавишу Q. Все, кроме головы, будет выделено (как уже говорилось, красные области обозначают невыделенные пикселы). Исправить это совсем несложно командой Select ? Inverse (Выделение ? Инвертировать).

Затем скопируйте голову (Ctrl+C), перейдите к первому изображению и вставьте ее (Ctrl+V). Подгоните размеры и положение головы на новом теле с помощью инструмента Free Transform (Произвольное трансформирование). Промежуточный результат показан на рис. 14.27.

Рис. 14.27. Голова уже на месте

Самое сложное в предстоящей работе – слить тело с новой головой в области шеи. Для начала запустите инструмент Eraser (Ластик) и удалите участок шеи на вставленном фрагменте, он нам не нужен.

Запустите инструмент Clone Stamp (Штамп) и аккуратно копируйте соседние области на границу между новой головой и старой шеей. Чтобы несколько облегчить эту задачу, включите в настройках штампа опцию Sample ? All Layers (Использовать ? Все слои). Затем нужно несколько смягчить результаты воздействия штампа инструментом Healing Brush (Лечащая кисть), вторично скопировав смежные области в зону границы. После этого немного выровняйте яркость инструментами Burn (Затемнение) и Dodge (Осветление).

Но голова все равно не будет смотреться естественно, так как слишком различаются цвета кожи. Исправить это несложно. Первый шаг – немного поиграйте с настройками Hue/Saturation (Оттенок/Насыщенность), чтобы добиться более или менее сносного совпадения оттенков (рис. 14.28).

Рис. 14.28. Небольшая цветокоррекция почти приблизила цвет кожи нового лица и старого тела

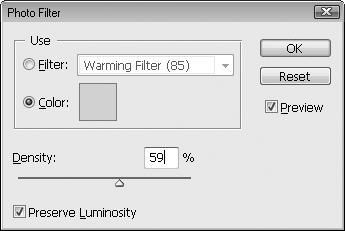

Однако совсем точно настроить цвета таким способом не получится. Предлагаю вам очень хитрый способ. Запустите инструмент Photo Filter (Фотофильтр): Image ? Adjustments ? Photo Filter (Изображение ? Настройки ? Фотофильтр). Включите режим работы Color (Цвет) и щелкните на пиктограмме, показывающей активный цвет. Откроется стандартное окно выбора цвета. Подвиньте это окно немного в сторону, чтобы было видно изображение. При подведении указателя мыши к фотографии он примет вид пипетки. Щелкните ею на шее редактируемого человека. В итоге активным цветом станет нужный нам. Остальные настройки применения Photo Filter (Фотофильтр) показаны на рис. 14.29.

Рис. 14.29. Хитрый прием – Photo Filter (Фотофильтр)

Если после этого действия шея «срослась» с головой, то осталось совсем немного. У нас еще видны фрагменты волос старой головы. Их нужно удалить. Для этого лучше всего подходит инструмент Clone Stamp (Штамп). Копируйте вместо торчащих волос обои со смежных областей.

В принципе, на этом пример почти выполнен. Однако можно еще немного обработать щеки на новой голове и руку инструментом Sponge (Губка) в режиме работы Desaturate (Обесцвечивание), чтобы убрать излишний блеск.

Итоговый результат показан на рис. 14.30. Никто из тех несведущих в современных технологиях людей, которым был показан этот снимок, даже не заподозрил, что это фотомонтаж!

Рис. 14.30. Такой фотографии «позавидует» любой программист

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Технология PowerPC

Технология PowerPC «По сути своей, IBM s компания технологий», — сказал Лу Герстнер (Lou Gerstner) вскоре после того, как возглавил корпорацию в 1993 году. И действительно, чуть ли не все основные технологии компьютерной индустрии s от RISC до реляционных баз данных s вышли из IBM. В прошлом

Технология PowerPC для AS/400

Технология PowerPC для AS/400 Президентом IBM в 1991 году был Джек Кюлер (Jack Kuehler). Он привел IBM к соглашению с Apple и Motorola о создании микропроцессоров PowerPC. Джек Кюлер считал, что к концу десятилетия все компьютеры, от самых маленьких, умещающихся на ладони, до суперЭВМ будут

Технология ССК

Технология ССК Технология кодирования с использованием комплементарных кодов (Complementary Code Keying, ССК) применяется для кодирования битов данных с целью их сжатия, что позволяет достичь повышения скорости передачи данных.Изначально данная технология начала использоваться в

6.4.1. Технология Bluetooth

6.4.1. Технология Bluetooth Название технологии Bluetooth переводится немного смешно - "голубой зуб". Но это так, к слову. А вообще данная технология используется для передачи данных через радиоканал на час-тюте 2,45 ГГц. Разработчиками данной технологии являются компании Ericsson, IBM, Intel,

Технология меток

0

Технология допродаж

Технология допродаж В чем суть? Начните предлагать клиентам к основной покупке что-нибудь еще из своих товаров (услуг). В идеале, если вы будете делать это с дополнительными скидками и бонусами, немалый процент людей обязательно купят предложенное.Есть два основных

7.3.6. Технология и CMM

7.3.6. Технология и CMM Ключевые практики не ограничивают и не требуют применения конкретных технологий разработки ПО, таких как создание прототипов, объектно-ориентированное проектирование, или повторное использование требований к ПО, его архитектуры, кода или других

2.3.2 Технология и компоненты EDA/SQL

2.3.2 Технология и компоненты EDA/SQL Технология EDA/SQL фирмы Information Builders, Inc. позволяет осуществлять доступ средствами SQL не только к реляционным, но и к нереляционным источникам данных, таким как иерархические базы данных и файлы с определенной структурой записей (record-oriented files),

Технология Bluetooth

Технология Bluetooth Несмотря на свою дешевизну и простоту, инфракрасное соединение имеет несколько существенных недостатков. К ним относятся маленький радиус действия и возможность связи в пределах прямой видимости. Этих недостатков лишено Bluetooth-соединение.Но и тут не

9.1. Технология OLE

9.1. Технология OLE В Windows 3.1 и более ранних версиях основным средством обмена данными между программами была технология DDE – Dynamic Data Exchange (динамический обмен данными). На этой технологии основывалась технология OLE – Object Linking and Embedding (связывание и внедрение объектов). OLE

9.2. Технология СОМ

9.2. Технология СОМ Модель СОМ построена по принципу архитектуры «клиент – сервер». Сервер предоставляет список возможных действий (функций), которые могут использоваться клиентским процессом. Таким образом, серверный процесс позволяет обрабатывать запросы клиента,

ТЕХНОЛОГИИ: Волны компромата

ТЕХНОЛОГИИ: Волны компромата Автор: Киви БердНа одной из недавних выставок CеBIT известный эксперт по защите информации Маркус Кун из Кембриджа эффектно демонстрировал разработанное в университетской Компьютерной лаборатории обрудование для дистанционного снятия

Технология

Технология Joomla! до версии 1.5.0 все еще использует разметку в виде XHTML таблиц. Однако, при построении сайта со «свободной» конфигурацией элементов использование тегов таблиц недопустимо. Таким образом, программный код Joomla!, отвечающий за вывод информации необходимо

Технология Wiki

Технология Wiki Чтобы создать веб-сайт (хранилище информации) с легко обновляемыми страницами, воспользуйтесь технологией Wiki. Строго говоря, Wiki — это концепция, а не конкретный программный пакет. Есть много программных пакетов, предлагающих пользователю функциональность

Технология не нейтральна

Технология не нейтральна Однажды на конференции я встретил студента MTI. Со всей искренностью он заявил мне, что технология нейтральна по отношению к приватности. «Технологии могут использоваться для нарушения приватности, либо они могут использоваться для защиты