Совет 48: Надежная защита

Совет 48: Надежная защита

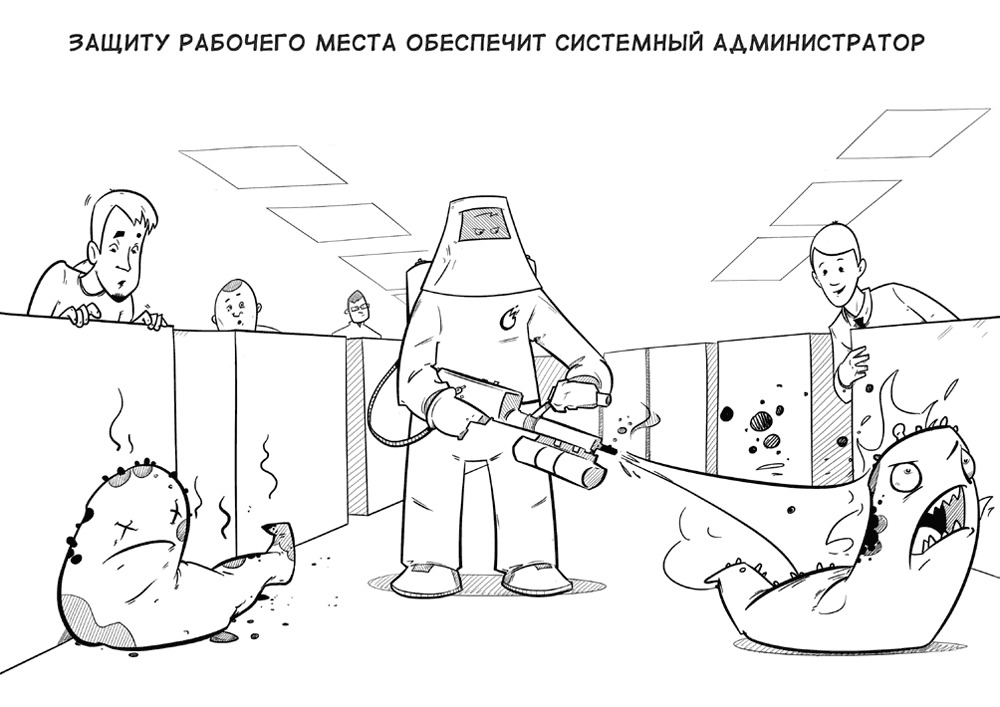

Интернет — очень опасное место. Откроешь дверь хорошенькой программке, а за ней обязательно увяжется какой-нибудь подозрительный гость, который тут же заявит права на реестр вашей операционной системы, перетряхнет жесткий диск, забьет браузер рекламой и затребует с вас же денег за возможность беспрепятственно работать с компьютером. Таких гостей мы советуем отстреливать еще до того, как они шагнут за порог, только старайтесь, чтобы при этом не пострадали полезные приложения. Обеспечить надежную автоматическую охрану поможет антивирусный продукт, специально обученный отличать плохих от хороших и способный воздать каждой программе по заслугам.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

1. Надежная комплексная бесплатная защита вашего компьютера

1. Надежная комплексная бесплатная защита вашего компьютера В этом разделе мы ознакомимся с комплексом эффективных мер защиты компьютера при помощи бесплатных антивирусных и антишпионских программ, «облачных» сервисов, межсетевых экранов и различных антивирусных

Совет 10: Защита личности

Совет 10: Защита личности Все люди рождены разными, но в интернете пользователь Вася отличается от пользователя Пети в основном уникальным сочетанием имени и пароля, которые, как и любые другие данные, можно украсть или подделать. И если Васе понадобилось выдать в Сети

Совет 12: Защита ребенка

Совет 12: Защита ребенка Когда ваша дочь-третьеклассница начнет выражаться как сапожник, да еще и проявит поразительную осведомленность в вопросах взаимоотношений полов, не спешите ругать ее одноклассников или невоздержанных на язык соседей. Источник зла, скорее всего,

Совет 46: Базовая защита

Совет 46: Базовая защита Пожалуй, каждый обитатель собственного дома или владелец дачи хоть раз мечтал об автоматической оборонительной системе, способной удерживать на расстоянии выстрела воров и продавцов краденного садового инструмента, шумные компании малолетней

Совет 56: Защита детского смартфона

Совет 56: Защита детского смартфона Ваш смартфон надежно защищен, а деньги с банковской карты все равно утекают из-за каких-то подозрительных покупок в Google Play… Нет, Google не пытается обворовывать вас по-тихому, это против принципов уважаемой компании. Самое время вспомнить,

Совет 59: Двойная защита денег

Совет 59: Двойная защита денег При неблагоприятном для вас стечении обстоятельств умелый хакер сможет украсть почти любой пароль. Так что если важный для вас сервис предлагает двухфакторную аутентификацию, лучше согласиться. Дополнительный уровень защиты в виде,

Защита данных

Защита данных Итак, логические файлы позволяют защищать данные на уровне записей и полей. Мы увидели на примере, что поля можно защитить, просто не включая их в описание логического файла. Рассмотренные нами примеры просты, и в них не показана возможность выборки записей.

Защита

Защита Руководствуясь следующими рекомендациями, вы сможете защитить свой компьютер от проникновения на него вирусов.– Архивируйте свои данные. Это не пустые слова, и ни в коем случае не пренебрегайте ими. Периодическое создание резервных копий важной информации с

Защита

Защита Как вы уже сами, наверное, понимаете, стопроцентной защиты от хакеров нет. Если взламывают сайты крупнейших фирм, занимающихся компьютерной безопасностью, то куда уж соваться нам, простым пользователям?!Но на самом деле уважающему себя хакеру нет дела до обычных

14.10.3. Защита

14.10.3. Защита Защиты от подбора пароля в принципе нет и не может быть. Если хакер получит доступ к файлу /etc/shadow, то можно считать, что пароль у него в руках. Но если следовать следующим правилам, то можно избежать взлома:? меняйте пароли каждый месяц. Если хакер взламывает

15.5. Защита FTP

15.5. Защита FTP Очень полезной, особенно, при организации виртуальных узлов, является конфигурационная директива DefaultRoot, позволяющая указать каталог, который представлялся бы пользователям как корневой. Например, значение DefaultRoot "~" настраивает сервер так, чтобы корневым

6.1. Взлом и защита LAN

6.1. Взлом и защита LAN В этом разделе мы поговорим о безопасности локальной сети в контексте возможных вариантов взлома. На конкретном примере рассмотрим, насколько уязвимой может быть система и что предпринять, чтобы превратить ПК в черный ящик для взломщика.В качестве

ГЛABA 8 Защита

ГЛABA 8 Защита Защита конфиденциальных данных от несанкционированного доступа очень важна в любой среде, где множество пользователей обращается к одним и тем же физическим или сетевым ресурсам. У операционной системы, как и у отдельных пользователей, должна быть