8.5. Используйте WPA или WPA2

8.5. Используйте WPA или WPA2

Протоколы WPA (Wi-Fi Protected Access), WPA2 и WEP (Wired Equivalent Privacy) обеспечивают защиту и шифрование данных, передаваемых беспроводным маршрутизатором и беспроводным клиентом. Предпочтительнее использовать WPA2, но если этот протокол устройством не поддерживается, следует использовать WPA. Шифрование WEP заметно хуже, чем WPA, но это лучше, чем вообще ничего. Хотя взломать защиту WEP можно с помощью ряда стандартных инструментов, что означает, что взлом WEP – весьма обычная процедура.

Примечание

По адресу http://www.thg.ru/network/20050806/index.html вы найдете пошаговую инструкцию взлома протокола WEP.

На смену WEP пришел протокол WPA. Для управления ключом и шифрования в WPA применяются несколько алгоритмов, в их числе TKIP (Temporal Key Integrity Protocol) и AES (Advanced Encryption Standard). Для использования WPA необходимо, чтобы все клиенты были совместимы с этим протоколом (не говоря уже о маршрутизаторе). Впрочем, все современные точки доступа поддерживают WPA.

При шифровании данных, которые передаются между маршрутизатором и беспроводным клиентом, протоколы WPA и WEP используют специальный ключ (пароль). Завладев ключом, злоумышленник сможет не только установить соединение с беспроводной точкой доступа, но и расшифровать данные, передающиеся между клиентами беспроводной сети.

Если используется протокол WEP, то ключ приходится вводить вручную. Это существенный недостаток, поскольку пользователи вводят ключ всего лишь раз, а затем им его менять лень. Протокол WPA периодически сам меняет ключ, причем делает он это автоматически. Даже если злоумышленник каким-нибудь образом узнает ключ, то он будет действовать только до момента изменения ключа беспроводным маршрутизатором. Во многих точках доступа ключи меняются один раз в час.

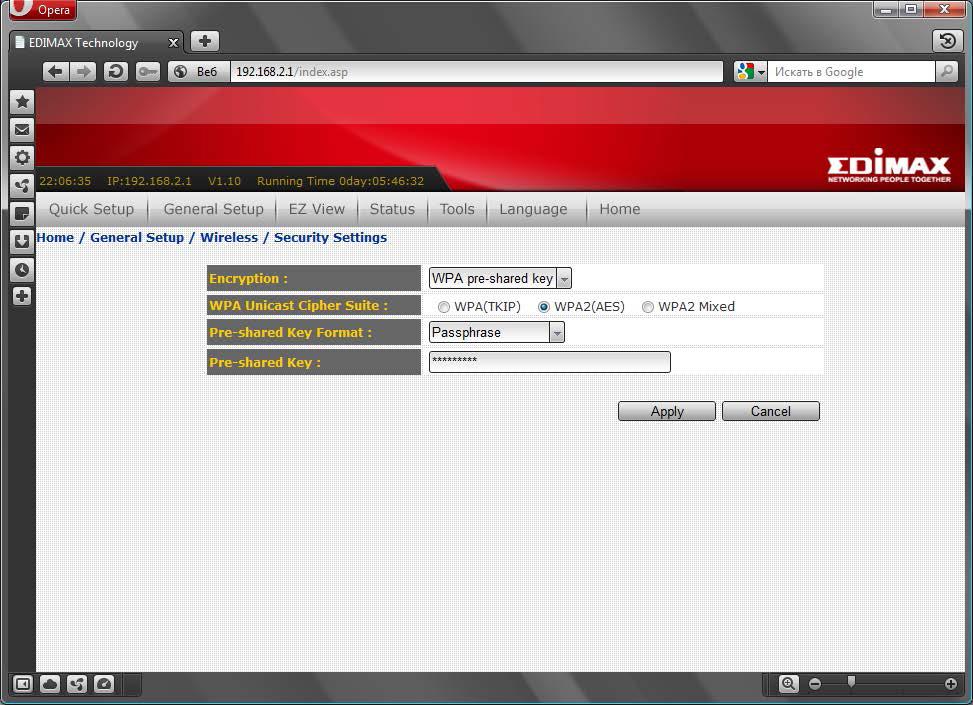

Параметры шифрования маршрутизатора Edimax устанавливаются в разделе General Setup | Wireless | Security Settings (рис. 8.7). Кроме шифрования по протоколу WPA2 маршрутизатор использует и WPA-аутентификацию – при подключении к сети пользователь должен ввести пароль, указанный параметром Pre-shared Key.

Рис. 8.7. Установка шифрования WPA2

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Используйте с умом

Используйте с умом Как и все блестящие новые инструменты, переходы стоит использовать там, где они уместны. Очень легко нарушить чувство меры и добавить переходы ко всем элементам на странице, таким образом превратив ее в раздражающего пульсирующего монстра. Очень

Еще раз: используйте с умом

Еще раз: используйте с умом Потратив немного времени на размышления о смысле содержимого, с которым мы работаем, мы можем выбрать некоторые свойства CSS3, которые функционируют сегодня, вместе с переходами и преобразованиями.Такие улучшения взаимодействия могут быть

1.7. Максимально используйте бенчмаркинг

1.7. Максимально используйте бенчмаркинг Отрасль веб-разработок – это одна из самых открытых для копирования передового опыта, бенчмаркинга, сфера бизнеса. Скорость распространения и клонирования инноваций здесь может измеряться часами.Постоянно изучайте не только

Используйте привычные для клиентов слова

Используйте привычные для клиентов слова Давайте посмотрим, какие слова можно задействовать для описания ваших товаров или вашей компании. В частности, требуется подобрать такие, которые используют ваши посетители. Вы удивитесь, но они порой называют вещи совсем

Используйте отступы!

Используйте отступы! Правильное использование отступов служит основой создания понятного программного кода. В примере из предыдущего раздела каждая пара операторов, определяющих одну структуру, напечатана с одним и тем же отступом. При наличии отступов проще выяснить,

3. Используйте систему контроля версий

3. Используйте систему контроля версий РезюмеКак гласит китайская пословица, плохие чернила лучше хорошей памяти: используйте системы управления версиями. Не оставляйте файлы без присмотра на долгий срок. Проверяйте их всякий раз после того, как обновленные модули

15. Активно используйте const

15. Активно используйте const Резюмеconst — ваш друг: неизменяемые значения проще понимать, отслеживать и мотивировать, т.е. там, где это целесообразно, лучше использовать константы вместо переменных. Сделайте const описанием по умолчанию при определении значения — это

83. Используйте отладочную реализацию STL

83. Используйте отладочную реализацию STL РезюмеБезопасность превыше всего (см. рекомендацию 6). Используйте отладочную реализацию STL[4], даже если она имеется только для одного из ваших компиляторов, и даже если она используется только для отладочного

95. Не используйте преобразование типов в стиле С

95. Не используйте преобразование типов в стиле С РезюмеВозраст не всегда означает мудрость. Старое преобразование типов в стиле С имеет различную (и часто опасную) семантику в зависимости от контекста, спрятанную за единым синтаксисом. Замена преобразования типов в

97. Не используйте объединения для преобразований

97. Не используйте объединения для преобразований РезюмеХитрость все равно остается ложью: объединения можно использовать для получения "преобразования типа без преобразования", записывая информацию в один член и считывая из другого. Однако это еще более опасно и менее

98. Не используйте неизвестные аргументы (троеточия)

98. Не используйте неизвестные аргументы (троеточия) РезюмеНаличие троеточий в С++ — опасное наследие С. Избегайте их в своих программах; используйте вместо этого высокоуровневые конструкции и библиотеки С++.ОбсуждениеФункции с переменным количеством аргументов

19.2.3.2. Используйте автоинструменты GNU

19.2.3.2. Используйте автоинструменты GNU Определение конфигурационных параметров должно быть выполнено во время компиляции. Значительное преимущество дистрибутивов с открытым исходным кодом заключается в том, что они позволяют адаптировать пакет к обнаруженной среде на

19.2.3.2. Используйте автоинструменты GNU

19.2.3.2. Используйте автоинструменты GNU Определение конфигурационных параметров должно быть выполнено во время компиляции. Значительное преимущество дистрибутивов с открытым исходным кодом заключается в том, что они позволяют адаптировать пакет к обнаруженной среде на

Ошибка 0x00000074: используйте F8

Ошибка 0x00000074: используйте F8 Решить проблему можно, загрузившись в последней удачной конфигурации. Для этого перед загрузкой Windows нажмите F8, а затем выберите Загрузка последней удачной конфигурации (см. рис. 10.3, гл.