Глава 2. Tor: заметаем следы. Как просто и эффективно скрыть свой IP-адрес

Глава 2. Tor: заметаем следы. Как просто и эффективно скрыть свой IP-адрес

2.1. Как работает Tor? Заходим в Одноклассники на работе

В главе 1 мы разобрались, как с помощью анонимных прокси-серверов и анонимайзеров скрыть свой IP-адрес. Но, как было показано, оба эти метода не предоставляют нужной степени анонимности.

Усложним поставленную задачу: теперь нам нужно не только скрыть свой IP-адрес от удаленного узла, но и полностью "замаскироваться" – чтобы администратор нашей сети или кто-то еще не смогли определить, какие узлы мы посещаем, и чтобы никто не смог "подслушать" передаваемые нами данные.

Именно для решения таких задач и была создана распределенная сеть Tor. Tor (аббревиатура от The Onion Router) – это свободное (то есть свободно распространяемое и абсолютно бесплатное) программное обеспечение, использующееся для анонимизации трафика.

Примечание

Поскольку исходный код Tor открыт всем желающим, любой пользователь может проконтролировать Tor на наличие/отсутствие "черного хода", специально созданного для спецслужб или еще кого-то. На данный момент Tor не скомпрометировал себя – его репутация незапятнанна.

Сеть Tor обеспечивает надежную анонимизацию и защищает пользователя от слежки как за посетителями конкретного сайта, так и за всей активностью самого пользователя. К тому же все передаваемые пользователем данные шифруются, что исключает их прослушивание.

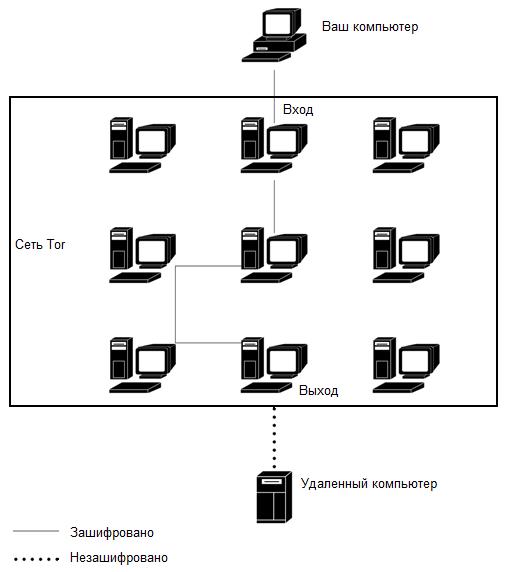

Вкратце принцип работы Tor заключается в следующем: при передаче данных от узла А (ваш компьютер) к узлу Б (удаленный сайт) и обратно данные передаются в зашифрованном виде через цепочку промежуточных узлов сети.

Отсюда следует еще одно преимущество использования Tor, которое наверняка оценят пользователи корпоративных сетей. Поскольку узел (нод, от англ. node) А обращается к узлу Б не напрямую, а через промежуточные узлы, то это позволяет обойти "черный список" брандмауэра сети.

Рассмотрим конкретный пример. Предположим у вас в офисе "злой" администратор заблокировал доступ сотрудников к социальной сети, к тем же Одноклассникам (наверное, это самая популярная сеть на наших просторах, хотя есть и не менее популярные: ВКонтакте, Мой мир, Facebook и др.). Сайт www.odnoklassniki.ru и будет узлом Б, ваш рабочий компьютер – это узел А.

Вы запускаете программу Tor и вводите адрес узла Б. Передаваемые вами данные (в данном случае – адрес узла) будут зашифрованы и переданы первому узлу в цепочке – назовем его узел В, затем данные в том же зашифрованном виде будут переданы узлу Г и т. д. Так будет продолжаться, пока данные не получит последний узел цепочки (скажем, узел Т), который и передаст ваш запрос конечному узлу – Б. Понятно, что на последнем участке (от узла Т к узлу Б) данные будут незашифрованы, поскольку узел Б не поддерживает открытые ключи сети Tor (если бы это было так, то весь Интернет был бы анонимным).

Посмотрите на рис. 2.1 – на нем изображен процесс передачи данных между вашим и удаленным компьютерами через сеть Tor. Проанализировав его можно сделать следующие выводы:

? администратор вашей сети (или администратор провайдера) не сможет узнать, какие данные вы передаете, поскольку данные передаются в зашифрованном виде;

? администратор вашей сети не сможет узнать, какой узел вы посещаете, поскольку вместо интересующего вас узла (www.odnoklassniki.ru, www.vkontakte.ru и т. п.) ваш узел формально будет обращаться к одному из узлов сети Tor – ничем не примечательному узлу с непонятным доменным именем. Тем более, что при каждом новом подключении к Tor первый узел цепочки будет другим;

? если администратор сети заблокировал доступ к интересующему вас узлу (www.odnoklassniki.ru, www.vkontakte.ru и т. п.) на брандмауэре, вы сможете обойти это ограничение, поскольку фактически ваш компьютер подключается к совершенно другому узлу (к узлу цепочки Tor). Запрещать доступ к этому узлу нет смысла, т. к. при следующем подключении к Tor или при принудительной смене цепочки узел входа в Tor будет изменен;

? удаленный узел "увидит" только IP-адрес последнего узла цепочки, ваш IP-адрес будет скрыт;

? теоретически перехват данных возможен на последнем участке пути – от последнего узла цепочки Tor до удаленного узла. Но для этого нужно отследить всю цепочку Tor, что технически сделать очень сложно, поскольку она может состоять из десятков узлов. Если же получить доступ к удаленному узлу, то все равно нельзя будет понять, кто есть кто, поскольку для этого нужно знать как минимум точку входа и точку выхода сети Tor.

При подключении к сети Tor для вашего компьютера определяется точка входа (выбирается случайный узел из сотен тысяч узлов Tor), "тоннель" и точка выхода – то есть строится цепочка. В процессе работы с сетью иногда возникает необходимость сменить цепочку – это можно сделать без перезагрузки программного обеспечения (позже будет показано, как), что делает работу с сетью максимально комфортной.

Рис. 2.1. Передача данных через распределенную сеть Tor

Смена цепочки может понадобиться в двух случаях:

? когда нужно сменить конечный IP-адрес (например, чтобы получить IP-адрес, относящийся к определенной стране или городу);

? когда полученная цепочка оказалась довольно медленной. Скорость передачи информации зависит от каналов передачи данных от одного узла цепочки к другому, поэтому сгенерированная цепочка может оказаться нерасторопной. Вы же можете создать другую цепочку – вдруг она окажется быстрее?

Примечание

Несколько лет назад Tor работала довольно медленно – иногда приходилось даже отключать картинки, чтобы дождаться загрузки странички. Сейчас с производительностью все нормально, и нет прямой необходимости отключать загрузку картинок.

Дополнительную информацию о сети Tor вы можете получить по адресу: http://tor.cybermirror.org/faq.html.ru.

В главе 3 мы поговорим о другом проекте для анонимизации трафика – I2P. В отличие от Tor, в I2P возможна полная анонимность, но при условии, что оба участника обмена трафиком подключены к I2P. Забегая вперед, отмечу, что сеть I2P идеально подходит для "шпионов", желающих общаться тайно, но не для посещения заблокированных сайтов или смены IP-адреса.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Как играть в Minecraft максимально эффективно

Как играть в Minecraft максимально эффективно Не волнуйтесьВы умрете. Если только вы не играете в режиме Творческий (Creative), что-нибудь рано или поздно вас прикончит. Даже в режиме Мирный (Peaceful) вы можете упасть в бассейн с лавой. Однако это часть игры. Подготовьтесь

Входы, эффективно использующие пространство

Входы, эффективно использующие пространство Если вы не хотите слишком удаляться от своей исходной точки на поверхности или просто желаете более эффективно использовать пространство, создайте спиральную лестницу. Самая тесная спиральная лестница занимает

Адрес отправителя и адрес получателя IPv6

Адрес отправителя и адрес получателя IPv6 IPv6-адрес отправителя обычно определяется при помощи функции bind. Но если адрес отправителя поставляется вместе с данными, это может снизить непроизводительные затраты. Этот параметр также позволяет серверу гарантировать, что

Глава 2 Просто посмотреть

Глава 2 Просто посмотреть Wbth lal voe htat oy voe wxbirtn vfzbqt wagye С poh aeovsn vojgav? [5] Многие еврейские семьи, которые не отличаются религиозностью, хотят, чтобы сын прошел обряд бар-мицвы [6] . Я был как раз таким сыном. Во время обряда мальчик стоит перед членами общины и читает отрывок из

Как «прикрыть» свой ip-адрес?

Как «прикрыть» свой ip-адрес? Обычно применяется несколько законных способов прикрытия ip-адреса.Сразу хотим отметить, что мы рекомендуем проводить работу по поиску в Интернете с компьютера, который не подключен к корпоративной сети, так как большинство способов

Как «прикрыть» свой IP-адрес

Как «прикрыть» свой IP-адрес Обычно применяются несколько законных способов прикрытия IP-адреса.Сразу хотим отметить, что мы рекомендуем проводить работу по поиску в Интернете в рамках информационной войны или конкурентной разведки с компьютера, который не подключен к

Создаем свой электронный адрес

Создаем свой электронный адрес Прежде чем перейти к прочим военным действиям по покорению Интернета, хочу посоветовать вам завести себе электронный адрес, он же в просторечье: «е-мейл», «мыло», «электронка» или просто «ящик».Существует много сервисов, где можно это дело

Глава 2. Подготовьте свой бизнес к продвижению в Интернете

Глава 2. Подготовьте свой бизнес к продвижению в Интернете Что вы знаете об интернет-бизнесе? Насколько прочно этот элемент вошел в нашу жизнь и как им управлять?Для того чтобы наш разговор получился более конкретным, разберем сильные и слабые стороны ведения бизнеса в

Глава 3. Запустите свой первый продающий сайт

Глава 3. Запустите свой первый продающий сайт Даже имея офлайн-бизнес, никак не связанный с продажами в Сети, необходимо обзаводиться собственным интернет-ресурсом. Большая часть аудитории с высокой покупательской способностью регулярно занимается поиском тех или иных

Показать или скрыть

Показать или скрыть Я думаю, название у этой группы само за себя говорящее. Итак, что же может от нас спрятаться?• Линейка. Показывает горизонтальную и вертикальную линейки страницы. С ней мы уже знакомы.• Сетка. Вы привыкли писать на бумаге в клеточку? Тогда эта сетка для

Глава 19 Быстро и просто: полезные программы для делопроизводства

Глава 19 Быстро и просто: полезные программы для делопроизводства Создание визиток (программа «Картмейстер») Визитные карточки сегодня изготовить несложно. В большинстве печатных салонов даже не берут деньги за разработку – только за печать. Однако бывают ситуации,

Инструмент Скрыть экран

Инструмент Скрыть экран Инструмент Скрыть экран предназначен для поэтапного открытия материала, расположенного на слайде, или для скрытия какой-либо его части. По умолчанию инструмент Скрыть экран представляет собой лист серого цвета, расположенный поверх изображения.

Глава 3: Прямая атака: просто попроси

Глава 3: Прямая атака: просто попроси Перевод: Artem (artemsib@inbox.ru)Многие атаки социальной инженерии являются сложными, включая в себя тщательно планируемый ряд шагов, сочетая манипуляцию и технологические знания.Но меня всегда поражает, как искусный социальный инженер может

Голубятня: Свой — Чужой — Свой Сергей Голубицкий

Голубятня: Свой — Чужой — Свой Сергей Голубицкий Опубликовано 21 марта 2012 года Культур-повидло у нас сегодня печальное. Иначе и не бывает при созерцании деградации и ощущении невозможности что-то изменить или исправить. Хочу поделиться с

Глава 3 Ноосфера — просто другое название внутреннего тролля

Глава 3 Ноосфера — просто другое название внутреннего тролля Некоторые из выдуманных объектов кибернетического тотализма (вроде ноосферы, которая предположительно является глобальным мозгом, состоящим из мозгов всех людей, соединенных посредством Сети) мотивируют

Голубятня: Свой - Чужой - Свой

Голубятня: Свой - Чужой - Свой Автор: Сергей ГолубицкийОпубликовано 21 марта 2012 года Культур-повидло у нас сегодня печальное. Иначе и не бывает при созерцании деградации и ощущении невозможности что-то изменить или исправить. Хочу поделиться с читателями наблюдениями за