P01: Активный каталог и служба DNS

Код сервиса: P01

Тип сервиса: Primary services

Вид сервиса: Technical Service

Наименование сервиса: Активный каталог и служба DNS

Производитель и платформа: Microsoft Windows 2016

Владелец сервиса: ИТ департамент

Управление сервисом: Подразделение Инфраструктуры

Важность сервиса (вес): CRITICAL (16.5)

Уровень восстановления (RLO): На уровне сервера и сервиса

Объект восстановления (RPO): 24 часа

Время восстановления (RTO): 24 часа

Очередность восстановления: 1

Назначение

Активный каталог представляет возможность централизованного управления ИТ ресурсами. Он представляет из себя единый каталог пользователей, групп, объектов и субъектов ИТ инфраструктуры. Возможности централизованного применения групповых политик, повышения уровня информационной безопасности, как отдельных компонентов, так и всей инфраструктуры в целом. Использование групповых политик для установки, удаления программного обеспечения. Дополнительные возможности по шифрованию съемных носителей и функционала «контроль приложений». Активный каталог представляет из себя базу DS и папку SYSVOL. Папка хранит шаблоны групповых политик, которые реплицируются между контролерами, скрипты и т п. Репликация SYSVOL происходит с помощью DFRS.

Структура каталога содержит следующие высокоуровневые контейнеры:

•Сайт (Site);

•Лес (Forest);

•Деревья доменов (Domain Trees);

•Домены (Domains);

•Организационные единицы (Organization Units);

Лес (Forests) – первый высокоуровневый объект. Является высокоуровневой связкой в контексте информационной безопасности. Содержит три раздела: Схема (Schema), Конфигурацию (Configuration) и Приложение (Application). Схема определяет все классы, объекты, такие как пользователи, группы и атрибуты. Схема доступна всем доменам леса. Раздел конфигурации содержит топологию, настройки леса, список контролеров, глобальных каталогов и т п. Раздел приложения содержит данные приложений, например, службы DNS.

Две из пяти ролей FSMO специфичны для леса: Мастер схемы (Schema Master) и Мастер Именования Домена (Domain Naming Master).

Домены (Domains) – логические контейнеры, следующие за лесом. Являются частью контекста безопасности леса. Домен включает в себя следующие компоненты:

•Схема (Schema);

•Глобальный Каталог (Global Catalog);

С•ервис Репликации (Replication Service);

•Роли Мастера Операций (Operation Master Roles или FSMO);

Схема также содержит объекты и атрибуты, Глобальный Каталог содержит информацию по всем объектам домена. Репликация данных между контролерами и рабочие роли. Контролеры домена включают в себя пять ролей (Flexible Single Master Operations FSMO):

•Мастер схемы (Schema Master);

•Мастер Именования Домена (Domain Naming Master);

•Мастер Инфраструктуры (Infrastructure Master);

•RID Мастер (Relative ID (RID) Master);

•Эмулятор Первичного Контролера Домена (PDC Emulator);

Необходимо знать, что одновременно может работать (владеть) каждой ролью только один контролер в одиночном домене. Т.е. либо все роли на одном сервере или максимум на пяти контролерах одновременно, хотя контролеров может быть больше.

Мастер Схемы (Schema Master) – роль служит для обновления схемы леса.

Мастер Именования Домена (Domain Naming Master) – служит для добавления и удаления доменов леса.

В каждом домене существуют три оставшиеся роли:

•Мастер Инфраструктуры (Infrastructure Master) – синхронизирует объекты внутри базы, при отсутствии запрашивает с глобального каталога. В случае если все сервера являются глобальными каталогами, то значение роли не значительна.

•RID Мастер (Relative ID Master) – каждый новый объект в домене получает уникальный идентификатор безопасности (Security Identifier SID). SID включает в себя идентификатор домена, который уникален для каждого домена. RID Мастер отвечает за предоставление специфических уникальных идентификаторов (RID) в домене для каждого объекта, будь то компьютер, пользователь и т п. Тем самым комбинация SID и RID гарантирует, что каждый объект в домене уникален.

•Эмулятор PDC (PDC Emulator) – контролирует аутентификацию в домене по средствам Kerberos v5 или NTLM. Смена пароля пользователем обрабатывается данной ролью.

Сайт (Site) высокоуровневый контейнер расположения, топологии объектов каталога при его развёртывании. Лес доменов (Domain Trees) представляет из себя группу доменов, которые являются наследниками или дочерними корневого домена. Организационная Единица (Organization Units) минимальная логическая составляющая – контейнер, позволяющая организовать объекты в логическую структуру.

Доверенные связи (Trust) следующая важная составляющая активного каталога. Представляет из себя отношения между лесами и доменами. В лесу все домены по умолчанию связаны между собой двух сторонними прозрачными доверительными отношениями (two-way transitive trust relationship). Это позволяет аутентифицироваться между доменами. Существуют различные типы доверенных связей.

Следующей важной составляющей активного каталога является групповые политики (Group Policy GPO). Они предоставляют возможность централизованного конфигурирования и управления атрибутами объектов. Существует два раздела групповых политик: Пользовательские (User) и компьютерные (Computer). Групповые политики могут применяться на различные контейнеры – уровни. Последовательность влияния политик выглядит следующим образом:

•Local Group Policy;

•Site-linked Group Policies;

•Domain-linked Group Policies;

•OU-linked Group Policies;

По умолчанию, настройки более высокой политики перекрываются настройками более низкой политикой в случае их конфликта. Например, если на уровне домена применена настройка разрешения смены рабочего стола, а на уровне организационной единицы запрещено, то результат будет запрет. Если параметры не перекрываются, то результат воздействия на объект будет содержать суммарные параметры применения всех политик. Условия наследия могут быть изменены.

База данных активного каталога содержится в файле ntds. dit в папке %SYSTEMROOT%NTDS. В папке также содержатся файлы:

•Edb.chk – содержит проверку целостности базы;

•Edb. log – журнал активности базы;

•Temp. edb – временный файл активности;

•Res1.log или edbres0001.jrs – лог файл при недостатке места;

Репликация данных между контролерами домена один из важнейших механизмов поддержания целостности активного каталога. Репликация связана со следующими компонентами:

•DNS;

•Remote Procedure Call (RPC);

•SMTP (опционально);

•Kerberos;

•LDAP;

Кроме этого работа активного каталога чувствительна к синхронизации времени между контролерами.

Помимо активного каталога вторая, интегрированная служба, необходимая для функционирования инфраструктуры является служба DNS. Помимо стандартных записей, содержит SRV запись определяющая контролер домена в инфраструктуре.

Требования

Основные требования к сервису можно выразить как высокая производительность, отказоустойчивость и масштабируемость; низкая стоимость владения; поддержка порядка 1000 пользователей или пользовательских устройств.

Архитектура

Архитектура решения строится на базе решения Microsoft Windows Server 2016 Standard и встроенной службы Active Directory Service. Так как активный каталог тесно связан с DNS службой, то последняя также разворачивается на контролерах домена и является интегрированной службой.

Архитектура представлять из себя единый домен и лес – одноуровневая архитектура. Решение наиболее простое и подходит для большинства организаций. Также принимается во внимание наличие не менее двух «сайтов». Контролеры домена располагаются в дата центре основном и резервном. На сайтах компаний, обслуживающем 50 и более сотрудников, при необходимости можно установить контролеры домена с опцией только для чтения (RODC).

Для мульти-доменных организаций, или в целях повышения безопасности ИТ инфраструктуры можно использовать другое решение. В этом случае архитектура активного каталога строится по схеме единого «леса», и множества «деревьев» и «доменов». Корневой домен (forest root domain) предназначен для ИТ инфраструктуры. Домены леса, или в нашем случае один домен, предназначен для сотрудников организации. Компрометация административного доступа в данном домене не нанесет ущерба корневой ИТ инфраструктуре. Структура активного каталога в целях повышения уровня безопасности может представляет из себя следующую логическую архитектуру:

•Корневой домен леса (Forest Root Domain)

•Домен дерева головной компании (Tree Domain) и домены леса для портфелей.

Архитектура предполагает включение гипервизоров в состав корневого домена леса (Root Forest Domain). Головной офис входит в состав основного домена леса (Tree Domain). При расширении организации или сложной холдинговой структуре, ИТ инфраструктура портфелей и компаний входит в состав основного домена леса или могут использовать собственные домены.

Возможности решения

Возможности решения обеспечивают поддержку порядка 2 миллионов объектов в активном каталоге. Один контролер домена способен обслуживать порядка 5000 пользователей.

Ограничения решения

Ограничения, накладываемые данным решением:

•Процессор 1.4 GHz 64-битной архитектуры и выше;

•Память 512 МВ (2GB для версии с GUI);

•Минимальные требования к размеру диска 32GB;

•Создание Корневого домена леса (Forest Root Domain) возможно только при создании с «нуля»;

•Windows 2016, в отличие от Windows 2012R2 имеет только CORE и GUI интерфейсы (в Windows 2012 R2 имеется также GUI MINI).

•В Windows 2016 выбор интерфейса определяется на этапе установки сервера и не может быть изменен в процессе эксплуатации (в отличие от Windows 2012 R2);

•При именовании серверов и рабочих станций желательно учитывать ограничения в 16 символов NetBIOS;

•Максимальная длинна FQDN не более 64 символов;

•Полный путь к папкам SYSVOL, базе данных, лог файлу не должен превышать 260 символов;

•Имя компьютера (DNS host name) не должно превышать 24 символа;

•Максимальная длинна имени объекта «Организационная Единица OU» не должна превышать 64 символа;

•Атрибут «Display name» не должно превышать 256 символов;

•Атрибут «Common name» не должно превышать 64 символа;

•Атрибут «SAM-Account-Name» не должно превышать 20 символов для обратной совместимости с Pre-Windows 2000;

•Атрибут «DN (Distinguished Name) в LDAP» не должен превышать 255 символов;

•Максимальное количество применимых групповых политик (GPO) не должно превышать 999;

•KERBEROS путь для поиска ресурсов (Traverse trust links) не должно превышать 10;

•Количество объектов Trust Domain Objects (TDOs) не должно превышать 2400;

Инфраструктура

Минимальные компоненты инфраструктуры сервиса и включают в себя один сервер размера X-size для контролера домена с установленным на нем операционной системой Windows 2016 Server Core и запущенными сервисами ADDS и DNS.

Рекомендуемые компоненты инфраструктуры сервиса основного сайта (PDC) включают в себя два сервера контролера домена, один на базе физического сервера, а другой на базе виртуальной машины X-size, с установленной операционной системой Windows 2016 Standard Core и службами ADDS и DNS.

Физическая архитектура представляет из себя:

•ADDS-PDC-DC01 – контролер домена – физический сервер. Физические параметры соответствуют размеру XS. Операционная система сервера Windows 2016 Standard GUI.

•ADDS-PDC-DC02 – контролер домена – виртуальная машина. Размер виртуальной машины XS. Операционная система сервера Windows 2016 Standard CORE.

Логическая архитектура представляет из себя

ADDS-PDC-DC01 и ADDS-PDC-DC02 – Сервера располагаются в сегменте VLAN10 «T0 SERVERS» – физический сервер и VLAN20 «T1 SERVERS» – виртуальная машина. Роль серверов:

•Контролер леса: Holding. local

•Контролер домена (Forest Root Domain): Holding. local

•Уровень леса: Windows 2016

•Уровень домена: Windows 2016

•Сервера являются Глобальными каталогами (Global Catalog)

Лицензирование сервиса

Лицензирование сервиса включает в себя следующие компоненты:

•Лицензирование серверных операционных систем Windows 2016 Server Standard;

•Лицензирование клиентского доступа Windows CAL;

Компоненты сервиса встроенная служба Активного Каталога и встроенная служба DNS не требуют лицензирования.

Так как платформа виртуализации строится на платформе Microsoft Windows 2016 Datacenter, то стоимость лицензирования серверных операционных систем виртуальных машин сервиса включена в стоимость платформы виртуализации. Физические сервера лицензируются по количеству ядер.

Лицензирование доступа к сервису

Лицензирование клиентского доступа к сервису возможно на устройство или пользователя (Windows CAL DEV или Windows CAL USER). Для снижения стоимости лицензирования и учитывая дополнительные ИТ сервисы, рекомендуется указывать пакет лицензий (Microsoft Core CAL Suite или Microsoft Enterprise CAL Suite). Microsoft Core CAL Suite предоставляет возможность доступа к серверам версии «Standard»:

•Windows;

•Exchange Standard;

•SharePoint Standard;

•Skype for Business Standard;

•System Center CML;

Microsoft Enterprise CAL Suite включает в себя возможности «Core CAL Suite», а также предоставляет доступ к возможностям «Enterprise» версий.

Зависимости и окружение

Сервис Активного Каталога является ключевым сервисом для всей ИТ инфраструктуре. Для его развёртывания необходимы:

•Инженерные системы и системы безопасности (F01-F15)

•Гипервизоры платформы виртуализации (С01),

•Система Хранения Данных СХД (С02)

•Сетевая инфраструктура (С03).

Мощности

Сервера достаточны для обеспечения работы до 5000 пользователей или устройств. Требуемые вычислительные мощности:

•Минимальные компоненты сервиса представляют из себя физический сервер с двумя процессорами не более 8 ядер каждый, 8—16GB RAM, HDD SAS 10k rpm RAID1 +1 Spare.

•Рекомендуемые компоненты инфраструктуры сервиса основного сайта включают в себя: физический сервер с двумя процессорами не более 8 ядер каждый, 8—16GB RAM, HDD SAS 10k rpm RAID1 +1 Spare, и виртуальный сервер с параметрами 2CPU, 8GB RAM, HDD C: 60GB.

Масштабирование

Масштабирование сервиса возможно двумя путями: повышение вычислительной мощности серверов или добавление дополнительных серверов.

Отказоустойчивость и восстановление

Ввиду критичности сервиса сервера полностью дублируются. Для обеспечения минимальной отказоустойчивости в переделах сайта необходимо наличие второго контролера домена. Для обеспечения минимальной отказоустойчивости в переделах географических сайтов (резервный сайт) необходимо наличие третьего контролера домена. Отказоустойчивость обеспечивается средствам репликации данных между контролерами. Все контролеры работают в активном режиме. В случае использования только виртуальных машин, они должны располагается на различных хостах платформы виртуализации. Восстановление серверов возможно из резервной копии или установкой нового сервера. Реплика серверов допускается, но возможна только при запуске в ручном режиме и удалении оригинала сервера. Возможные уровни восстановления сервиса на уровне базы активного каталога или же полного восстановления сервера.

Роли и ответственности

•Административная роль «Adm_ADDS_Administrators» корневого домена леса необходима для конфигурирования серверов, изменений схемы леса, добавления DNS зон, администрирования активного каталога на серверах.

•Административная роль «Adm_ADDS_Administrators» домена дерева леса необходима для конфигурирования серверов, администрирования активного каталога в пределах дерева и домена.

Состав ролей:

Administrator (Forest) – Администратор леса и корневого домена. Входит в состав встроенных групп: Enterprise Admins, Schema Admins, Administrators, Domain Admins, Group Policy Creator Owners и Domain Users;

Administrator (Domain) – Администратор домена дерева. Входит в состав встроенных групп: Administrators, Domain Admins, Group Policy Creator Owners и Domain Users;

Сервисная роль для запуска серверов не предусмотрена. Возможно наличие учетной записи с правами оператора резервного копирования. За работу сервиса отвечает «системный администратор». Кроме этого можно выделить роль «Adm_GPO_Administrators» – отвечающие за создание и изменение групповых политик.

Установка

Первоначальная установка серверов происходит вручную.

Дальнейшая установка при сопровождении происходит из образа с использование скрипта.

Установка роли Active Directory Domain Service и DNS

•Выбираем Promote this server to Domain Controller

•Новый лес, новый домен (New Forest, New Domain)

•Необходимы права администратора схемы леса (Schema Admins)

•Для обоих серверов отмечаем Global Catalog (GC)

•Дальнейшие настройки по умолчанию.

Конфигурирование

Доступ к конфигурации серверов доступен через сервер управления в соответствии с процессом «Управления изменениями».

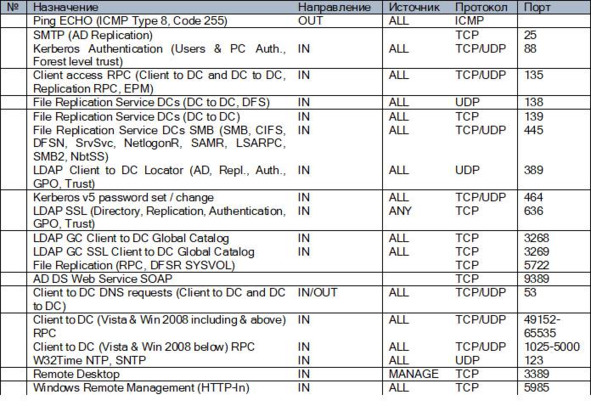

Настройка портов и протоколов

Настройка службы DNS

Создание DNS Reverse Zone «192.168.0.0». Дополнительные зоны.

Настройка Key Distribution Service (KDS) и генерация KDS ключа

Генерация KDS ключа необходима для создания Групповых Управляемых Служебных Записей (Group Managed Service Accounts gMSA). Управляемые сервисные служебные записи необходимы для запуска служб и ИТ сервисов. Также могут использоваться для запуска «планировщика задач», но только через оснастку PowerShell. Преимущества:

•Пароль длинной 240 символов

•Генерируется каждые 30 дней.

•Не хранится на локальной системе

Для их использования необходимо соблюдать следующие условия

Уровень схемы не ниже Windows 2012, контроллеры Windows 2012 и выше с включенной и настроенной службой Key Distribution Service (KDS), наличие оснастки PowerShell. Генерация ключа происходит вручную и раз через оболочку PowerShell на контроллере домена с правами Enterprise Admins. Ключ доступен через 10 часов после генерации, чтобы все контролеры домена реплицировали данные. Порядок выполнения:

•Входим на контроллер ADDS-PDC-DC01 с учетной записью HOLDINGAdministrator и запускаем оснастку PowerShell.

•Запускаем команду Add-KDSRootKey —EffectiveImmediatly

Для тестовой среды можно активировать немедленно командой

•Add-KDSRootKey —EffectiveTime ((get-date).addhours (-10))

Проверяем готовность: Get-KDSRootKey

Создание gMSA (Group Managed Service Accounts)

Следующий этап сопровождение Групповых Управляемых Служебных Записей (Group Managed Service Accounts gMSA. Порядок выполнения:

•Входим на контроллер ADDS-PDC-DC01 с учетной записью MyCompanyAdministrator и запускаем оснастку PowerShell. Запускаем команду:

•New-ADServiceAccount —name gMSA_SCOM_SQL_DB —DNSHostName ADDS-PDC-DC01.mycompany. local —PrincipalsAllowedToRetriewManagedPassword «gMSA_SCOM_SQL_DB_Group»

Где: gMSA_SCOM_SQL_DB – имя сервисной учетной записи, ADDS-PDC-DC01.MyCompany. local – имя DNS хоста, gMSA_SCOM_SQL_DB_Group – группа в активном каталоге куда входят все системы, которые будут использовать эту групповую управляемую служебную запись.

Проверяем через оснастку Active Directory Users & Computers что в контейнере Managed Service Accounts появилась запись.

Устанавливаем учетную запись gMSA на сервер

Следующий шаг установка учетной записи gMSA на сервер, где будет использоваться. Порядок выполнения: Проверяем, что сервер (SQL-PDC-DB01) входит в состав группы gMSA_SCOM_SQL_DB_Group. Входим на сервер (для примера SQL-PDC-DB01 с учетной записью MyCompanyAdministrator и запускаем оснастку PowerShell. Запускаем команду: Install-ADServiceAccount —Identity gMSA_SCOM_SQL_DB

(Если нет модуля, то необходимо добавить Features -> RAST -> AD DS Tools -> AD module for PowerShell). Проверка: Test-ADServiceAccount gMSA_SCOM_SQL_DB

Если возвращает TRUE значит все в порядке.

Далее на сервере SQL-PDC-DB01 в настройках запуска службы (Logon) указываем имя учетной записи (с добавлением символа $ в конце обязательно). Пароль указывать нет необходимости. Сервисная учетная получает права «Log on As a Service» автоматически. Перезапускаем сервис.

Проверка и создание записи SPN (Service Provider Name) сервиса

Для примера для SQL сервера необходимо создавать запись для возможности сетевой проверки. Проверка возможна через протоколы: NTLM и Kerberos. Второй предпочтительно. SQL сервер поддерживает Kerberos для следующих протоколов:

•TCP/IP (рекомендуемый)

•Shared Pipes (рекомендуется отключить)

•Shared Memory (рекомендуется отключить)

•SQL сервер поддерживает Kerberos через Windows Security Support Provider (SSPI).

Порядок регистрации SPN записи возможен через несколько вариантов:

•Утилита SetSPN. exe.

Синтаксис: SetSPN —A <spn> <Account>.

Пример: SetSPN —A MSSQLSvc/SRV.domain. local: 1433 domainServiceAccount

•SetSPN —A MSSQLSvc/SRV.domain. local: Inst1 domainServiceAccount

На один экземпляр нужно иметь две записи с портом и именем экземпляра. Для кластера: регистрация для каждой «ноды» и общего имени. Для «Always On»: регистрация для каждого «инстанса» на нодах плюс прослушиватель (listener). Для проверки дублированных записей используется ключ —S.

•Консоль ASDI

•Добавление в атрибут «ServicePrincipalName»

•Утилита KerberosConfigMgr. exe

•Добавление значения и учетной записи

Создание объектов в Активном Каталоге

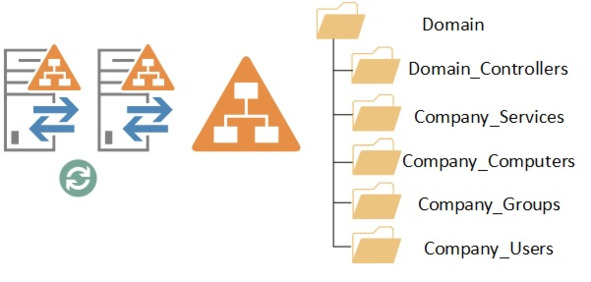

Структура активного каталога как правило повторяет организационную структуру организации. Также желательно создать организационные единицы для групп, сервисов и пользователей.

Создание контейнера «Организационной Единицы» возможен через несколько вариантов:

•Оснастка Active Directory Users & Computers на контролере;

•Через RSAT на Выделенной Рабочей Станции Управления»;

•Оснастка PowerShell;

Структура активного каталога представлена на диаграмме. Структура может отличатся от компании к компании, но в общем случае содержит в себе встроенный объект домен и контроллеры домена. Помимо этого, объекты сгруппированы по назначению: ИТ сервисы, компьютеры, группы и пользователи. Прочие встроенные объекты, такие, например, как Сервисные учетные записи, не указаны так как остаются неизменны. Детализация указанных организационных единиц представлена на диаграмме ниже.

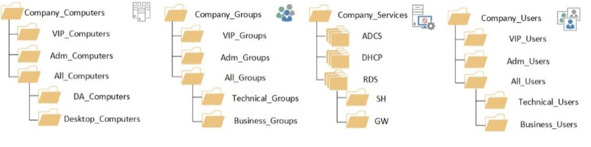

Организационная единица (OU) «Company_Computers» – включает в себя разделение по подгруппам: «VIP_Computers» – содержит компьютеры руководителей, «Adm_Computers» – компьютеры ИТ департамента и «All_computers» – все компьютеры организации. Последняя может содержать в себе подгруппы: «DA_Computers» и «Desktop_Computers».

Схожая структура применена для объектов групп, ИТ сервисов и пользователей. Данное разделение позволяет применять различные групповые политики и доступы. Так для примера, сервис RDS может включать в себя две подгруппы: SH и GW. Внутри данных объектов находятся сервера, соответствующего ИТ сервиса. Доступ к верхнему объекту на редактирование, ограничен только для роли администраторов ИТ сервиса RDS. Сервера «Session Hosts» и «Gateway, Broker» могут располагаться в различных подсетях и требовать различные групповые политики. Те же принципы применяются для групп и пользователей. Так подгруппа «VIP_Users» может содержать учетные записи руководства, сброс паролей которых не может быть выполнен группой Поддержки Пользователей. Группа «Business_Groups» может содержать группы с правами чтения, записи и т п для общих папок департаментов, расположенных на файловом сервере, группы доступов для бизнеса приложений и т п. Группа «Technical_Groups» может использоваться для разграничения прав сотрудников ИТ департамента. В общем виде для сервиса может быть использована группа «администраторов» ИТ сервиса, группа «только для чтения», специфические группы ИТ сервиса. В случае использования разделенных доменов или леса, филиалов и т п, состав и структура каталога может быть аналогична.

Local Administrator Password Solution (LAPS) настройка через GPO

Решение по администрированию паролей локальных администраторов (LAPS) позволяет администрировать пароли локальных администраторов, предоставляя временный доступ службе ИТ поддержке пользователей. Используется для управления административного доступа на компьютерах пользователей. Последовательность установки включает в себя:

Скачиваем LAPS (текущая версия 7.5). Пакет состоит из двух частей:

•AdmPwd GPO Extension – исполняемая часть LAPS

•Модули управления:

Fat Client UI – утилита для просмотра паролей;

PowerShell Module – модуль для управления LAPS;

GPO Editor Templates – административные шаблоны;

Открываем оснастку Group Policy Management на контроллере домена.

Создаем новую групповую политику: LAPS-INSTALL

•Через Group Policy Management Editor (GPME) открываем ветку:

•Computer Configuration> Policies> Software Settings> Software Installation

Д•обавляем новый пакет, выбираем путь к файлу AdmPwd.E.CSE.Setup.x64.msi

В нашем случае все программы располагаются в директории FSS-PDC-MS01WKML (Well Known Media Library). Для этого необходимо предварительно развернуть файловый сервер и настроить соответствующий ресурс.

•Тип установки: Assigned

•Деактивируем User Configuration секцию данной групповой политики.

•Применяем политику на соответствующую организационную единицу.

•Политика применяется на все компьютеры в соответствующей Организационной Единице (OU).

Следующий этап: устанавливаем модуль управления на контроллере домена, на Выделенной Рабочей станции Доступа (DAW) или на рабочий компьютер специалиста подразделения Поддержки Пользователей.

•Расширяем схему Активного Каталога (Active Directory): Import-module AdmPwd.ps и update-AdmPwdADSchema

•В классе «Computer» будут добавлены два новых атрибута: ms-MCS-AdmPwd и ms-MCS-AdmPwdExpirationTime

•Настраиваем права администраторов (ADDS-ADM), локальных администраторов компьютеров (ADDS-ADM-LOCAL) и группы подразделения Поддержки Пользователей (HELP-DESK-ADM) на доступ к атрибуту ms-MCS-AdmPwd в котором хранятся пароли администраторов в открытом виде. Доступ к этому атрибуту имеют все, кто имеет права «All Extended Rights».

•Find-AdmPwdExtendedRights -Identity MyCompany-Workstations | Format-Table ExtendedRightHolders находим всех кто имеет право доступа в OU «MyCompany-Workstations».

•Открываем оснастку ADSIEdit и подключаемся к Default naming context

•Разворачиваем дерево и находим нужный OU (MyCompany-Workstations)> [правая кнопка мышки]> PROPERTIES

•Переходим к закладке> SECURITY> [ADVANCED]

•Нажимаем [ADD]

•В разделе [SELECT PRINCIPAL] указываем имя группы (MYCOMPANY-USERS) и снимаем доступ «All Extended Rights»

•Сохраняем изменения.

Операцию необходимо повторить для всех групп, которые необходимо ограничить. Ограничения придется сделать для всех OU где имеются компьютеры.

•Назначаем разрешение для компьютеров на модификацию собственных атрибутов (SELF) ms-MCS-AdmPwd и ms-MCS-AdmPwdExpirationTime так как изменения производятся от имени компьютера:

•Set-AdmPwdComputerSelfPermission -OrgUnit MyCompany-Workstations

•Предоставляем группе (HELP-DESK-ADM) права на чтение атрибутов (паролей):

•Set-AdmPwdReadPasswordPermission -OrgUnit MyCompany-Workstations -AllowedPrincipals HELP-DESK-ADM

Предоставляем группе (HELP-DESK-ADM) права на сброс значения атрибутов (паролей):

•Set-AdmPwdResetPasswordPermission -Identity MyCompany-Workstations -AllowedPrincipals HELP-DESK-ADM

•Создаем GPO политику (LAPS-CONFIG) для управления LAPS (через оснастку Group Policy Management)

•Через Group Policy Management Editor (GPME) открываем ветку:

Computer Configuration -> Administrative Templates -> LAPS Enterprise

•Настраиваем:

Enable local admin password management: Enabled

Password Settings: Enabled – в политике задается сложности пароля, его длину и частота изменения.

Complexity: Large letters, small letters, numbers, specials

Length: 12 characters

Age: 30 days

Name of administrator account to manage: Not Configured (по умолчанию меняется пароль с SID -500)

Do not allow password expiration time longer than required by policy: Enabled

•Деактивируем User Configuration секцию данной групповой политики.

•Применяем политику на соответствующую организационную единицу (MyCompany-Workstations).

•Политика применяется на все компьютеры в соответствующей Организационной Единице (OU).

Просмотр пароля и установить дату истечения пароля возможно через утилиту (AdmPwd UI) или через команду:

Get-AdmPwdPassword -ComputerName <computername>

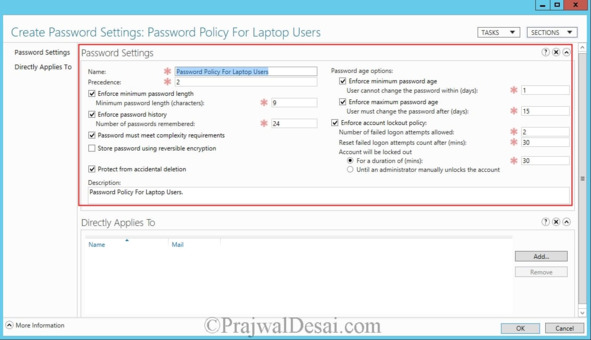

Установка Fine-Grained Password Policy

Для повышения безопасности ИТ инфраструктуры можно установить различные требования парольной политики для различных групп сотрудников (пользователи и администраторы). Настройку можно произвести через оснастку Активного Каталога или консоль PowerShell. Требования: функциональный уровень домена Windows 2008 и выше, права Enterprise Admins. Настройка производится контролере домена.

Вариант 1:

Настройка через оболочку Active Directory Administrative Center. Открываем оснастку Active Directory Administrative Center и переходим на ветвь: System -> Password Settings Container

Правая кнопка: New -> Password Settings

Вариант 2:

Настройка чрез консоль PowerShell:

New-ADFineGrainedPasswordPolicy -Name «Tech Admin Password Policy» -Precedence 1 `

– MinPasswordLength 12 -MaxPasswordAge «30» -MinPasswordAge «7» `

– PasswordHistoryCount 50 -ComplexityEnabled:$true `

– LockoutDuration «8:00» `

– LockoutObservationWindow «8:00» -LockoutThreshold 5 `

– ReversibleEncryptionEnabled:$false

•Добавление группу:

Add-ADFineGrainedPasswordPolicySubject -Identity «Tech Admin Password Policy» -Subjects «IT Admins»

•Добавление администратора (ADMIN1) к политике (как пример на пользователя):

Add-ADFineGrainedPasswordPolicySubject -Identity «Tech Admin Password Policy» -Subjects «ADMIN1»

Restricted Groups добавление в группу локальных администраторов через GPO

Можно использовать данный механизм для добавления доменной группы в группу локальных администраторов, а также контролировать членство в данной группе.

•Открываем оснастку Group Policy Management на контроллере домена.

•Создаем новую групповую политику: RESTRICTED-ADM-LOCAL

•Через Group Policy Management Editor (GPME) открываем ветку:

Computer Configuration> Policies> Windows Settings> Windows Security> Restricted Groups

•Добавляем группу: [ADD GROUP] и выбираем Administrators

•Входим в группу и добавляем членов группы [ADD MEMBERS of this GROUP]

•Добавляем нашу доменную группу (ADDS-ADM-LOCAL)

•Деактивируем User Configuration секцию данной групповой политики

•Применяем политику на соответствующую организационную единицу.

Отключение автозапуска Service Manager через GPO

Добавление данной записи через групповую политику позволит снизить нагрузку на сервера т.к. данная оболочка потребляет определённое количество ресурсов. Желательно включить для всех серверов организации. Настраивается через: Computer/Policies/Administrative Templates/System/Service Manager, enable отключение опции Disable Service Manager startup.

Сопровождение

Сопровождение сервиса возможно средствами ИТ департамента. Не требуется частого вмешательства в работу сервиса. Достаточно 10 минут в день на мониторинг состояния. Перечень регламентных работ может содержать следующие задачи:

Помимо перечня работ, желательно также определить время выполнения задачи, уровень специалиста и подразделение. Это позволить определить уровень занятости сотрудников, их количество и детализация задач в должностных инструкциях. Выше представлен пример. Кроме этого, благодаря 100% резервированию, большинство регламентных работ можно производить поочередно в рабочее время.

Требования к квалификации сотрудников

Качественное внедрение и сопровождение сервиса возможно при соблюдении следующих требований к квалификации и опыту сотрудников:

•Базовые знания по сетевым технологиям;

•Базовые знания по технологиям виртуализации;

•Продвинутые знания по Windows 2016 Server;

•Продвинутые знания по Windows Active Directory и DNS;

•Продвинутые знания по администрированию активного каталога, настройка DNS, групповых политик;

•Продвинутые знания по сервисам инфраструктуры Microsoft;

•Опыт работы по внедрению и сопровождению систем Windows 2016 (не менее одного года) схожей инфраструктуры;

Система обновления

Используется выделенный сервис WSUS или «A02 Система обновлений WSUS в составе SCCM 2016». Обновление серверов леса и дерева через выделенный сервер обновления. Ввиду важности сервиса необходимо тестирование обновлений. Обновление серверов может происходить последовательно без прерывания работы в рабочие часы. Порядок обновления серверов не имеет значения. Желательно для серверов сегмента «T0 Servers» иметь выделенный сервер обновлений.

Резервирование

Вне зависимости от активности организации, как правило объем изменений базы активного каталога и контролера незначительный. Резервные копии серверов можно хранить в течении двух месяцев. Для восстановления достаточно наличие последней полной резервной копии сервера. Рекомендуемая схема резервного копирования:

5 Last Days (Differential) +1 Last Week (Full) + one Current Month (Full)

Необходимое пространства для резервных копий:

Максимальное пространство для резервных копий одного сервера порядка 75GB. Для резервных копий основного сайта, с учетом 60% заполнения дисков порядка 300GB. Для резервного сайта – 150GB.

Архивирование

Архивирование резервных копий серверов возможно в течении 2—12 месяцев. Рекомендуемая схема архивирования: 2 Months (Full Backups). Как правило нет необходимости в хранении архива виртуальных машин.

Оценка рисков

Оценка рисков, связанных с функционированием сервиса можно свести к следующим трем ключевым анализам:

•BIA анализ – Отказ сервиса ведет к отказу большинства технических и бизнес сервисов и как следствие простой в работе организации. В следствии этого отказоустойчивость и доступность сервиса является критическими значениями.

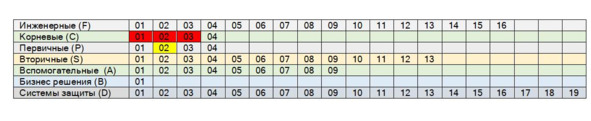

•SFA (P) анализ – анализ отказа сервисов и служб необходимых для работы текущего сервиса. В нашем случае как пример, компоненты сервиса развернуты на платформе виртуализации и значить зависит от корневых сервисов С01-С03:

SFA (P) анализ

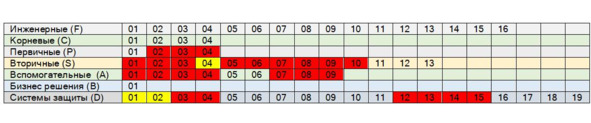

•SFA (D) анализ – анализ работы сервисов при отказе данного сервиса и определение весового показатель критичности сервиса. В данном случае контролер домена и служба DNS является критичной для большинства ИТ сервисов и как пример:

SFA (D) анализ

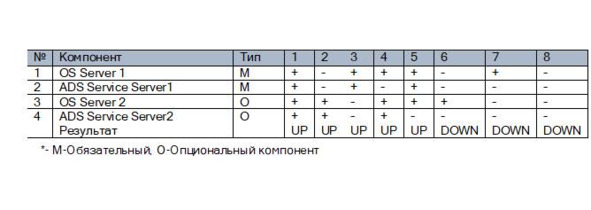

•CFIA анализ – анализ работы сервиса при отказе компонентов и их влияние. Для физических серверов анализ может включать в себя физические компоненты сервера, такие как процессор, банки оперативной памяти, адаптеры и т п.

CFIA анализ

Стоимость решения

Стоимость решения формируется из стоимости:

•Выделенных компонентов сервиса;

•Совместного использования сетевых компонентов;

•Базового сопровождение сервиса (мониторинг, обновление и т п);

В стоимость решения не входит:

•Стоимость резервного сайта;

•Стоимость «тестовой» и «образцовой» площадки;

•Стоимость по внедрению (планирование, дизайн, и т п);

•Стоимость систем обеспечения;

•Стоимость систем обновления, мониторинга и т п;

•Стоимость поддержки пользователей;

Дополнительная стоимость на доступ к сервису со стороны сотрудников может быть распределена по стоимости между ИТ сервисами и пользователями. Для снижения затрат рекомендуется использовать Microsoft Enterprise CAL Suite. Стоимость сервиса рассчитывается из планового использования в течении 3—5 лет и будет рассмотрена в следующей главе книги.

Индикаторы производительности

Мониторинг состояния параметров компонентов сервиса может включать в себя базовые показатели производительности, указанные далее в книге.

Аудит и контроль логов

Срок хранения логов как правило порядка 12 месяцев. В зависимости от наличия системы централизованного сбора логов или политики ИБ организации, событий могут хранится отдельно или в составе архивных копий виртуальных машин. Журнал логов должен быть доступен сотрудникам департамента Безопасности. Должно быть обеспечена целостность и неизменность логов на всем протяжении жизненного цикла.

Требуется, через групповые политики, настроить следующие механизмы аудита:

•ComputerPoliciesWindows SettingsSecurity SettingsLocal PoliciesAudit Policy

•ComputerPoliciesWindows SettingsSecurity SettingsAdvanced Audit Policy ConfigurationAudit Policies

•ComputerPoliciesWindows SettingsSecurity SettingsLocal PoliciesSecurity Options

•Audit Account Logon Event

•Audit Account Management

•Audit Directory Service Access

•Audit Logon Events (Local Computer)

•Audit Object Access (Access non-Active Directory objects)

•Audit Policy Changes

•Audit Privilege use

•Audit Process Tracking

•Audit System events

Помимо этого, совместно с подразделением Информационной Безопасности необходимо определить перечень значимых событий для мониторинга или настройки системы SIEM. Как пример для данного сервиса можно использовать следующие события:

Код события | Назначение

12 Смена пароля администратора утилитой LAPS (AdmPwd);

13 Сохранение пароля администратора утилитой LAPS (AdmPwd);

866 Запуск исполняемого файла из запрещенного правила SRP;

1102 Очищен лог журнала аудита;

4706 Создано доверительное отношение домену;

4713 Kerberos политика была изменена;

4715 Аудит политика (SACL) для объекта была изменена;

4724 Попытка сброса пароля;

4727 Создана «security-enabled global» группа;

4739 Изменена политика домена (Domain Policy);

4780 ACL установлена для учетной записи группы администраторов;

4865 Добавлена информация, относительно «trusted forest»;

4867 Изменена информация, относительно «trusted forest»;

4907 Настройки аудита объекта изменены;

6145 Ошибки при обработке security policy групповых политик;

4609 Windows выключен;

4624 Учетная запись удачно вошла в систему;

4625 Запись «failed to log on» находясь в статусе «locked out»;

4634 Учетная запись вышла из системы;

4648 A logon attempted using explicit credentials.

4720 Создана пользовательская учетная запись;

4722 Пользовательская учетная запись активирована;

4723 Попытка изменения пароля учетной записи;

4724 Пароль сброшен другой учетной записью;

4725 Пользовательская учетная запись отключена;

4726 Пользовательская учетная запись удалена;

4728 Добавлен объект в «security-enabled global» группу;

4729 Объект удален из «security-enabled global» группы;

4730 «A security-enabled global» группа удалена;

4731 «A security-enabled local» группа создана;

4732 Добавлен объект в «security-enabled local» группу;

4733 Объект удален из «security-enabled local» группы;

4734 «A security-enabled local» группа удалена;

4738 Пользовательская учетная запись изменена;

4740 Пользовательская учетная запись заблокирована;

4741 Компьютерная учетная запись изменена;

4742 Компьютерная учетная запись изменена;

4743 Компьютерная учетная запись удалена;

4756 Объект добавлен в «security-enabled universal» группу;

4757 Объект удален из «security-enabled universal» группы;

4767 Пользовательская учетная запись разблокирована;

4781 Имя пользовательской учетной записи изменено;

4798 A user’s local group membership was enumerated

4799 Изменения в группе администраторов (A security-enabled local group membership (BUILTINAdministrators) was enumerated)

4800 Компьютер заблокирован

4801 Компьютер разблокирован

Средства мониторинга и контроля

Штатные средства мониторинга системы и/или специализированные средства (SCOM). Помимо базовых событий сервера, необходимо мониторить события (ошибки и предупреждения) следующих источников: DFS Replication, Directory Service и File Replication Service.

Управление

Настройка серверов происходит через консоль выделенной рабочей станции управления (Dedicated Administration Workstation DAW), подключенную в сегмент «Управления». Административные задачи, такие как создание пользователей, смена членство в группах и т п, должны быть делегированы соответствующим группам.

Отчетность по сервису

Отчеты по сервису могут включать в себя такие метрики как количество пользователей и их статус, количество отказов и простоя сервиса, работы, проводимые по улучшению сервису, инциденты информационной безопасности и т п.

Рекомендации

Следующие правила и настройки позволяют повысить уровень безопасности сервиса:

•Не устанавливать дополнительные сервисы;

•Использовать установку Server Core;

•Для физических серверов установить пароль на BIOS;

•Для физических серверов установить загрузку с диска;

•Не устанавливать DHCP сервис на контроллеры домена;

•Использовать только Security update only для DNS сервиса;

•Указывать только IP адреса участвующие в репликации;

•Использование шаблонов безопасности;

•Желательно отключать физический сервер последним, а включать первым, так как он содержит все FSMO роли;

•Желательно исключить из регулярного антивирусного сканирования следующие папки:

D:NTDSDB tds. dit

D:NTDSDBEDB.chk

E:NTDSLOGEDB*.log

E:NTDSLOGEDB. log

E:NTDSLOGEdbres*.jrs

D:NTDSDBTEMP. edb

D:NTDSDB*.pat

D:SYSVOLdomain

D:SYSVOLdomainDO_NOT_REMOVE_NtFrs_PreInstall_Directory

D:SYSVOLstaging

D:SYSVOLstaging areas

D:SYSVOLsysvol

•Желательно иметь документ по обработке дублированных имен объектов активного каталога (в основном имена и фамилии пользователей).

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.